Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 631 à 640.

| < Les 10 documents précédents | Les 10 documents suivants > |

(31/01/2011 12:30:02)

Alerte sur un bug zero-day Windows

Dans un bulletin de sécurité publié ce vendredi, Microsoft a reconnu qu'un bug dans le gestionnaire de protocole MHTML (MIME HTML) de Windows pouvait être mis à profit par des utilisateurs malintentionnés pour exécuter des scripts dans le navigateur web Internet Explorer. Andrew Storms, directeur des opérations de sécurité chez nCircle Security, présente ce bug comme une variante des vulnérabilités de type cross-site scripting (XSS). Ces dernières peuvent être utilisées pour insérer du script malveillant dans une page web qui, dès lors, permet de prendre le contrôle de la session. Le pirate prétend être l'utilisateur et se comporte comme tel sur un site donné, explique Andrew Storms. S'il se trouve sur les messageries Gmail.com ou Hotmail.com, il peut envoyer des courriels au nom du possesseur de la boîte mail.

« Un tel script peut récupérer des informations sur l'utilisateur, par exemple des e-mails, ou du contenu affiché dans le navigateur, ou encore interférer dans la navigation, explique Angela Gunn, une porte-parole de Microsoft sur les questions de sécurité, dans un billet publié sur le blog MSRC (Microsoft Security Response Center).

Un bug signalé par le site chinois WooYun.org

La faille a été révélée la semaine dernière lorsque le site web chinois WooYun.org en a publié le mode opératoire. MHTML est un protocole de page web qui combine des ressources de différents formats (images, applets Java, animations Flash et autres) dans un seul fichier. Seuls les navigateurs de Microsoft et d'Opera supportent nativement MHTML. Chrome, de Google, et Safari, d'Apple, ne le font pas. Quant à Firefox, de Mozilla, s'il peut le supporter, cela nécessite de recourir à un add-on pour lire et écrire les fichiers MHTML.

Wolfgang Kandek, le directeur technique de Qualys, a indiqué que les utilisateurs les plus exposés étaient ceux qui se servaient du navigateur Internet Explorer de Microsoft. « La faille est située dans un composant Windows et Internet Explorer est le seul vecteur d'attaque connu », a-t-il précisé dans un e-mail. « Firefox et Chrome ne sont pas touchés dans leur configuration par défaut, dans la mesure où ils ne supportent pas MHTML sans l'installation de modules spécifiques ».

La rustine devrait prendre un peu de temps

Toutes les versions supportées de Windows, incluant XP, Vista et 7, comportent le gestionnaire de protocole défectueux. Ce qui laisse penser à Andrew Storms, de nCircle Security, que cela va prendre un peu de temps à Microsoft pour fournir un correctif. « Si Internet Explorer était seul touché, on pourrait envisager de les voir sortir une rustine d'ici le 8 février, a-t-il exposé en faisant référence au prochain patch de sécurité prévu. Mais cela prend racine dans Windows et Microsoft ne va pas prendre de risques ».

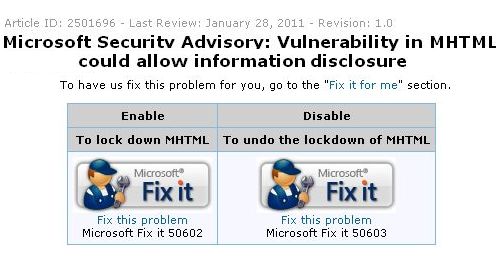

En guise de patch, Microsoft a recommandé aux utilisateurs de verrouiller le gestionnaire de protocole MHTML à l'aide d'un outil Fixit qu'il a fourni. Ce dernier automatise la modification du registre de Windows, une opération qui si elle est faite sans précaution, peut endommager le PC et laisser les utilisateurs d'IE continuer à exploiter des fichiers MHTML comportant du script en cliquant sur un avertissement. On peut récupérer l'outil Fixit sur le site de support de Microsoft.

La faille n'est pas encore exploitée

Ce n'est pas la première fois que l'éditeur a des problèmes avec ce gestionnaire de protocoles. Cela s'est déjà produit en 2007, lorsqu'il s'était rejeté avec Mozilla la responsabilité de devoir corriger des bugs similaires.

Cette nouvelle faille s'ajoute à la liste des vulnérabilités reconnues par Microsoft, mais pas encore corrigées. Selon le décompte de l'éditeur, il travaille encore sur cinq bugs dont un qui fut déjà révélé par le site chinois qui a également détecté celui de vendredi dernier. Il avait reconnu cette première faille signalée par WooYun.org le 22 décembre, plusieurs semaines après l'avertissement d'une société de sécurité française Vupen prévenant que toutes les versions d'IE étaient vulnérables.

Microsoft a admis que des criminels exploitaient déjà la faille touchant IE découverte en décembre et, en ce début d'année, a fourni une première parade pour contourner ce bug. En fin de semaine dernière, il a indiqué n'avoir pas vu d'activité similaire sur la faille MHTML. « Nous travaillons sur une mise à jour de sécurité pour réparer cette vulnérabilité, » a assuré Angela Gunn en assurant que l'éditeur surveillait de très près tout ce qui pourrait ressembler à une exploitation malveillante de la faille identifiée la semaine dernière.

Illustration : D.R.

Une app de la CNIL pour aider les jeunes à être vigilants sur Internet

Aider les jeunes à être plus vigilants quand il surfe sur le Web. Tel est l'objectif de l'application iPhone proposée par la Commission Nationale de l'Informatique et des Libertés (CNIL). Téléchargeable gratuitement sur l'App Store, CNIL Jeunes sensibilise les jeunes âgés de 6 à 14 ans aux risques de l'Internet comme la publication en ligne de leurs photos ou de leurs informations personnelles.

La CNIL a décidé de proposer son application iPhone à l'occasion de la cinquième édition de la Journée européenne de la protection des données et de la vie privée, qui se déroule chaque année le 28 janvier.

(...)(31/01/2011 10:15:49)Un appliance pour éradiquer les spams de l'hôpital de Chambéry

Il y a quatre ans, le CH Chambéry a choisi d'implémenter une nouvelle solution, l'appliance MailCube de Vaderetro Technology. Ce serveur dédié traite les flux SMTP entrant et isole en quarantaine les courriels suspects, génère un reporting d'activité et délivre les courriels jugés légitimes sous forme d'un service SMTP sortant. Il ne nécessite donc aucune remise en cause de l'architecture informatique en place. Alain Gestin, architecte technique à la DSI de l'établissement, se réjouit : « l'indicateur de bon fonctionnement reste l'absence de remontée de plaintes des utilisateurs ». Le coût du projet n'a pas été communiqué.

Un projet européen de gestion et de protection d'identité

Le projet ABC4Trust s'échelonnera sur quatre ans et comprendra deux expérimentations en Grèce et en Suède d'un système qui combinent les technologies de protection et de gestion d'identité d'IBM, de Microsoft et de Nokia Siemens Networks. ABC, représente un système de données basé sur les attributs, c'est-à-dire autour des informations minimales que peut transmettre l'utilisateur. Par exemple, plutôt que de donner la date de son anniversaire lors des renseignements sur son identité, un utilisateur devra seulement indiquer qu'il a plus de 18 ans.

Le test suédois aura lieu dans une école secondaire à Norrtullskolan. Le système de gestion des identités permettra aux élèves et aux parents de s'authentifier auprès des services médicaux et des conseils proposés par l'école. L'autre essai se fera à l'Institut de technologie de Patras, en Grèce, est sera aussi centré sur l'éducation. Les élèves seront amenés à voter pour classer les cours et les professeurs sans révéler leur identité.

ABC4Trust utilisera IBM Identity Mixer et Microsoft U-Prove, qui seront « maillés » ensemble à l'aide des technologies issues de la R&D de Nokia Siemens Networks. Le projet, qui a débuté à l'automne dernier bénéficie d'un budget total de 13,5 millions d'euros, dont 8,85 millions fournis par l'Union européenne.

Des « Anonymous » Pro-Wikileaks arrêtés en France et dans le monde

Hier, cinq personnes ont été arrêtées au Royaume-Uni et les autorités américaines ont affirmé avoir mené plus de 40 mandats de perquisition relatifs aux attaques le mois dernier contre des sociétés qui avaient rompu leur contrat avec Wikileaks.

Des enquêtes sont également en cours aux Pays-Bas, en Allemagne et en France, a précisé le FBI. Le mois dernier, la police française a arrêté un jeune auvergnat de 15 ans, selon les informations d'Europe 1, qui aurait participé à des attaques pour bloquer trois sites en ligne. Les actions menées par les « Anonymous » ont ciblé les sites de MasterCard, Visa et brièvement déconnecté d'autres sites. Cette opération a été menée par des bénévoles équipés d'un outil de piratage appelé LOIC (Low Orbit Ion Cannon). Ce programme avait pour but de lancer des attaques par déni de services (DDOS). Les Anonymous ont également visé PayPal, Amazon et les sites Internet de Sarah Palin et du bureau du procureur suédois qui demandait l'extradition de Julian Assange. Ces attaques, connues sous le nom opération Payback étaient une réponse aux actions « liberticides » de plusieurs sociétés contre le site Wikileaks.

Des peines de prison prévisibles

« Aider ou mener une attaque DDoS est illégale, passible de 10 ans de prison » souligne le FBI dans un communiqué de presse. Les actions des membres Anonymous sont des représailles contre les entreprises qui ont abandonné Wikileaks et donc porté atteinte à la liberté d'expression. Ces types d'attaques DDoS politiques sont devenus monnaie courante ces derniers mois. Les Anonymous s'étaient déjà fait connaître pour des agressions concernant les sites Internet de la Recording Industry Association of America (qui menait une bataille contre le téléchargement) et contre la scientologie. Plusieurs utilisateurs pro-russes avaient également utilisé ce mode opératoire informatique pour bloquer une grande partie de l'infrastructure Internet Estonienne en 2007.

Hier, une page web utilisé pour coordonner les dernières séries d'attaques DDoS a été désactivée ainsi que le fil Twitter du groupe et certains blogs.

Le protocole Telnet reprend du service avec les pirates

Akamai, spécialiste dans la gestion du trafic et de contenu web, a publié son étude trimestrielle sur les tendances du trafic Internet. Elle montre qu'au troisième trimestre 2010, 10% des attaques qui venaient de réseaux mobiles étaient dirigées sur le port 23, utilisé par Telnet. Cela marque un pic quelque peu inhabituel pour un protocole vieillissant.

Telnet est un outil d'accès à distance utilisé pour se connecter à des serveurs distants, mais il a été progressivement remplacé par SSH, aussi connu comme Secure Shell. Les administrateurs conseillent généralement de désactiver le protocole Telnet s'il n'est pas utilisé pour empêcher les attaques, mais certains oublient de le faire. Bien que ces attaques proviennent de réseaux mobiles, Akamai explique qu'il ne semble pas que les terminaux mobiles en ont été la source, mais plutôt des modules 3G qui équipent les PC.

Le port 445 très sollicité

Akamai a constaté également que le port 445, celui généralement utilisé par les produits Microsoft, a été le plus visé, même si les attaques ont diminué. Ces dernières avaient atteint un pic plus d'un an auparavant en raison de Conficker, un ver qui s'est propagé rapidement et ciblait ce port. « Si les pourcentages sont encore assez importants, cette baisse peut signaler les efforts des fournisseurs de services pour identifier et isoler les systèmes infectés, ainsi que les réparer et les mettre à niveau » , indique le rapport. Les attaques sur le port 445 représentent une majorité du trafic des agressions au Brésil, Allemagne, Italie, Russie, Taiwan et aux États-Unis.

Facebook dévoile des outils de sécurité après le piratage de la page de Zuckerberg

Sur un des blogs de Facebook, Alex Rice, ingénieur en charge de la sécurité du réseau social, annonce des mesures pour renforcer la protection des utilisateurs du site. Si le vendredi 28 janvier est annoncé comme la journée de « la protection des données personnelles », la presse et les blogueurs ont particulièrement glosé sur les déboires de Mark Zuckerbeg, victime du piratage de sa page Facebook. Un comble pour le fondateur de l'empire de la surexposition.

La première mesure de sécurité consiste la généralisation de l'utilisation du HTTPS - Hypertext Transfer Protocol Secure - au-delà du simple échange de mot de passe. Alex Rice écrit ainsi sur son blog : « Dès aujourd'hui nous allons fournir la capacité de consulter Facebook entièrement en HTTPS. Vous devriez envisager d'utiliser cette option si vous utilisez fréquemment Facebook dans des points d'accès Internet public dans les cafés, les aéroports, les bibliothèques ou les écoles. L'option sera intégrée aux fonctions de sécurité avancées, que vous retrouvez dans la section «Sécurité du compte », de la page Paramètres du compte. » Google était déjà passé par là après ses déboires chinois en mars 2010. Facebook avait d'ailleurs déjà testé ces mesures pour faire résister aux intrusions du gouvernement tunisien dans les pages de ses utilisateurs.

Une authentification plus sociale

La deuxième mesure est un mécanisme d'authentification captcha plus sophistiqué que celui déjà utilisé par le site pour valider certains commentaires. Alex Rice poursuit : « Au lieu de vous montrer un captcha traditionnel, Facebook peut vous aider à confirmer votre identité par le biais de l'authentification sociale. Nous allons vous montrer quelques photos de vos amis et vous demander de nom des personnes dans ces photos. Ainsi si des pirates peuvent connaître votre mot de passe, il leurs est plus difficile de connaître les noms de vos amis. »

Pendant ce temps, Facebook est resté officiellement muet au sujet de l'incident qui a touché la page de Mark Zuckerberg suivi par 2,8 millions de fans. Bien que le problème ait été rapidement détecté et la page désactivée, 1 800 utilisateurs ont réagi au détournement et laissé plus de 400 commentaires sur le commentaire qui ornait le mur de Zuckerberg. Ce message disait : « Le piratage ne fait que commencer : Si Facebook a besoin d'argent, au lieu d'aller voir les banques, pourquoi ne pas laisser ses utilisateurs investir dans Facebook d'une manière sociale ? Pourquoi ne pas transformer Facebook en « une entreprise à caractère sociale » à la manière du prix Nobel de la paix sic] Muhammad Yunus ? # Hackercup2011 »

Intel travaille sur une technologie bloquant les attaques zero days

Justin Rattner, CTO d'Intel, a expliqué à nos confrères de Computerworld, que des chercheurs internes travaillent sur une technologie de sécurité qui permet d'arrêter toutes les attaques zero-day. Sans donner beaucoup de détails à ce sujet, il espère que les travaux seront publiés cette année. « Je pense que nous avons quelques idées pour changer la donne vis-à-vis des logiciels malveillants », a déclaré le CTO d'Intel. « Nous allons voir un saut extrêmement imprtant dans la capacité des futurs terminaux, ordinateurs, smartphones, tablettes ou les télévisions connectées, à se défendre contre les attaques. »

Il a précisé que la technologie proposée ne sera pas basée sur les signatures, comme le font les spécialistes de la sécurité actuellement. La détection de logiciels malveillants basés sur la signature repose sur la recherche de modèles connus au sein du code malveillant. Cependant, les attaques «zero day» ou de malwares plus complexes n'ont pas de code connu et il est donc difficile de s'en prémunir. « Nous avons découvert une nouvelle approche qui empêche les attaques les plus virulentes. Elle devrait arrêter celles de type zero-day». La technologie comprendra un aspect matériel, sans savoir pour l'instant si une brique logicielle est envisagée.

Fiabilité et avantage concurrentiel

Dan Olds, analyste chez Gabriel Consulting, indique que si cette technologie fonctionne comme Justin Rattner l'explique, il pourrait s'agir d'une avancée majeure pour la sécurité informatique. « Si Intel dispose d'une technologie matérielle qui peut sûrement arrêter les attaques zero-day, ce serait une grande victoire dans la guerre contre les logiciels malveillants », confirme le consultant. « La clé, c'est que ce système doit être fiable. Il doit avoir la capacité de discerner le logiciel légitime du programme malveillant. En résolvant ce problème, cela donnera un avantage concurrentiel à Intel par rapport à AMD. » Il ajoute que la technologie qui repose sur du matériel peut être très intéressante. « La meilleure protection est une combinaison de matériel et de logiciels. La sécurité du matériel peut être plus forte et plus rapide dans certaines situations, mais elle n'est pas aussi souple que les mécanismes purement logiciels. Le grand changement ici, c'est qu'Intel devrait tirer parti des fonctions de sécurité dans le circuit ou le processeur » conclut Dan Olds.

Justin Rattner a déclaré que les chercheurs d'Intel ont travaillé sur cette technologie de sécurité avant que la compagnie ne propose d'acquérir McAfee, spécialiste de logiciel de sécurité, pour 7,68 milliards de dollars. Toutefois, cela ne signifie pas que McAfee serait écarté des travaux menés.

Illustration : Justin Rattner, CTO d'Intel

Crédit Photo: D.R

(...)

Comment Facebook a résisté aux intrusions du régime tunisien

Les détails de cette incroyable opération, qui consistait à intercepter les communications à l'insu du réseau social et de ses utilisateurs, menée par le régime tunisien contre sa propre population ne sont pas clairs. Mais il semble que le gouvernement ait tenté d'exploiter les FAI tunisiens pour diriger les utilisateurs vers de fausses pages Facebook et éventuellement d'autres sites de médias sociaux. Depuis ces pages, les autorités auraient essayé d'infecter les ordinateurs des personnes connectées avec un code Javascript malveillant chargé d'enregistrer les frappes effectuées au clavier au moment de la connexion. Ces précisions sur les modalités de l'attaque ont été fournies par Facebook lui-même. Réalisant ce qui se passait, le réseau social a riposté en forçant les connexions effectuées depuis la Tunisie à utiliser le protocole sécurisé https, afin de protéger les sessions. Mais ce n'est pas tout : en cas de blocage des adresses https par les FAI, Facebook demandait aux utilisateurs de s'authentifier aussi au moment de quitter leur session, étape où ils pouvaient être vulnérables, en identifiant des amis pour contrecarrer l'opération d'espionnage.

La défense de Facebook semble avoir fonctionné, même si un nombre inconnu d'utilisateurs tunisiens se sont fait voler leurs identifiants de connexion les jours qui ont précédé la mise en oeuvre de cette contre-attaque. « Quand vous prenez du recul et vous réfléchissez à la manière dont le trafic Internet est acheminé à travers le monde, vous vous rendez compte qu'une quantité surprenante de données est susceptible d'être mise sous contrôle d'un gouvernement, » peut-on lire dans l'article qui cite les propos de Joe Sullivan, le chef de la sécurité de Facebook.

Un outil de liberté qui inquiète

La remarque est importante. La Tunisie n'est pas une exception et de nombreux régimes de pays arabes et d'Afrique du Nord restreignent autant qu'ils le peuvent la dissidence sur Internet, même si ce n'est pas toujours avec le niveau de sophistication dont a fait preuve le régime tunisien. Aujourd'hui, l'Egypte a purement et simplement bloqué l'accès à Facebook et Twitter.

De manière générale, le rôle des médias sociaux dans la dissidence politique est sous-estimé. On leur reconnaît surtout d'avoir joué un rôle important dans l'échec du soulèvement contre le régime extrémiste en Iran et qu'ils sont étroitement contrôlés en Chine. Cette semaine, l'Iran a annoncé la mise en place d'une force spéciale dont l'action est destinée à combattre l'utilisation des médias sociaux pour organiser des manifestations anti-gouvernementales. Quant à Facebook, les évènements vont lui offrir un peu de répit : l'année passée, la communauté Internet lui a souvent fait le reproche de ne pas suffisamment protéger la vie privée de ses utilisateurs.

Crédit Photo : D.R

(...)| < Les 10 documents précédents | Les 10 documents suivants > |