Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 111 à 120.

| < Les 10 documents précédents | Les 10 documents suivants > |

(10/02/2011 11:15:01)

TippingPoint inaugure sa politique de diffusion et révèle 22 failles non patchées

En août dernier, HP TippingPoint, le plus grand programme mondial de collecte d'erreurs, avait annoncé qu'il respecterait un délai de six mois avant de rendre public les vulnérabilités achetées à des chercheurs indépendants via la Zero Day Initiative (ZDI) y compris si elles n'étaient pas corrigées dans ce délai. Auparavant, la politique de ZDI consistait à garder indéfiniment le silence sur une vulnérabilité après l'avoir signalé à un éditeur, et à livrer son propre avis uniquement après qu'un patch ait été publié. Comme promis, TippingPoint vient donc de publier son premier avis concernant environ deux douzaines de vulnérabilités non patchées, dont certaines avaient été signalées aux développeurs il y a plus de deux ans et demi. 9 des 22 failles concernent un logiciel d'IBM, 5 concernent des programmes de Microsoft, 4 se trouvent dans un programme d'Hewlett-Packard et les quatre dernières concernent respectivement des produits de CA, EMC, Novell et SCO.

Obliger les vendeurs à ne pas ignorer les vulnérabilités

Les 5 vulnérabilités de Microsoft révélées par TippingPoint se trouvent dans les applications Office, et précisément 4 dans Excel, et la 5ème dans PowerPoint. Microsoft a déclaré qu'elle avait l'intention de corriger les 5 failles dans le cadre de sa mise à jour de sécurité mensuelle Patch Tuesday, mais s'est ravisée à la dernière minute. « Microsoft connaissait les 5 vulnérabilités divulguées par ZDI et devait y remédier dans le cadre normal de son cycle de diffusion dont l'échéance arrivait en février, » a déclaré Jerry Bryant, responsable au sein du Microsoft Security Response Center (MSRC). « Cependant, au cours du processus, nous avons découvert des problèmes susceptibles d'empêcher le déploiement de la mise à jour par nos clients et nous avons choisi de retirer ce correctif du dernier bulletin pour un développement supplémentaire. » TippingPoint dit avoir alerté il y a plus de sept mois un développeur de Redmond sur 4 des 5 vulnérabilités encore non corrigées. « Le couperet de la date limite oblige les éditeurs à ne pas ignorer les vulnérabilités, » a déclaré Dan Holden, directeur du DVLabs de TippingPoint. « C'est comme pour la conformité en matière de sécurité. Cela oblige les fournisseurs à respecter une échéance et de se mettre en conformité. Et nous ne voulons pas que les bugs restent sans solutions pendant des années. »

Google avait déjà proposé un délai de deux mois

La décision de TippingPoint d'imposer une date limite est venue après des mesures similaires prises par d'autres l'été dernier. Ainsi, en Juillet 2010, Google avait relancé le débat à propos des bogues en proposant, entre autres choses, que les chercheurs s'imposent un délai de 60 jours maximum. Google faisait alors valoir que les chercheurs seraient libres de rendre publiques leurs conclusions dans le cas où un patch n'aurait pas été fourni dans ce délai de deux mois. Quelques jours plus tard, Microsoft répondait en disant qu'elle voulait changer le terme de « divulgation responsable » en « divulgation coordonnée des vulnérabilités » pour mieux refléter sa politique et retirer du débat le mot « responsable », trop connoté selon elle. Pourtant, lorsque TippingPoint avait fait part de son intention de changer les règles, Microsoft n'y avait pas prêté tellement d'attention.

[[page]]

Selon l'éditeur, les bogues ne devaient être révélés « que dans le cas d'attaques actives... et juste avant qu'un correctif soit prêt à livrer, » comme l'avait déclaré à l'époque Dave Forstrom, directeur du Microsoft Trustworthy Computing Group. « Et même dans ce cas, cette divulgation doit être coordonnée aussi étroitement que possible. » Aujourd'hui, Jerry Bryant a indiqué que « Microsoft se félicitait que ZDI ait choisi de révéler un minimum d'informations sur chaque vulnérabilité, diminuant la probabilité que des attaquants puissent mettre à profit ces éléments contre les utilisateurs. »

Des avis a minima et des solutions de contournement

Les avis publiés par TippingPoint ne précisent pas en effet comment un bug non corrigé peut être déclenché, mais ils fournissent des informations générales sur l'endroit où se trouve le bug, et dans de nombreux cas, donnent des solutions de contournement pour aider les utilisateurs à se protéger jusqu'à ce qu'un correctif soit publié. « Nous ne publions qu'une description générale de la vulnérabilité, et n'indiquons pas précisément où elle se trouve », a déclaré Aaron Portnoy, directeur de l'équipe de recherche en sécurité chez TippingPoint. « Nous livrons les mesures d'atténuation, certaines fournies par les vendeurs, d'autres par des chercheurs indépendants qui signalent les failles et d'autres encore apportées par notre propre équipe. Notre but est de fournir des solutions de contournement qui fonctionnent, peu importe d'où elles proviennent » a ajouté Aaron Portnoy. Parmi les 5 avis publiés par TippingPoint sur les failles trouvées dans les logiciels de Microsoft, tous contiennent des recommandations destinées à aider les utilisateurs à protéger leurs ordinateurs en attendant la livraison d'un correctif. Selon le responsable de TippingPoint, ce changement dans la politique de divulgation est un succès. « La réponse a été extrêmement positive, » a t-il affirmé, ajoutant que près de 90% des bugs signalés au programme depuis août dernier avait été corrigés dans le délai imposé de six mois. Selon lui, même Microsoft a « globalement bien accepté » le principe. « L'équipe qui travaille sur la sécurité des produits chez Microsoft a bien compris les motifs, et s'est dite très favorable, même si dans son ensemble l'entreprise n'apprécie plutôt guère, » a déclaré Aaron Portnoy, ajoutant que TippingPoint n'avait pas constaté de refus de la part des éditeurs à propos de ces délais.

Des dérogations, dans des cas précis

TippingPoint reconnait cependant avoir accepté d'allonger les délais pour certaines vulnérabilités affectant des logiciels de Microsoft, Apple et Sun Microsystems « pour diverses raisons, » selon Aaron Portnoy. La question du changement de propriété intellectuelle a été un facteur parmi d'autres qui a joué dans la décision concernant les bugs trouvés dans certains logiciels de Sun, acquis par Oracle l'année dernière. «Quand une nouvelle entreprise arrive, nous prolongeons le délai de six mois, » a déclaré le responsable de TippingPoint. Microsoft a pu, dans certains cas, bénéficier d'un sursis, notamment quand les bugs doivent être corrigés un peu plus tard dans le cadre des mises à jour de sécurité mensuelles effectuées par l'éditeur.

TechDays 2011 : l'évangélisation se poursuit autour du cloud

Bernard Ourghanlian, directeur technique et sécurité de Microsoft a inauguré les TechDays 2011 en citant Baudelaire « j'aime les nuages... les nuages qui passent... là-bas... les merveilleux nuages ! ». Et de cloud, il va en être question pendant les 3 jours que dure le salon. L'objectif étant selon le dirigeant d'accompagner les clients vers cette évolution du modèle économique. Il ne s'agit pas selon Bernard Ourghanlian d'une révolution technique, mais bien d'une évolution économique ou d'une autre manière de consommer de l'informatique. Windows Azure a ainsi fêté ses 31 000 ème clients. Cette transformation a été l'occasion d'entendre plusieurs témoignages clients, comme Ysance qui gère des projets informatiques. Pour son PDG, Laurent Letourmy, « le cloud est la libération des développeurs, plus de problème de logistique, de commandes, une forte réactivité lors des fortes montées en charge » et d'ajouter « quand nos clients comprennent l'intérêt du cloud, ils ne reviennent pas en arrière ». Pour mettre le pied à l'étrier et évangéliser sur le cloud, Microsoft va déployer une stratégie baptisée starter et la décliner sur plusieurs produits, Azure (pour le PaaS), BPOS/Office 365 et CRM Online (pour le SaaS), etc.

Un écosystème dynamique

Les TechDays, c'est aussi l'occasion de dialoguer avec les partenaires de Microsoft sur différents sujets. Ainsi, Sogeti, spécialiste des services informatiques et de l'ingénierie a, lors d'un atelier sur la migration vers Windows 7, annoncé la création d'une entité à Moumbaï en Inde qui va être en charge de l'automatisation de la compatibilité des packs applicatifs avec l'OS de Microsoft. La société a fait appel à un éditeur de solution de migration, App-DNA et de son logiciel App Titude. « Le concept est simple, au sein d'une entreprise, on prend l'ensemble des applications, le logiciel teste et évalue en affectant des codes couleurs sur la compatibilité, vert aucun problème, orange cela nécessite quelques modifications et rouge l'entreprise choisira si elle change ou fait évoluer cette application » explique un responsable de l'éditeur.

La sécurité en filigrane

Si l'évangélisation du cloud devient un leitmotiv pour Microsoft, la question de la sécurité est un obstacle à lever. Pour cela, la firme de Redmond a déployé plusieurs solutions comme nous l'indique Christophe Bonnot, Chef de produit Identité et Sécurité chez Microsoft « tous les services en mode hébergés nécessitent des protections, des garanties de sécurité ». La première des solutions à bénéficier de toutes les attentions est la messagerie, via la solution Forefront Online Protection Exchange. C'est au total « 6 milliards de messages filtrés chaque jour » assure Christophe Bonnot. Ce dernier constate que les prochains chantiers en matière de sécurité sont la convergence entre l'administration et les solutions de sécurité, depuis une même console. Par ailleurs, la protection des espaces collaboratifs et la gestion des contenus, via Sharepoint, sont des sujets en devenir.

Détecter les malwares et les botnets sans base de signatures

Avec son Razor, HBGary introduit un appliance à la périphérie du réseau de l'entreprise qui surveille les intrusions des logiciels malveillants et les tentatives des botnets pour communiquer avec l'extérieur. Cette solution utilise une machine virtuelle qui stocke et inspecte tous les fichiers, notamment PDF, dans une « sandbox » pour détecter des programmes ou des contenus malveillants selon Greg Hoglund, CEO de HBGary. Ce système surveille également les commandes malveillantes et contrôle l'activité du réseau pour automatiquement bloquer le trafic vers un site suspect. Greg Hoglund souligne que le Razor utilise les mêmes technologies, le Digital DNA et l'Active Defense, déjà utilisées dans les produits sécurité de la compagnie.

En déployant Razor à la périphérie du réseau, l'idée est que si des logiciels malveillants sont détectés en transit, une alerte est envoyée au responsable de la sécurité de l'entreprise pour lui signaler quelle machine est visée. La méthode de détection de HBGary ne repose pas sur « l'analyse statique des signatures », explique Hoglund, qui ajoute que les clients sentent bien que ce n'est plus suffisant. L'intérêt pour les méthodes de protection non-basées sur la recherche de signature, qui demandent de fréquentes mises à jour de leur base de données, est en hausse. La solution Razor vient en effet concurrencer celle de NetWitness, de FireEye et de Damballa qui analysent le comportement et les requêtes des applications et des fichiers au lieu de se contenter d'interroger une base de signatures.

Actuellement en bêta, l'appliance Razor est attendu en février dans sa version finale à un prix d'environ 23 500 $.

La cartographie des malwares sur Internet réalisée par HBGary, cliquez pour agrandir l'image

(...)(31/01/2011 12:30:02)Alerte sur un bug zero-day Windows

Dans un bulletin de sécurité publié ce vendredi, Microsoft a reconnu qu'un bug dans le gestionnaire de protocole MHTML (MIME HTML) de Windows pouvait être mis à profit par des utilisateurs malintentionnés pour exécuter des scripts dans le navigateur web Internet Explorer. Andrew Storms, directeur des opérations de sécurité chez nCircle Security, présente ce bug comme une variante des vulnérabilités de type cross-site scripting (XSS). Ces dernières peuvent être utilisées pour insérer du script malveillant dans une page web qui, dès lors, permet de prendre le contrôle de la session. Le pirate prétend être l'utilisateur et se comporte comme tel sur un site donné, explique Andrew Storms. S'il se trouve sur les messageries Gmail.com ou Hotmail.com, il peut envoyer des courriels au nom du possesseur de la boîte mail.

« Un tel script peut récupérer des informations sur l'utilisateur, par exemple des e-mails, ou du contenu affiché dans le navigateur, ou encore interférer dans la navigation, explique Angela Gunn, une porte-parole de Microsoft sur les questions de sécurité, dans un billet publié sur le blog MSRC (Microsoft Security Response Center).

Un bug signalé par le site chinois WooYun.org

La faille a été révélée la semaine dernière lorsque le site web chinois WooYun.org en a publié le mode opératoire. MHTML est un protocole de page web qui combine des ressources de différents formats (images, applets Java, animations Flash et autres) dans un seul fichier. Seuls les navigateurs de Microsoft et d'Opera supportent nativement MHTML. Chrome, de Google, et Safari, d'Apple, ne le font pas. Quant à Firefox, de Mozilla, s'il peut le supporter, cela nécessite de recourir à un add-on pour lire et écrire les fichiers MHTML.

Wolfgang Kandek, le directeur technique de Qualys, a indiqué que les utilisateurs les plus exposés étaient ceux qui se servaient du navigateur Internet Explorer de Microsoft. « La faille est située dans un composant Windows et Internet Explorer est le seul vecteur d'attaque connu », a-t-il précisé dans un e-mail. « Firefox et Chrome ne sont pas touchés dans leur configuration par défaut, dans la mesure où ils ne supportent pas MHTML sans l'installation de modules spécifiques ».

La rustine devrait prendre un peu de temps

Toutes les versions supportées de Windows, incluant XP, Vista et 7, comportent le gestionnaire de protocole défectueux. Ce qui laisse penser à Andrew Storms, de nCircle Security, que cela va prendre un peu de temps à Microsoft pour fournir un correctif. « Si Internet Explorer était seul touché, on pourrait envisager de les voir sortir une rustine d'ici le 8 février, a-t-il exposé en faisant référence au prochain patch de sécurité prévu. Mais cela prend racine dans Windows et Microsoft ne va pas prendre de risques ».

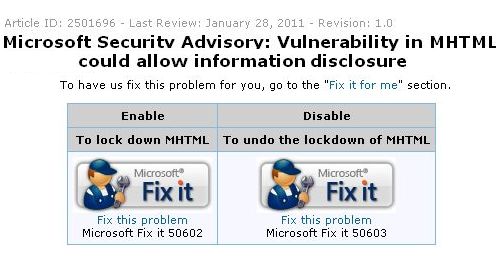

En guise de patch, Microsoft a recommandé aux utilisateurs de verrouiller le gestionnaire de protocole MHTML à l'aide d'un outil Fixit qu'il a fourni. Ce dernier automatise la modification du registre de Windows, une opération qui si elle est faite sans précaution, peut endommager le PC et laisser les utilisateurs d'IE continuer à exploiter des fichiers MHTML comportant du script en cliquant sur un avertissement. On peut récupérer l'outil Fixit sur le site de support de Microsoft.

La faille n'est pas encore exploitée

Ce n'est pas la première fois que l'éditeur a des problèmes avec ce gestionnaire de protocoles. Cela s'est déjà produit en 2007, lorsqu'il s'était rejeté avec Mozilla la responsabilité de devoir corriger des bugs similaires.

Cette nouvelle faille s'ajoute à la liste des vulnérabilités reconnues par Microsoft, mais pas encore corrigées. Selon le décompte de l'éditeur, il travaille encore sur cinq bugs dont un qui fut déjà révélé par le site chinois qui a également détecté celui de vendredi dernier. Il avait reconnu cette première faille signalée par WooYun.org le 22 décembre, plusieurs semaines après l'avertissement d'une société de sécurité française Vupen prévenant que toutes les versions d'IE étaient vulnérables.

Microsoft a admis que des criminels exploitaient déjà la faille touchant IE découverte en décembre et, en ce début d'année, a fourni une première parade pour contourner ce bug. En fin de semaine dernière, il a indiqué n'avoir pas vu d'activité similaire sur la faille MHTML. « Nous travaillons sur une mise à jour de sécurité pour réparer cette vulnérabilité, » a assuré Angela Gunn en assurant que l'éditeur surveillait de très près tout ce qui pourrait ressembler à une exploitation malveillante de la faille identifiée la semaine dernière.

Illustration : D.R.

Un appliance pour éradiquer les spams de l'hôpital de Chambéry

Il y a quatre ans, le CH Chambéry a choisi d'implémenter une nouvelle solution, l'appliance MailCube de Vaderetro Technology. Ce serveur dédié traite les flux SMTP entrant et isole en quarantaine les courriels suspects, génère un reporting d'activité et délivre les courriels jugés légitimes sous forme d'un service SMTP sortant. Il ne nécessite donc aucune remise en cause de l'architecture informatique en place. Alain Gestin, architecte technique à la DSI de l'établissement, se réjouit : « l'indicateur de bon fonctionnement reste l'absence de remontée de plaintes des utilisateurs ». Le coût du projet n'a pas été communiqué.

Le protocole Telnet reprend du service avec les pirates

Akamai, spécialiste dans la gestion du trafic et de contenu web, a publié son étude trimestrielle sur les tendances du trafic Internet. Elle montre qu'au troisième trimestre 2010, 10% des attaques qui venaient de réseaux mobiles étaient dirigées sur le port 23, utilisé par Telnet. Cela marque un pic quelque peu inhabituel pour un protocole vieillissant.

Telnet est un outil d'accès à distance utilisé pour se connecter à des serveurs distants, mais il a été progressivement remplacé par SSH, aussi connu comme Secure Shell. Les administrateurs conseillent généralement de désactiver le protocole Telnet s'il n'est pas utilisé pour empêcher les attaques, mais certains oublient de le faire. Bien que ces attaques proviennent de réseaux mobiles, Akamai explique qu'il ne semble pas que les terminaux mobiles en ont été la source, mais plutôt des modules 3G qui équipent les PC.

Le port 445 très sollicité

Akamai a constaté également que le port 445, celui généralement utilisé par les produits Microsoft, a été le plus visé, même si les attaques ont diminué. Ces dernières avaient atteint un pic plus d'un an auparavant en raison de Conficker, un ver qui s'est propagé rapidement et ciblait ce port. « Si les pourcentages sont encore assez importants, cette baisse peut signaler les efforts des fournisseurs de services pour identifier et isoler les systèmes infectés, ainsi que les réparer et les mettre à niveau » , indique le rapport. Les attaques sur le port 445 représentent une majorité du trafic des agressions au Brésil, Allemagne, Italie, Russie, Taiwan et aux États-Unis.

Intel travaille sur une technologie bloquant les attaques zero days

Justin Rattner, CTO d'Intel, a expliqué à nos confrères de Computerworld, que des chercheurs internes travaillent sur une technologie de sécurité qui permet d'arrêter toutes les attaques zero-day. Sans donner beaucoup de détails à ce sujet, il espère que les travaux seront publiés cette année. « Je pense que nous avons quelques idées pour changer la donne vis-à-vis des logiciels malveillants », a déclaré le CTO d'Intel. « Nous allons voir un saut extrêmement imprtant dans la capacité des futurs terminaux, ordinateurs, smartphones, tablettes ou les télévisions connectées, à se défendre contre les attaques. »

Il a précisé que la technologie proposée ne sera pas basée sur les signatures, comme le font les spécialistes de la sécurité actuellement. La détection de logiciels malveillants basés sur la signature repose sur la recherche de modèles connus au sein du code malveillant. Cependant, les attaques «zero day» ou de malwares plus complexes n'ont pas de code connu et il est donc difficile de s'en prémunir. « Nous avons découvert une nouvelle approche qui empêche les attaques les plus virulentes. Elle devrait arrêter celles de type zero-day». La technologie comprendra un aspect matériel, sans savoir pour l'instant si une brique logicielle est envisagée.

Fiabilité et avantage concurrentiel

Dan Olds, analyste chez Gabriel Consulting, indique que si cette technologie fonctionne comme Justin Rattner l'explique, il pourrait s'agir d'une avancée majeure pour la sécurité informatique. « Si Intel dispose d'une technologie matérielle qui peut sûrement arrêter les attaques zero-day, ce serait une grande victoire dans la guerre contre les logiciels malveillants », confirme le consultant. « La clé, c'est que ce système doit être fiable. Il doit avoir la capacité de discerner le logiciel légitime du programme malveillant. En résolvant ce problème, cela donnera un avantage concurrentiel à Intel par rapport à AMD. » Il ajoute que la technologie qui repose sur du matériel peut être très intéressante. « La meilleure protection est une combinaison de matériel et de logiciels. La sécurité du matériel peut être plus forte et plus rapide dans certaines situations, mais elle n'est pas aussi souple que les mécanismes purement logiciels. Le grand changement ici, c'est qu'Intel devrait tirer parti des fonctions de sécurité dans le circuit ou le processeur » conclut Dan Olds.

Justin Rattner a déclaré que les chercheurs d'Intel ont travaillé sur cette technologie de sécurité avant que la compagnie ne propose d'acquérir McAfee, spécialiste de logiciel de sécurité, pour 7,68 milliards de dollars. Toutefois, cela ne signifie pas que McAfee serait écarté des travaux menés.

Illustration : Justin Rattner, CTO d'Intel

Crédit Photo: D.R

(...)

Soundminer, un malware espionne et vole les données des smartphones Android

Ce spyware du nom de Soundminer, peut surveiller les appels téléphoniques et enregistrer des informations vocales prononcées par l'utilisateur, un numéro de carte de crédit par exemple, ou récupérer les chiffres qu'il tape sur le clavier de son téléphone. « S'appuyant sur diverses techniques d'analyse, Soundminer parvient à extraire l'essentiel des informations enregistrées, comme le numéro de carte de crédit lui-même, et envoie un tout petit bout d'information sélectionnée à un attaquant posté sur le réseau, » expliquent les chercheurs Roman Schlegel de la City University de Hong Kong et Kehuan Zhang, Xiaoyong Zhou, Mehool Intwala, Apu Kapadia, Wang Xiaofeng de l'Université Bloomington dans l'Indiana. « Nous avons installé Soundminer sur un téléphone Android et nous avons testé notre technique en utilisant des données réalistes, identiques à celles pouvant circuler lors d'une conversation téléphonique normale, » ont-ils écrit. « Notre étude montre que des numéros de carte de crédit peuvent être identifiés de façon fiable et transmis de manière rapide. Par conséquent, la menace d'une telle attaque est réelle. »

Le spyware a été conçu pour requérir le minimum d'autorisations pour éviter d'être repéré. Par exemple, le virus peut être autorisé à accéder uniquement au micro du téléphone, mais pas un accès élargi pour transmettre des données, intercepter des appels téléphoniques sortants ou entrer dans les listes de contacts, des opérations qui pourraient susciter des soupçons.

Une variante très efficace et discrète

C'est pourquoi, dans une autre version de l'attaque, les chercheurs ont associé Soundminer avec un Trojan indépendant, du nom de Deliverer, qui prend en charge l'envoi des informations recueillies par le spyware. Car Android pourrait empêcher la communication entre les applications, les chercheurs ont trouvé comment faire communiquer Soundminer avec Deliverer. Ils ont ainsi découvert ce qu'ils appellent plusieurs « canaux cachés » qu'ils ont pu utiliser pour faire passer des informations en même temps que d'autres, via les paramètres du vibreur notamment. Soundminer pourrait coder les données sensibles qu'il veut transmettre sous une forme qui ressemble aux données utilisées dans les paramètres de vibration. Ensuite, Deliverer pourrait décoder ces données pour les envoyer à un serveur distant. Le canal caché en question dispose de seulement 87 bits de bande passante, suffisamment pour transmettre un numéro de carte de crédit qui en utilise 54 bits seulement, » expliquent-ils. Soundminer a été écrit pour effectuer la reconnaissance vocale ou la reconnaissance d'un numéro tapé sur le téléphone lui-même. Cela permet d'éviter l'envoi de gros paquets de données via le réseau pour l'analyse, ce qui pourrait alerter les logiciels de sécurité.

Selon les chercheurs, VirusGuard de SMobile Systems et l'AntiVirus de Droid Security, deux antivirus pour Android utilisés pour le test, ne sont pas parvenus à identifier Soundminer comme malware, même quand il était en train d'enregistrer et de télécharger des données. Les responsables de Google basés à Londres, sans nommer précisément Soundminer, ont déclaré qu'Android était en mesure de minimiser l'impact « d'applications mal programmées ou malveillantes qui pourraient se trouver sur un téléphone. » Selon Google, « si les utilisateurs pensent qu'une application peut-être dangereuse ou inadaptée, ils peuvent la marquer, lui donner une note défavorable, laisser un commentaire détaillée à son sujet, et bien sûr, la retirer de leur appareil. » « Les applications qui sont contraires à nos politiques sont retirées du marché. De la même manière, nous pouvons empêcher les développeurs ne respectant pas notre politique, et épinglés pour infractions, d'accéder à l'Android Market. »

5 outils de sécurité Open Source à tester

Si les menaces exploitant les vulnérabilités du réseau et des logiciels augmentent à un rythme effréné, de bons outils de sécurité peuvent constituer une bonne défense contre la plupart des menaces qui trainent sur Internet. Voici une petite sélection de cinq solutions de sécurité Open Source.

PacketFence : contrôle d'accès des réseaux filaire et sans fil

Développé par la société canadienne Inverse, PacketFence est un outil de contrôle d'accès réseau (NAC ou Network Access Control) pour réseaux filaires et sans fil. Administrable à distance, il travaille de concert avec le système de détection d'intrusions Snort et le scanner de vulnérabilités Nessus. Les principales caractéristiques comprennent le support de la VoIP, du 802.1X, l'isolement des dispositifs menaçants et une interface de gestion basée sur le web.

PacketFence est sous licence GPL et disponible à l'adresse suivante : http://www.packetfence.org/

SmoothWall, un firewall complet Open Source ou appliance

Projet Open Source commencé en 2000s sous l'appellation SmoothWall Express, SmoothWall est un pare-feu fourni avec son propre système d'exploitation Linux et une interface d'administration web. Il peut être téléchargé sous la forme d'une image ISO pour la plate-forme X86. Le produit propose l'ensemble des fonctionnalités standards d'un pare-feu et assure la qualité de service (QoS), les statistiques de trafic, la fonction de proxy web et la fourniture de graphiques en temps réel. La compagnie qui développe ce produit en Open Source offre un support commercial et vend ses propres appliances.

SmoothWall est sous licence GPL et disponible à l'adresse suivante : http://www.smoothwall.org/

ModSecurity, un pare-feu pour Apache

Développé par la société américaine Trustwave, ModSecurity est un pare-feu web Open Source (WAF) développé pour le serveur Apache. Il possède son propre langage de programmation pour se prémunir contre les menaces web. Installé en tant que module Apache, ModSecurity surveille et analyse en temps réel le trafic HTTP, les logs et les tentatives d'intrusion. Comme il est exécuté dans Apache, ModSecurity suit les évolutions du célèbre serveur web. Ce firewall serait déployé sur 10 000 serveurs web dans le monde.

ModSecurity est disponible sous licence GPL à l'adresse suivante : http://www.modsecurity.org/

Untangle, une distribution spéciale sécurité

Livrée sous la forme d'une image ISO, Untangle est une distribution Linux de sécurité multi-usages. Elle s'exécute sur un appliance ou dans une machine virtuelle. La distribution Untangle inclut des outils de sécurité gratuits et payants. Les applications gratuites incluent un filtre web/anti-phishing , un anti-virus, un anti-spam, un anti-spyware, un pare-feu, des outils de reporting et un VPN. Différents niveaux de support commercial sont proposés en fonction des besoins.

La version 8.0 d'Untangle, sous licence GPL, est disponible depuis fin 2010 à l'adresse suivante : http://www.untangle.com/

TrueCrypt : Cryptage en temps réel

Le chiffrement est une brique fondamentale pour assurer la sécurité des données. Le projet Open Source TrueCrypt ambitionne de faciliter cette question. Reposant sur un disque virtuel crypté, TrueCrypt peut chiffrer une partition ou l'intégralité d'un disque dur interne, une clef USB ou un périphérique de stockage externe. Assuré en temps réel, le cryptage serait transparent pour l'utilisateur. Pour travailler plus vite, cet outil prend également en charge l'accélération de cryptage matérielle disponible sur les derniers processeurs.

TrueCrypt fonctionne sur Windows, Mac OS X et Linux et peut être téléchargé sur le site de l'éditeur : http://www.truecrypt.org

(...)| < Les 10 documents précédents | Les 10 documents suivants > |