Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 301 à 310.

| < Les 10 documents précédents | Les 10 documents suivants > |

(11/08/2008 12:00:03)

Microsoft informera désormais ses partenaires en amont pour contrer les hackers

Afin de réduire la divulgation des « codes d'exploit » (procédures d'exploitation des failles) liés à ses correctifs de sécurité, Microsoft va modifier en octobre prochain la diffusion de son programme de protection mensuel, le fameux Patch Tuesday, par lequel il livre chaque deuxième mardi du mois des rustines pour ses logiciels. Désormais, les partenaires participant à son programme MAPP (Microsoft Active Protections) disposeront d'informations sur les correctifs avant leur livraison publique. Microsoft cherche ainsi à enrayer le cycle parallèle qui a été mis en place par des hackers rivalisant de rapidité pour diffuser du code malicieux dès l'arrivée des correctifs du Patch Tuesday. Steve Adegbite, l'un des experts sécurité de Microsoft, a donné en exemple le cas de hackers qui, en avril dernier, ont posté un « code d'exploit » pour une faille citée dans une alerte de sécurité (MS08-025), deux heures à peine après la diffusion de celle-ci. Or, c'est une tendance qui se développe ces derniers temps. D'où la mise en place du programme MAPP. Identifier aussi les failles des autres éditeurs En complément, l'éditeur annonce la création d'un nouvel « Exploitability Index », qui s'appuiera sur les informations fournies par ses clients. Cet index renseignera sur la probabilité de voir se développer un « exploit fonctionnel » sur une faille identifiée dans un bulletin de sécurité. Enfin, la division de Microsoft chargée de la recherche sur les vulnérabilités va commencer à identifier les failles détectées dans les logiciels d'autres éditeurs développant des produits pour Windows. Katie Moussouris, expert sécurité chez Microsoft, a confirmé qu'il arrivait souvent que des chercheurs contactent Microsoft en le pensant concerné par un problème logiciel qui était en fait lié à un autre produit (un plug-in par exemple). (...)

(10/07/2008 09:12:27)Les grands des TIC s'allient face à une faille des DNS

Découverte par Dan Kaminsky il y a un an, une faille au coeur même du protocole DNS (Domain Name System) permettrait de rediriger la navigation et les courriers électroniques en direction d'un domaine vers un autre, sous le contrôle d'un pirate. Cette faille vient seulement d'être révélée. Plusieurs acteurs des TIC habituellement concurrents (Microsoft, Cisco, Red Hat, Sun Microsystems, et Internet Software Consortium), fournisseurs principaux de serveurs DNS, se sont alliés pour sortir un correctif contre cette vulnérabilité. Chez Microsoft, cette correction fait partie des neuf rustines publiées avec le « Patch Tuesday » de juillet. Pour autant, pour Rich Mogull, directeur de Securosis, une SSII spécialisée dans la sécurité, si la faille découverte par Dan Kaminsky permet très simplement de détourner à son profit le trafic Web, elle n'est pour l'instant pas très dangereuse. « Ceux qui sont au courant font partie des 'gentils'. Votre risque n'est pas plus grand aujourd'hui qu'il ne l'était hier. » Ceci pourrait pourtant bien changer : Dan Kaminsky a en effet l'intention de révéler plus de détails techniques sur cette faille lors de la prochaine Black Hat Conference, qui aura lieu du 2 au 7 août prochains à Las Vegas. En attendant, il recommande aux administrateurs réseaux de patcher leurs systèmes ou, à défaut, d'utiliser des technologies Open Source comme Open DNS (non concernées par cette faille). Et pour les particuliers qui veulent savoir s'ils sont protégés ou non, son blog propose un 'widget' capable d'éprouver la sécurité d'un réseau d'entreprise ou d'un fournisseur d'accès. (...)

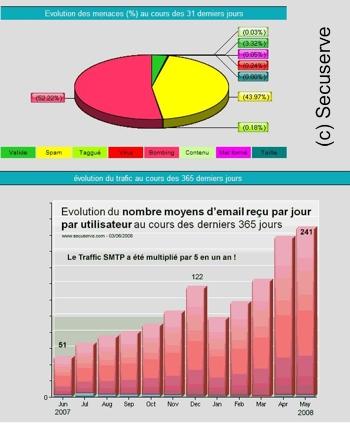

(27/06/2008 12:32:06)Pour Secuserve, seuls 3 à 4% des emails reçus sont valides

Selon une étude menée par SecuServe auprès de ses clients, le nombre de courriels reçus par chaque compte de messagerie en entreprise a été multiplié par cinq en un an et seulement 3 à 4% étaient valides, le solde représentant du spam (éventuellement généré par des virus).

Pour réaliser cette étude, SecuServe s'est basé sur le trafic constaté chez ses 1400 clients, répartis à peu près également entre grands comptes, PME et TPE. Ce prestataire propose des services de sécurisation des courriels et une offre de messagerie collaborative sécurisée. (...)

Pour réaliser cette étude, SecuServe s'est basé sur le trafic constaté chez ses 1400 clients, répartis à peu près également entre grands comptes, PME et TPE. Ce prestataire propose des services de sécurisation des courriels et une offre de messagerie collaborative sécurisée. (...)

| < Les 10 documents précédents | Les 10 documents suivants > |