De plus en plus d’entre elles cherchent à faire évoluer leurs contrôles de sécurité en périphérie vers un modèle cloud, qui intègre des fonctions de sécurité natives telles que la vérification de l’identité des utilisateurs, l’application des orientations stratégiques, le barrage du trafic malveillant… Cette tendance a connu une accélération en 2020 et progresse inexorablement à l’heure où les organisations repensent les moyens de connexion de leurs télétravailleurs aux services et ressources distribués en réseau.

La forte dépendance au cloud des infrastructures réseau et de sécurité interroge toutefois les entreprises : comment s’assurer, par exemple, que les VPN et les CASB ne ralentissent pas les performances des applications et des services indispensables aux collaborateurs à distance ? Les applications étant désormais la principale porte d’accès aux services de production, la moindre panne peut avoir des conséquences fatidiques pour l’activité.

Rupture de la visibilité dans le cloud

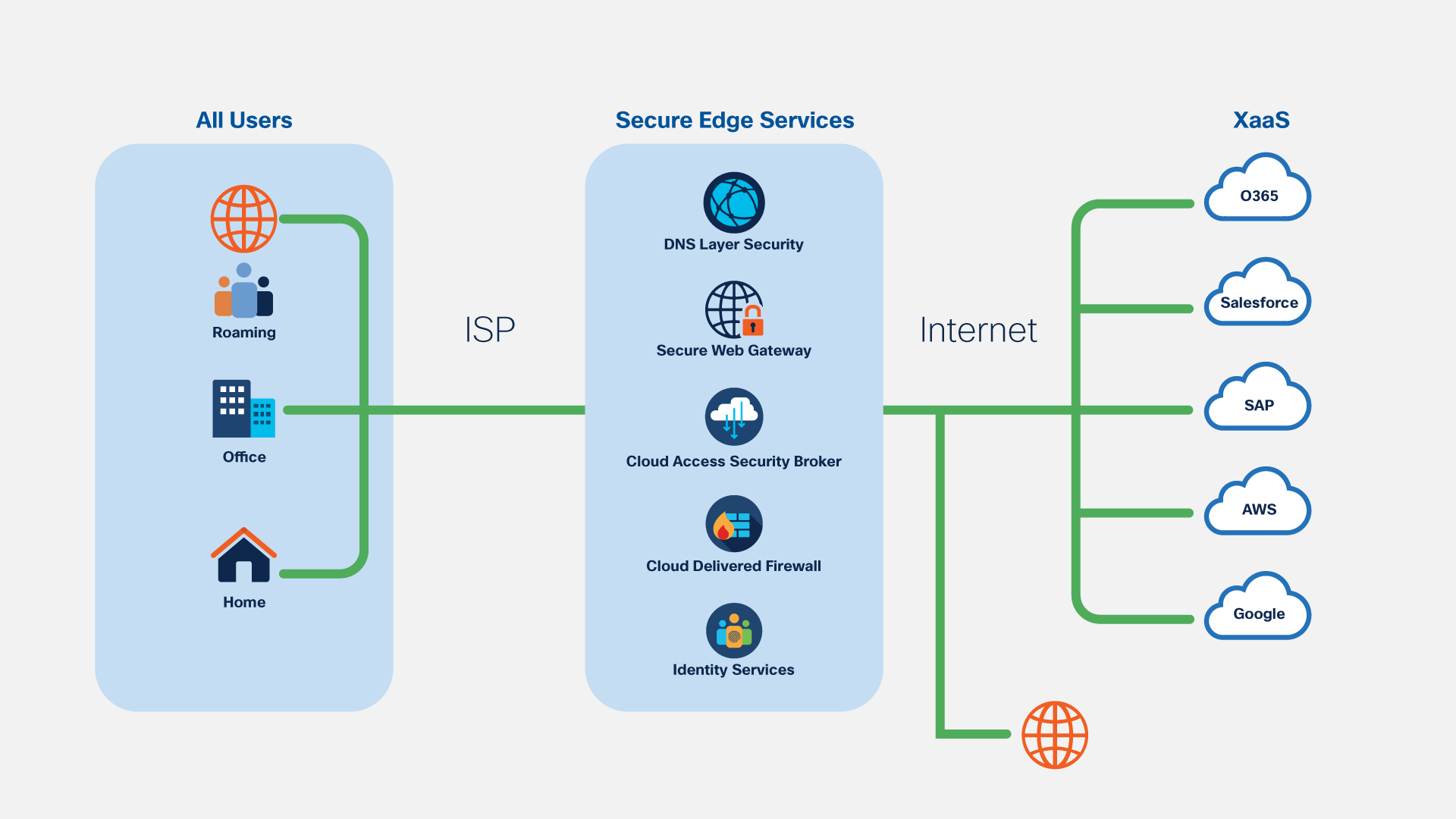

Le service d’accès sécurisé en périphérie ou SASE (prononcez « sassi » pour secure access service edge) est un modèle qui fusionne les fonctions de mise en réseau et de sécurité sur une plateforme unique au sein d’une architecture réseau basée dans le cloud. Cette consolidation présente l’avantage de la simplicité pour les utilisateurs, mais cache une inflation de composants et de dépendances : passerelles de sécurité web (secure web gateways, SWG), agents de sécurité des accès au cloud (cloud access security brokers, CASB), accès réseau zero trust (zero trust network access, ZTNA). Pour assurer une expérience utilisateur sécurisée et fluide, tous doivent interagir dans le respect des politiques de sécurité.

En l’occurrence, ces politiques sont contrôlées de façon centralisée, mais mises en œuvre en périphérie, ce qui revient à traiter les collaborateurs comme autant de succursales. De cette architecture ultra-distribuée basée sur le cloud et sur internet émergent une multitude d’interdépendances complexes. Pour assurer la fiabilité de la connectivité, les entreprises ne peuvent plus se contenter des solutions de supervision classiques qui leur permettaient de détecter et de dépanner les problèmes hors les murs.

Comme pour tous les services cloud, une excellente visibilité des réseaux externes et la connaissance parfaite des composants du réseau sous-jacent sont indispensables pour assurer le suivi des performances, détecter les ralentissements et éviter les angles morts qui nuiraient à l’expérience digitale.

Horizon dégagé sur le cloud du SASE

Comment une entreprise peut-elle garantir la fluidité des performances et de l’exécution des applications dans l’architecture SASE ? La réponse tient en deux mots : superviser et vérifier. Les équipes applications et réseau devront pouvoir vérifier l’impact des mises à jour de sécurité proposées avant d’être en mesure de contrôler les performances. Et ce en continu.

Schéma classique de connectivité du réseau d’entreprise

Le monitoring synthétique fournit la visibilité de bout en bout nécessaire aux équipes IT pour percer l’opacité des environnements cloud et basés sur internet. Le principe est le suivant : des scripts simulent le workflow et le chemin d’un utilisateur dans une application. Associée à la visualisation intuitive du réseau, le monitoring synthétique permet de comprendre l’expérience des utilisateurs. Il fournit en outre un meilleur panorama des caractéristiques du réseau sous-jacent et des fonctions de sécurité du modèle SASE (VPN, SWG…). Enfin, il indique l’origine du ralentissement des performances (serveur DNS latent ou erreur de configuration d’un fournisseur d’accès internet en aval, par exemple).

Ainsi, en couplant un test synthétique de la connectivité et des performances du service DNS à un test de la disponibilité du service proxy et de sa capacité à assurer le trafic dans le respect des politiques de sécurité, les équipes peuvent vérifier la connectivité au service d’accès sécurisé en périphérie, mais aussi l’expérience numérique des services qui y sont exécutés. Ces tests fournissent des métriques de référence. Ils sondent l’environnement Edge sécurisé et permettent de détecter et de résoudre les pannes en amont.

Dans la course aux performances, les infrastructures cloud se généralisent. Parmi elles, le modèle SASE illustre la complexité croissante des environnements auxquels les propriétaires d’applications sont confrontés sans pouvoir transiger sur la sécurité ou sur les pannes. En effet, que se passerait-il si un utilisateur désactivait une connexion VPN défaillante ? La sécurité comme l’expérience utilisateur seraient compromises. Dans l’entreprise moderne, la visibilité de bout en bout – de l’utilisateur à l’application – est essentielle pour résoudre rapidement les pannes et assurer la connectivité, tout en procurant une expérience utilisateur continue et sécurisée.