Les entreprises recourant à des produits de sécurité pour inspecter le trafic HTTPS pourraient par inadvertance rendre les connexions chiffrées de leurs utilisateurs moins sécurisées et les exposer à des attaques de type man-in-the-middle. Une annonce à ne pas prendre à la légère d'autant plus qu'elle émane de l'US-Cert. Cet organisme qui dépend du département de la sécurité intérieure des Etats-Unis (Department of Homeland Security) est chargé de répondre aux problématiques de sécurité informatique au niveau national.

L'US-Cert a publié un bulletin d'alerte avertissant que certains produits d'inspection de trafic ne répliquent pas les attributs de sécurité des connexions originelles entre les clients et les serveurs. L'inspection HTTPS vérifie le trafic chiffré qui provient d'un site HTTPS pour s'assurer qu'il ne contient pas de menaces ou de malware. Pour ce faire, il intercepte une connexion client vers un serveur HTTPS, établissant une connexion côté client avant ensuite de rechiffrer le trafic avec un certificat différent généré localement.

6% des connexions aux sites web e-commerce interceptées

Dans un environnement typique, une connexion HTTPS peut même être interceptée et rechiffrée de multiples fois : sur le périmètre réseau par les produits de passerelles de sécurité ou par les systèmes de prévision de perte de données, et sur les systèmes de bout de réseau par les logiciels antivirus qui inspectent le trafic pour trouver des malwares. Le problème est que les navigateurs des utilisateurs ne sont plus en mesure de valider les véritables certificats serveur car cette tâche incombe au proxy d'interception. Et il s'avère que les produits de sécurité sont plutôt mauvais pour valider les certificats serveurs.

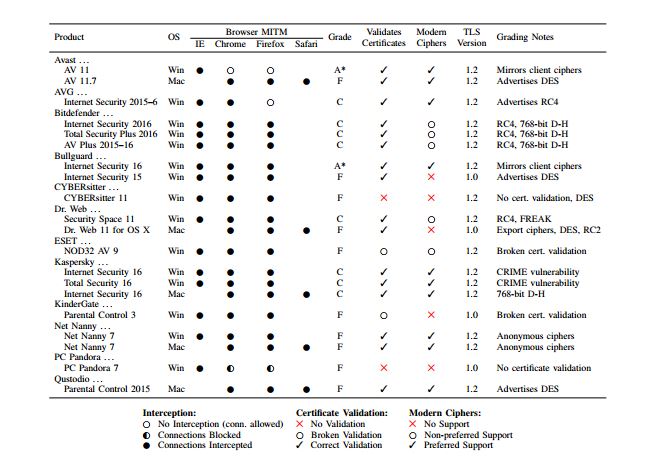

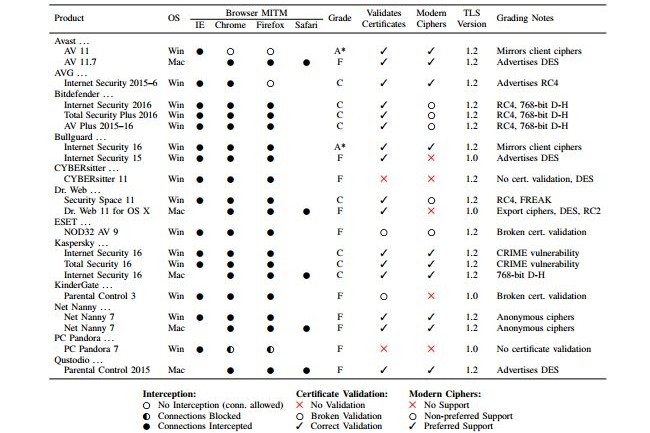

Une recherche menée par Google, Mozilla, Cloudflare et plusieurs universités américaines montrent que les produits d'inspection HTTPS dégradent plus ou moins fortement les connexions TLS. (crédit : D.R.)

Le bulletin d'alerte de l'US-Cert fait allusion à une recherche menée par les chercheurs de Google, Mozilla, Cloudflare ou d'universités (Michigan, Illinois Urbana-Champaign, Californie, Berkeley), ainsi que par le récent International Computer Science Institute. Dans cette enquête sur les pratiques d'inspection HTTPS, les chercheurs ont trouvé que plus de 10% du trafic HTTPS provenant des Etats-Unis et atteignant le CDN de Cloudflare est intercepté. Il en est de même pour 6% des connexions aux sites web e-commerce.

Un chiffrement plus faible des connexions interceptées

L'analyse a montré que 32% des connexions à des sites e-commerce et 54% des connexions HTTPS sur Cloudflare qui ont été interceptées, étaient moins bien sécurisées que ce qu'elles auraient pu être si les utilisateurs s'étaient connectés directement sur les serveurs. « C'est alarmant car, non seulement les connexions interceptées utilisent des algorithmes de chiffrement plus faibles, mais 10 à 40% pourraient favoriser des attaques man-in-the-middle pouvant ensuite intercepter, dégrader et déchiffrer la connexion », ont indiqué les chercheurs. La raison est que les fournisseurs de navigateurs ont depuis longtemps leur propre expertise pour comprendre les problèmes potentiels en termes de connexions TLS et de validation de certificats. Il n'y a sans doute pas de meilleures implémentations côté client de TLS - le protocole crypté utilisé pour HTTP - que celles des navigateurs modernes.

Or, les vendeurs de produits de sécurité utilisent parfois des bibliothèques TLS non mises à jour, personnalisées, qu'ils tentent de ré-implémenter dans quelques fonctions de protocoles, ce qui débouche sur de sérieuses vulnérabilités. Un autres problème répandu signalé par l'US-Cert est que beaucoup de produits d'interception de trafic HTTPS ne valident pas correctement les chaines de certificats présentées par les serveurs. « De plus, les erreurs de vérification de chaines de certificats ne sont pas systématiquement envoyées au client, lui laissant penser que les opérations se sont correctement déroulées sur le bon serveur », a prévenu l'organisme.

Sur le site BadSSL, les entreprises ont la possibilité de vérifier si leurs produits d'inspection HTTPS valident de façon incorrecte les certificats ou autorisent des ciphers pas assez sécurisés. Le test client depuis Qualys SSL Labs permet aussi de vérifier certaines vulnérabilités TLS et d'autres faiblesses. Le centre de coordination CERT de l'université de Carnegie Mellon a par ailleurs publié un billet de blog avec plus d'informations sur les interceptions HTTPS comprenant également une liste d'une soixantaine de produits potentiellement vulnérables

Commentaire