L'augmentation croissante des usages liés aux smartphones aussi bien à titre personnel que professionnel suscite l’intérêt croissant des cybercriminels. Les failles touchent des environnements variés aussi bien les réseaux (cellulaires, WiFi, bluetooth...) que les applications, les OS (Android, iOS...). Leur exploitation est de plus en plus fréquente, accentuée par des motivations variées des pirates (extorsions, usurpation d’identité, surveillance et espionnage...). Dans un rapport intitulé « Téléphones mobiles : Etat de la menace depuis 2015 » l’ANSSI a fait le point sur les techniques et capacités mis en oeuvre par les cybercriminels mais aussi des bonnes pratiques à suivre pour limiter les problèmes.

Dans son étude, l’agence nationale de la sécurité des systèmes d’information a indiqué avoir traité au cours des trois dernières années de multiples compromissions de téléphones issues de l’utilisation irresponsable de logiciels espions à l’encontre d’individus ayant des fonctions au sein d'autorités gouvernementales ou de comités de direction d’entreprises de secteurs stratégiques. Dans la majorité des cas, un ciblage des téléphones personnels des victimes a été observé.

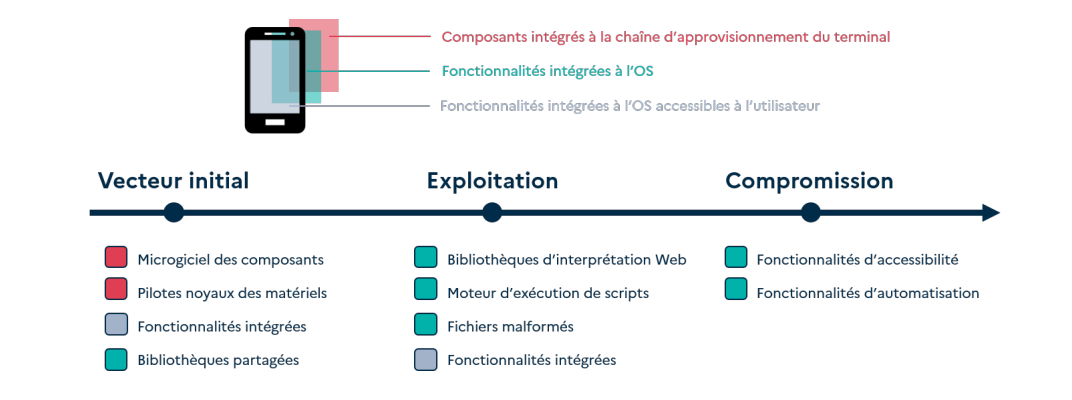

Exemples d’exploitation des composants intégrés à l’OS sur les phases d’une chaîne d’exploitation. (crédit : ANSSI)

Des vecteurs d'attaque variés

Les scénarios de piratage de terminaux mobiles sont variés, tout comme la surface d’attaque qui peut ainsi être associée aussi bien aux interfaces et protocoles de communication mobiles (2G, 3G, 4G et 5G, WiFi, Bluetooth, et NFC) qu’aux systèmes d'exploitation, aux applications... « Le système d’exploitation installé par le constructeur gère le terminal, les composants physiques liés aux applications et les données de l’utilisateur. Ces différentes couches constituent une partie de la surface d’attaque d’un équipement mobile, et peuvent être ciblées au cours des différentes phases de la chaîne d’exploitation », indique l’Anssi. Les vecteurs d’attaques initiaux sont également variés, comprenant l’incitation à cliquer sur un lien ou un fichier malveillant, l’exploitation via un accès physique au téléphone ou d’une faille zero-clic. « Bien que bénéficiant généralement d’un haut niveau de sécurité dès leur conception, les fonctionnalités et composants intégrés aux terminaux, dont ceux issus de la chaîne d’approvisionnement, ne sont pas exempts de vulnérabilités et peuvent être détournés de leur fonction initiale par des attaquants », prévient en outre l’agence.

Les applications téléchargées sont également des nids à failles. « En 2019, une vulnérabilité dans le traitement des appels sur WhatsApp (CVE-2019-3568) a permis de déployer le logiciel espion Pegasus avec le même vecteur initial sur des téléphones Android et iOS [42, 50]. De la même manière, en 2024, Citizen Lab a documenté le cas d’une vulnérabilité zéro clic exploitée pour cibler l’application WhatsApp dans une campagne déployant le logiciel espion Graphite 25. Les attaquants auraient ajouté les victimes sur un groupe WhatsApp puis envoyé un document PDF. Ce dernier était automatiquement traité par le téléphone de la victime, exploitant ainsi une vulnérabilité dans l’application et téléchargeant le logiciel espion », prévient l’Anssi. De plus les mécanismes de protection des boutiques d’apps en ligne peuvent aussi être détournés, par exemple dans d'autres versions d’une application officielle. Et de citer par exemple le cas du cheval de Troie AhRat déployé via une mise à jour d’une application distribuée sur le Google Play Store en 2022, un an après la publication de l’application initiale.

Les recommandations pour les entreprises

Au-delà de ses constats sur l'évolution des menaces ciblant les mobiles, l'Anssi dresse aussi une série de conseils utiles et simples à activer notamment pour les professionnels. Par exemple sur la gestion des terminaux, elle encourage l'utilisation d'une solution de MDM (mobile device management). Elle permet notamment de restreindre les applications installables et forcer l’installation des mises à jour. En cas de perte ou de vol, effacer à distance le téléphone avec la solution MDM afin d’éviter tout risque de latéralisation sur un réseau à partir des secrets qui peuvent y être configurés (certificats VPN, comptes de messagerie). Par ailleurs, les secrets doivent aussi être révoqués et renouvelés au niveau de l’infrastructure du réseau.

Sur le Bluetooth, il est conseillé de ne pas se servir de dispositifs audio Bluetooth pour des communications sensibles. Concernant le WiFi, la mise en place d'une liste de réseaux WiFi autorisés à travers la solution de MDM limite les risques de connexions à des réseaux non maitrisés. De même, il est judicieux de ne pas cacher le nom du réseau (ou ESSID b ) lors de la configuration des réseaux WiFi, afin d’éviter des tentatives de connexions malveillantes. Enfin sur les déplacements à l'étranger, ll est recommandé de ne pas utiliser les réseaux mobiles locaux. Pour les communications vocales, il vaut mieux privilégier les « Appels WiFi » à travers une connexion VPN de type IPSec maîtrisée et les applications de messageries sécurisées plutôt que des SMS.

Commentaire