Les utilisateurs du framework Open Source Ruby on Rails doivent le mettre à jour sans délai après la découverte de failles critiques. C'est la deuxième fois ce mois-ci que Rails est corrigé en raison de vulnérabilités sérieuses. L'environnement de développement d'applications web est très utilisé sur Internet, notamment par des sites web comme Scribd (partage de documents), Hulu (vidéo à la demande) et Groupon (site d'achats groupés).

L'une des failles, numérotée CVE-2013-0156, se situe dans le code d'analyse des paramètres de Ruby on Rails. Elle autoriserait les hackers à contourner les systèmes d'authentification pour mener une attaque par injection de code SQL ou par déni de service contre des applications utilisant Rails, selon le bulletin publié hier. Une attaque par injection de code SQL met en oeuvre l'envoi de commandes via un formulaire web vers la base de données d'un site web qui, si elle n'est pas correctement protégée, peut renvoyer des données sensibles.

Des mises à jour à installer immédiatement

L'autre faille, CVE-2013-0155, permettrait à un attaquant d'envoyer vers la base des requêtes avec la commande « IS NULL » en raison de la façon dont Active Record interprète les paramètres en combinaison avec le mode d'analyse des paramètres JSON. Il s'agit d'une variante des failles CVE-2012-2660 et CVE-2012-2694. « Même si vous avez procédé à une mise à jour pour corriger ces problèmes, vous devez recommencez », précise la note d'avertissement.

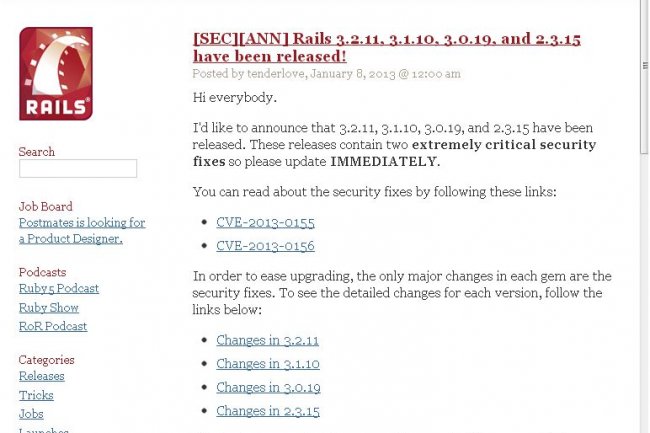

Quatre mises à jour de Rails ont été livrées ce mardi : 3.211, 3.1.10, 3.0.19 et 2.3.15. « Elles comportent deux correctifs de sécurité tout à fait critiques à installer immédiatement ». Déjà, le 2 janvier, des versions 3.2.10, 3.1.9, et 3.0.18 avaient été publiées pour corriger la faille numérotée. Il s'agissait là aussi d'une injection de code SQL.

2 mises à jour urgentes pour Ruby on Rails

0

Réaction

C'est la deuxième fois depuis le début de l'année que des mises à jour urgentes corrigent des failles critiques dans le framework d'applications web Ruby on Rails. A installer immédiatement.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire