Il y a la théorie et la pratique. En théorie, les services et les applications web se connectant à des bases de données, ces instances doivent être verrouillées afin que seuls les terminaux autorisés puissent s’y connecter. En pratique, cette sécurisation est loin d’être systématique comme le montre les travaux de Shadowserver Foundation, un organisme chargé de collecter des données sur les menaces à destination des CERT ou des autorités judiciaires. Ils ont mené une recherche mondiale sur l’exposition des serveurs MySQL. Ils ont ainsi découvert 3,6 millions de serveurs MySQL exposés sur Internet utilisant le port TCP 3306 par défaut.

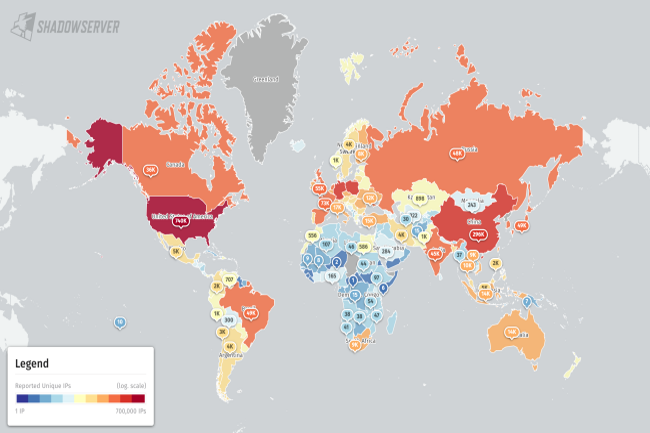

La fondation constate qu’au global, 2,3 millions de serveurs sont connectés sur IPv4, et 1,3 million sur IPv6. Le pays qui compte le plus de serveurs MySQL accessibles est les États-Unis, avec plus de 1,2 million de serveurs. Les autres pays ayant un nombre important de serveurs sont la Chine, l'Allemagne et la Pologne. La France se classe en 5ème position avec 73 000 serveurs exposés en IPv4 (elle n’est que 12ème sur IPv6).

Shadowserver Foundation précise dans son rapport « ne pas avoir vérifié le niveau d’accès possible ou l’exposition de bases de données spécifiques ». Elle ajoute néanmoins que « cette exposition constitue une surface d’attaque potentielle à colmater ». Dans le même temps, l’association en profite pour rappeler les bonnes pratiques en matière d’exposition des serveurs : règles d’utilisation strictes, modification du port d'accès par défaut (3306), activation de la journalisation du code, la surveillance étroite de toutes les requêtes et du chiffrement. En cas de non-respect de ces règles d’hygiène de sécurité, la sanction est sans équivoque. Vol de données, extorsion, infection des systèmes d’information,…

Commentaire