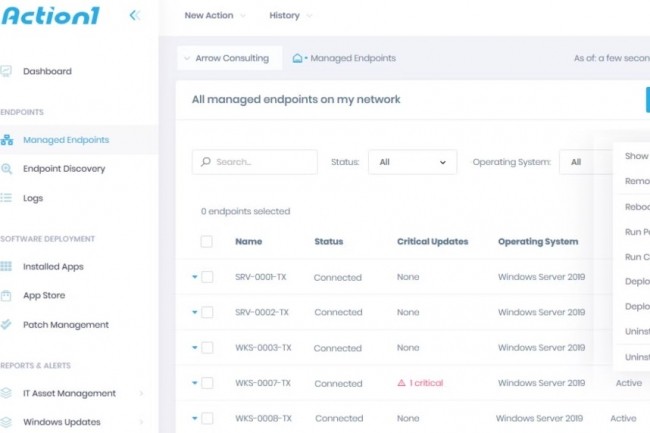

Action1 a annoncé un filtrage des acteurs de la menace basé sur l'IA pour détecter et bloquer les abus de sa plateforme de gestion à distance, maintenance et automatisation des tâches. La société cloud native spécialiste en remote monitoring and management (RMM) a déclaré que sa solution avait été mise à niveau pour détecter les comportements anormaux des utilisateurs et bloquer automatiquement les acteurs de la menace afin d'empêcher les attaquants d'exploiter son outil pour mener des activités malveillantes. La publication intervient alors que la tendance des pirates à utiliser à mauvais escient des plateformes de gestion de systèmes légitimes pour déployer des rançongiciels ou voler des données dans des environnements d'entreprise ne cesse de s'accroître.

Dans une annonce, Action1 a déclaré que sa dernière amélioration permet de garantir que toute tentative d'utilisation abusive de sa plateforme de gestion à distance est identifiée et arrêtée avant que les cybercriminels n'atteignent leurs objectifs. « Il analyse l'activité des utilisateurs à la recherche de comportements suspects, suspend automatiquement les comptes potentiellement malveillants et alerte l'équipe de sécurité dédiée d'Action1 pour enquêter sur le problème », a-t-il ajouté. Action1 a développé cette amélioration après que sa plateforme a été abusée par des acteurs de la menace au début de cette année. Par conséquent, la mise à niveau contribuera à garantir qu'Action1 n'est utilisé que pour de bonnes raisons, tandis que des milliers de professionnels de l'informatique utilisent la plateforme pour automatiser les correctifs du système d'exploitation et des tiers et la gestion des terminaux, selon la société. « L'accessibilité des outils d'accès et de surveillance à distance élimine le besoin pour les acteurs malveillants d'investir leur temps et leurs efforts dans le développement d'outils de gestion des attaques, facilitant la cybercriminalité comme les ransomwares », a déclaré Mike Walters, vice-président de la recherche sur les vulnérabilités et les menaces chez Action1. « Nous pensons que les fournisseurs devraient prendre davantage de mesures pour empêcher l'utilisation abusive de leurs solutions dans le cadre de la lutte commune contre cette menace ».

L'abus d'outils de gestion légitimes, une menace de premier plan pour la sécurité

L'exploitation d'outils de gestion légitimes et fiables constitue en effet une menace substantielle et permanente pour les entreprises. En mai, ThreatLocker mettait en garde contre une forte augmentation des attaques abusant des outils RMM. « Nous avons observé une forte augmentation des attaquants utilisant des outils de gestion à distance au cours des derniers jours. Alors que dans la plupart de ces cas, les outils avaient une authentification à double facteur, les attaquants pouvaient toujours y accéder et les utiliser pour lancer des cyberattaques », a écrit le fournisseur dans une alerte de sécurité. À l'aide de ces outils, un pirate peut émettre des commandes pour redémarrer la machine d'un utilisateur en mode sans échec avec mise en réseau, une fonctionnalité disponible dans de nombreux outils de gestion à distance, a ajouté ThreatLocker. « Une machine démarrée en mode sans échec ne charge pas de logiciel de sécurité ». En novembre, les chercheurs en sécurité de l'équipe Unit42 de Palo Alto ont enquêté sur plusieurs incidents liés à la campagne d'extorsion par hameçonnage par rappel du groupe Luna Moth dans laquelle les acteurs de la menace utilisent des outils de gestion des systèmes légitimes et fiables pour interagir directement avec les ordinateurs des victimes afin d'exfiltrer manuellement les données à des fins d'extorsion. « Si ces outils ne sont pas malveillants, ils ne seront probablement pas signalés par les produits antivirus traditionnels », ont écrit les chercheurs. Unit42 a déclaré que la campagne a coûté des centaines de milliers de dollars aux victimes, constituant une menace importante pour la sécurité.

« Les acteurs de la menace utilisent largement les outils informatiques courants pour mettre en œuvre leurs attaques afin d'économiser les ressources et de rester sous le radar des technologies de sécurité », a déclaré Adam Khan, vice-président des opérations de sécurité mondiales, MSP Managed XDR chez Barracuda. Par exemple, en 2022, Barracuda XDR a répondu à une attaque de ransomware où ils ont trouvé, entre autres, les applications de bureau à distance légitimes AnyDesk, Logmein et TeamViewer installées sur des ordinateurs infectés. « En fait, les dernières données du Global Security Operations Center de Barracuda XDR montrent que les détections pour l'application de bureau à distance AnyDesk figuraient dans le top 10 des signatures suspectes repérées sur les réseaux clients en 2022 », poursuit Adam Khan. Le compromis avec AnyDesk permet potentiellement aux attaquants de prendre pied dans un réseau cible qui leur permet d'accéder à distance à n'importe quelle partie de l'environnement et de maintenir la persistance. « Les défenseurs peuvent se protéger en renforçant les mesures de sécurité essentielles, telles que les correctifs, l'octroi du niveau minimum de privilèges d'accès nécessaires, le blocage ou la restriction de l'accès aux services distants, l'introduction d'une authentification multi-facteur et la sauvegarde hors ligne de toutes les données critiques. Mais cela vaut la peine d'en faire plus », explique Adam Khan. « Quel est le contexte de ce qui semble être une activité totalement bénigne ? Quand, où et comment l'outil est-il utilisé et est-ce attendu et conforme aux modèles connus ? Si ce n'est pas le cas, déclenchez l'alarme car vous êtes peut-être tombé dans une attaque active et le temps presse ».

Commentaire