L'exercice est toujours rare, mais face à la sévérité de la faille, Adobe a décidé de colmater rapidement une vulnérabilité critique. Dévoilé le 13 février, ce patch comble la CVE-2022-24086 qui affiche un score de sévérité de 9,8 sur 10. La faille touche deux logiciels de CMS utilisés pour le e-commerce : Commerce et la plateforme open source Magento.

La vulnérabilité correspond à un problème de validation incorrecte des entrées. Dans le bulletin, Adobe précise que qu'il s'agit d'une technique fréquemment utilisée pour vérifier les entrées potentiellement dangereuses et s’assurer qu'elles peuvent être traitées en toute sécurité dans le code ou lors de la communication avec d'autres composants. Quand le logiciel ne valide pas correctement les entrées, un attaquant est en mesure d’en créer une sous une forme qui n'est pas attendue par le reste de l'application. En conséquence, cela peut générer un changement du flux de contrôle ou l'exécution d'un code arbitraire.

Un spectre d'attaque limité mais à ne pas sous-estimer

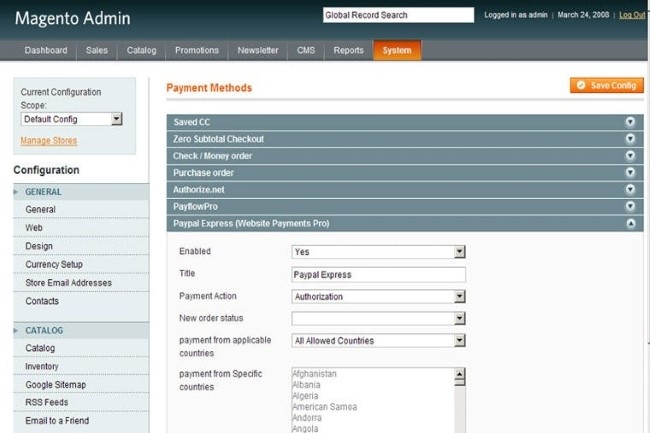

Adobe constate que la CVE-2022-24086 ne nécessite pas d’avoir un privilège administrateur, mais requiert une pré-authentification (via des identifiants). La faille affecte Adobe Commerce (2.3.3-p1-2.3.7-p2) et Magento Open Source (2.4.0-2.4.3-p1), ainsi que les versions antérieures. Si l’éditeur n’a pas donné plus d’éléments techniques sur ce bug, il indique que l’exploit est activement utilisé par des cybercriminels. Les attaques sont néanmoins « limitées » sur les deux plateformes, temporise Adobe. Il n’en demeure pas moins que l’éditeur encourage les clients à mettre à jour leur CMS pour corriger cette faille.

Commentaire