Adobe a commencé à diffuser un correctif critique pour Flash Player vers les utilisateurs qui ont activé la mise à jour automatique du logiciel. Ce patch corrige une faille qui est exploitée depuis une semaine par des attaquants. Le kit Angler utilisé par les cybercriminels comporte effectivement un outil pour le faire et lancer des attaques de type « drive-by-download ». Celles-ci se font principalement par téléchargement de publicités malveillantes apparaissant sur des sites web légitimes. Suivie sous la référence CVE-2015-0311, la faille touche des utilisateurs recourant à Flash Player dans les navigateurs web Mozilla et Internet Explorer (toutes versions). Le plug-in associé à Chrome comporte aussi cette vulnérabilité, mais le mécanisme de sécurité sandbox du navigateur de Google empêche son exploitation.

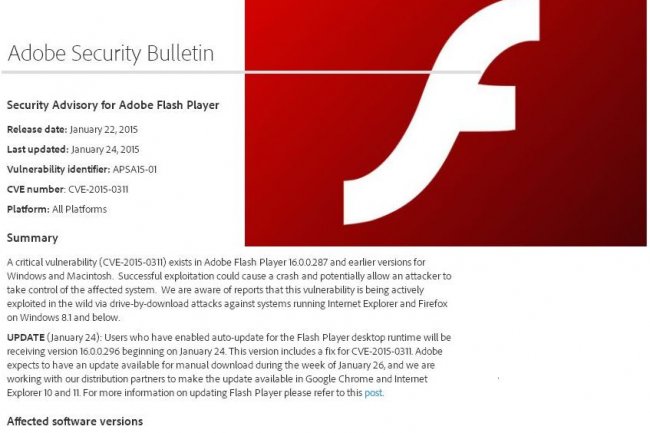

Dans un bulletin d'alerte publié le 22 janvier, Adobe explique que la faille en question se trouve dans la version 16.0.0.287 de Flash Player et dans les précédentes versions pour Windows et Macintosh. Elle permet potentiellement à un attaquant de prendre le contrôle du système affecté. L'éditeur confirme que des attaquants l'exploitent dans des attaques « drive-by-download ». Depuis samedi dernier, 24 janvier, il a commencé à pousser sa mise à jour 10.0.0.296 du runtime de Flash Player pour les postes de travail. Celle-ci est également disponible au téléchargement, sur son site distribution.

Activer la fonction « click-to-play » pour se protéger

Ce correctif arrive alors qu'Adobe est déjà intervenu sur Flash Player la semaine dernière pour résoudre un autre problème zero-day, référencé CVE-2015-0310. Les attaques « drive-by-download » installent sans bruit des malwares sur les ordinateurs lorsque ceux-ci visitent un site compromis ou consultent des publicités malveillantes que les attaquants réussissent à publier sur les réseaux publicitaires en se faisant passer pour des annonceurs.

Lorsqu'elles exploitent des failles zero-day, il est difficile de se protéger de ce type d'attaques, puissantes et largement diffusées. L'Internet Storm Center de l'Institute SANS a relevé il y a quelques jours le niveau de menace de ces attaques. Une façon de s'en prémunir consiste à activer la fonction « click-to-play » (cliquer pour visionner) dans les navigateurs afin d'empêcher que les plug-ins comme Flash d'exécuter automatiquement un contenu (afficher une vidéo) sans le consentement de l'utilisateur.

Adobe corrige une 2ème faille zero-day dans Flash

0

Réaction

En quelques jours, Adobe corrige une 2ème faille zero-day sur son lecteur Flash. Les navigateurs web mis à jour automatiquement ont commencé à installer sa mise à jour ce week-end. L'éditeur a confirmé que la faille référencée CVE-2015-0311 a déjà été exploitée par des attaquants.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire