Les terminaux Android ne sont décidément pas à l'abri des vulnérabilités. Alors que les menaces externes visant le système d'exploitation mobile de Google n'ont jamais été aussi nombreuses (ransomwares, cryptowares, trojans, vers...), cette fois la menace vient de l'intérieur. Et plus précisément du bootloader, un composant logiciel essentiel de cet OS comparable au BIOS d'un PC, permettant notamment la réinstallation d'une version antérieure d'un OS, le flashage d'un kernel ou d'une image Android...

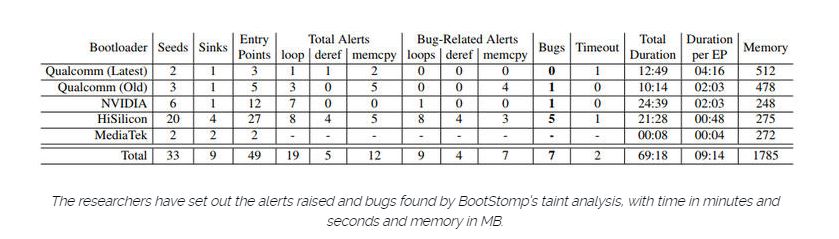

Une étude menée par une équipe de 9 chercheurs de l'Université de Californie (Santa Barabara), ont ainsi dévoilé les résultats de l'analyse de plusieurs bootloaders Android. Ces derniers ont été réalisés suite au développement de BootStomp, une application permettant d'analyser la sécurité et les vulnérabilités des bootloaders, et habituellement utilisée pour du reverse enginering et des audits de sécurité. Les chercheurs américains ont ainsi trouvé 7 vulnérabilités dont 6 nouvelles et 1 ancienne déjà connue (CVE-2014-9798).

Un vecteur d'attaque par déni de service

Tableau de synthèse des résultats de l'analyse de l'outil BootStomp des chercheurs de l'Université de Californie (Santa Barabara). crédit : D.R.

Sur les six dernières, cinq ont été confirmées par les fournisseurs des bootloaders. « Plusieurs de ces vulnérabilités permettraient à un attaquant d'exécuter du code arbitraire, compromettre la chaine de confiance ou effectuer des attaques permanentes par déni de service », indique l'équipe de recherche. Les cinq bootloaders étudiés proviennent de terminaux utilisant trois familles de chipsets différents incluant le Huawei/HiSilicon (Huawei P8 ALE-L23), le Tegra Nvidia (Nexus 9), le MediaTek (Sony Xperia XA), ainsi que l'ancienne et la récente version du LK bootloader (Qualcomm).

Les résultats de cette étude ont été présentés à l'occasion de la conférence USENIX à Vancouver au Canada qui s'est déroulée en août.

Commentaire