S'il y a bien une chose qui ne manque pas d'attirer l'attention dans le monde de la sécurité informatique, ce sont les annonces qui n’expliquent pas clairement leurs objectifs. Cette semaine, la commuanuté Linux a eu un aperçu de cette stratégie marketing énigmatique avec le lancement de la start-up berlinoise Amutable, spécialisée dans la sécurité Linux. Même si ce qu’elle envisage de faire est plutôt vague, personne ne peut lui reprocher de manquer d'ambition, puisqu’elle prévoit d'apporter rien de moins que « le déterminisme et l'intégrité vérifiable aux systèmes Linux » afin de remédier aux faiblesses de sécurité de cet OS. N’importe quelle petite entreprise inconnue aurait du mal à mettre en œuvre une telle stratégie, mais cette société compte parmi ses fondateurs plusieurs personnalités bien connues du monde Linux. A savoir Lennart Poettering, ancien ingénieur chez Red Hat et Microsoft, et ingénieur en chef du projet. Mieux connu comme développeur du chargeur de démarrage UEFI Linux systemd, controversé mais largement utilisé, M. Poettering est accompagné des deux autres anciens de Microsoft : Chris Kühl, désormais CEO d'Amutable, et Christian Brauner, son directeur technique. L'accent mis sur l'expérience de certains de ses fondateurs dans Kubernetes, runc, LXC, Incus et containerd, tous liés de différentes manières à la pile de conteneurs Linux, donne un aperçu du potentiel des projets d'Amutable.

L'histoire de l'informatique est truffée de problèmes de sécurité, et Linux ne fait pas exception à cette règle, car convaincre la communauté des logiciels libres et open source de la pertinence d'une idée radicalement nouvelle s'avère souvent aussi difficile que l'ingénierie elle-même. Si les distributions Linux sur les ordinateurs de bureau restent un marché de niche, la domination invisible de cette technologie sur les plateformes en ligne et les outils d'orchestration de conteneurs cloud fait que ce système d'exploitation est le plus important au monde. Ce n’est pas pour rien qu’il est naturellement devenu une cible pour les attaques, les cybercriminels profitant des vulnérabilités permettant l'escalade des privilèges, les échappements de conteneurs et autres exploits, ainsi que l'intégration de portes dérobées dans les images open source à travers la chaîne d'approvisionnement complexe de Linux. À en juger le projet d'Amutable et l’ambition de ses fondateurs d'apporter « le déterminisme et l'intégrité vérifiable au système Linux », ils semblent disposer d’une grosse marge d'améliorations possibles. « Aujourd'hui, les infrastructures abordent la sécurité de manière réactive. Les agents logiciels surveillent les vulnérabilités et les intrusions ; les attaquants affinent leurs techniques d'évasion. Ces approches défensives sont coûteuses, fragiles et inefficaces », a expliqué la start-up. « La mission d'Amutable est d'apporter une intégrité vérifiable aux charges de travail Linux partout dans le monde. Nous sommes impatients de travailler à la réalisation de cet objectif avec l'ensemble de la communauté Linux. »

Un cocktail de problèmes

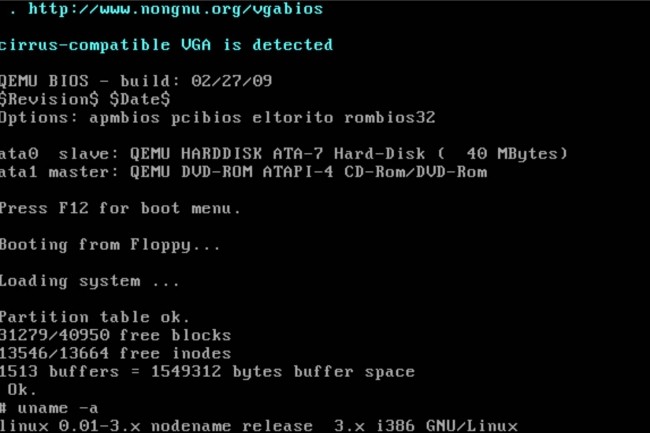

Cette question soulève une série de problèmes aux causes sous-jacentes diverses, notamment la difficulté de vérifier qu'une image correspond bien à l'intention de ses développeurs et qu’elle n'a pas été altérée, tout en maintenant un état vérifiable du système. Même les outils de sécurité existants ont du mal à suivre le rythme : un PoC réalisé en 2025 a montré qu'il était possible de contourner les principaux outils de sécurité d'exécution Linux. C'est peut-être ce que les fondateurs d'Amutable veulent dire lorsqu'ils estiment nécessaire de « remplacer l'heuristique par la rigueur » pour parvenir à une « intégrité vérifiable ». Une image doit être vérifiable cryptographiquement à l'avance, y compris, idéalement, un enregistrement de hachage de chaque étape du processus de démarrage, ainsi que des vérifications continues par rapport à un manifeste de fichiers signé. En d'autres termes, au lieu de rechercher un fichier malveillant ou un comportement suspect après coup, le système serait capable de se vérifier de manière déterministe. L'introduction de ce modèle de vérification dans Linux aurait pu atténuer toute une série d'incidents, notamment une attaque de 2023 où les pirates ont exploité la vulnérabilité CVE-2022-42475 dans la fonction SSL-VPN FortiOS de Fortinet pour implanter un logiciel malveillant. Ou encore une vulnérabilité plus récente (CVE-2025-31133) dans le runtime de conteneurs Kubernetes runc qui a permis à des pirates de s'échapper des conteneurs. Mais l'impact observé le plus important est peut-être le célèbre piratage de la chaîne d'approvisionnement par porte dérobée qui a affecté la bibliothèque de compression de données XZ Utils, découvert par hasard en 2024.

« Depuis des décennies, la sécurité de l'infrastructure IT est une préoccupation majeure, et l'immuabilité, la vérification et la couverture complète de la chaîne logistique logicielle tout au long du cycle de vie d'un système d'exploitation ou d'une infrastructure complète sont des contributions importantes pour y parvenir », a souligné Matthias Eckermann, directeur des produits Linux chez Suse. Ce dernier souligne aussi que l'éditeur répondait déjà à ces exigences de multiples façons, notamment grâce à sa chaîne logistique logicielle certifiée et à son système d'exploitation immuable avec mises à jour transactionnelles. « Nous sommes impatients d'en savoir plus sur Amutable et de collaborer avec eux dans le but commun d'améliorer la résilience et la sécurité des logiciels d'infrastructure open source », a-t-il expliqué.

Des compétences sécurité à adapter

À l'heure actuelle, l'avenir de cette technologie et la manière dont Amutable va générer des revenus restent incertains, mais elle ne manquera pas d'attirer l'attention. « Les équipes de sécurité sont formées pour faire confiance aux paquets signés et aux sources vérifiées. Lorsque la chaîne d'approvisionnement elle-même est compromise (comme la porte dérobée XZ Utils découverte en 2024), la formation traditionnelle en matière de sécurité ne prépare pas les défenseurs à ce scénario », a commenté Chris Porter, CEO de l’entreprise de certification Training Camp. « Si Amutable parvient à simplifier la vérification, cela réduira la charge d'expertise qui pèse sur les équipes de sécurité qui ne disposent actuellement pas de connaissances approfondies sur la plateforme Linux. » Cependant, la technologie n'est pas le seul problème. « Linux dominant l'infrastructure cloud, les entreprises ont besoin de professionnels de la sécurité qui comprennent l'intégrité du démarrage, la signature de code et la vérification, des compétences qui ne sont pas couvertes par la plupart des programmes de certification », a ajouté M. Porter.

Commentaire