Le week-end dernier, un chercheur ukrainien en sécurité a livré une salve d’informations concernant le groupe derrière le ransomware Conti. Pendant plus d’un an, il a réussi à espionner les échanges internes du gang et la décision de ce dernier de se ranger derrière les autorités russes lors du conflit avec l’Ukraine a probablement accéléré la publication des précieux renseignements. Le même chercheur vient d’ajouter d’autres documents intéressants.

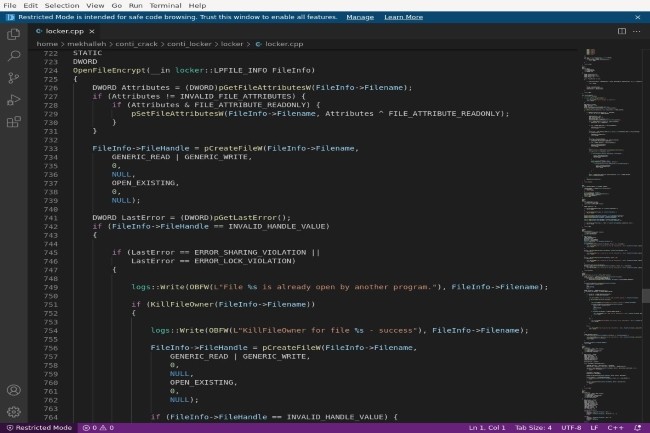

En début de semaine, celui qui se dénomme @ContiLeaks a donc posté 148 fichiers JSON supplémentaires contenant 107 000 messages internes depuis la création du groupe Conti en juin 2020. Parmi ces documents, un a particulièrement intéressé les experts. Il s’agit d’une archive protégée par un mot de passe contenant le code source du module de chiffrement, le déchiffreur et des informations sur la construction du ransomware.

Une arme à double tranchant

Si le mot de passe n’a pas été communiqué par @ContiLeaks, un autre expert a réussi à le craquer et ainsi accéder à l’ensemble de l’archive, dont le module de déchiffrement. Mais, selon Fabian Wosar, spécialiste des ransomwares chez Emsisoft, il ne s'agit pas de la dernière version et ne concerne pas les victimes récentes.

De même la divulgation du code source de Conti pourrait faire plus de mal que de bien. Il pourrait être utilisé par d’autres groupes de ransomwares, afin de l’améliorer et le renforcer leurs propres opérations. Il existe déjà des cas similaires avec le code souce de HiddenTear et Babuk. A noter que dans la seconde vague de documents publiés, on trouve également des API de BazarBackdoor et le code source du serveur de commande et de contrôle (C&C) de TrickBot. Des éléments intéressants pour la communauté de cybersécurité afin de mieux comprendre le fonctionnement du rançongiciel.

Commentaire