Piraté par des cybercriminels début février, l'éditeur de texte open source Notepad++ monte d'un cran sa sécurité. Son auteur, Don Ho, a annoncé son renforcement afin qu'il soit désormais inexploitable. Cette annonce a été faite après la sortie de la version 8.9.2 de Notepad++, qui inclut une double vérification permettant de s'assurer que tout téléchargement de l'outil à partir de maintenant est authentique. La dernière version vérifie le XML signé renvoyé par le serveur de mise à jour, en plus de la première étape de renforcement de la version 8.8.9, publiée en décembre, qui vérifie l'authenticité du programme d'installation téléchargé depuis GitHub. Le système de mise à jour automatique de l'application a également été accrue. Ces mesures ne sont pas infaillibles, admet Ho dans son blog, car il est possible d'exclure le système de mise à jour automatique lors de l'installation de l'interface utilisateur, ou de déployer le programme d'installation avec une commande spécifique indiquant de ne pas utiliser le système de mise à jour.

Dans un courriel adressé aujourd'hui à CSO, M. Ho a déclaré qu'aucune application ne pouvait être considérée absolument inviolable, « mais que la dernière évolution relevait considérablement la barre ». Un pirate doit désormais compromettre à la fois l'infrastructure d'hébergement et les clés de signature, a-t-il expliqué, ajoutant que le programme de mise à jour valide désormais à la fois le manifeste et le programme d'installation, chacun avec des signatures cryptographiques indépendantes. Et toute incompatibilité, signature manquante ou anomalie de certificat, entraîne l'interruption automatique de la mise à jour. « Cette vérification par couches rend la chaîne d'actualisation résiliente, même en cas de compromission future au niveau de l'infrastructure », a-t-il conclu.

Une attaque de plus visant la supply chain logicielle

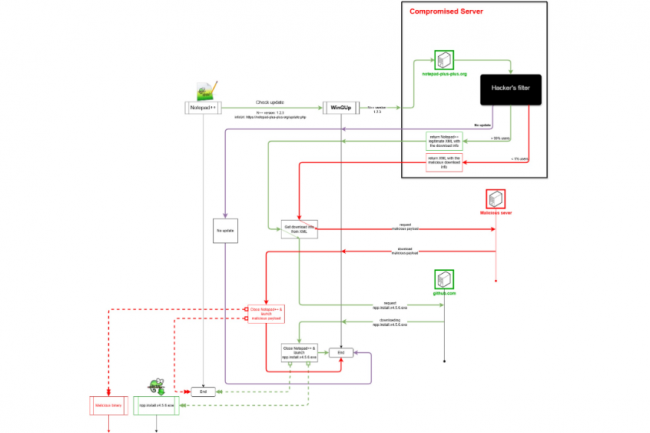

L'une des raisons pour lesquelles la compromission est restée si longtemps indétectable est que seul un petit nombre d'utilisateurs - bien moins de 0,1 % - ont été spécifiquement visés par les pirates, a déclaré M. Ho, et que ces derniers ont agi avec beaucoup de prudence. « Leur objectif était l'espionnage à long terme », a-t-il noté, « ils ont donc agi discrètement et délibérément pour rester indétectables aussi longtemps que possible ». Compromettre le mécanisme de mise à jour d'une application est un moyen classique pour un acteur malveillant d'infiltrer des dizaines, des centaines, voire des milliers d'entreprises qui utilisent alors sans le savoir la version piratée du logiciel. L'un des exemples les plus notoires est la compromission en 2019/2020 de l'infrastructure de mise à jour de la suite de surveillance réseau Orion de Solarwinds. Un autre exemple est l'attaque NotPetya de 2017, qui s'est propagée dans le monde entier après le piratage d'une application de note de frais ukrainienne. Le problème Notepad++ a commencé avec la découverte de la compromission en juin dernier de l'infrastructure hébergeant l'application et de la présence d'une porte dérobée. Dans le cadre de cette attaque très ciblée, le trafic de certains utilisateurs a été redirigé de manière sélective vers des serveurs contrôlés par les attaquants grâce à des mises à jour malveillantes. Les chercheurs de Rapid7 pensent qu'un groupe basé en Chine, baptisé Lotus Blossom, est à l'origine de cette attaque.

L'ancien fournisseur d'hébergement estime que le serveur mutualisé a été compromis entre juin et septembre 2025. Cependant, même après avoir perdu l'accès au serveur, les pirates ont conservé les identifiants d'accès aux services internes jusqu'au 2 décembre 2025, ce qui leur a permis de continuer à rediriger le trafic de mise à jour de Notepad++. Avec la sortie de la version 8.8.9 et le renforcement de la sécurité, tous les accès des pirates ont été supprimés.

Des enseignements à tirer

« Les développeurs doivent se préparer à faire face à des adversaires patients, sophistiqués et sélectifs », a déclaré M. Ho. Il a souligné que l'infrastructure fait partie de votre surface d'attaque ; même si votre code est sécurisé, un maillon faible dans l'hébergement, le DNS ou un réseau de diffusion de contenu (CDN) peut tout compromettre. « Une surveillance continue et une hygiène stricte des identifiants sont essentielles », a-t-il déclaré, et les développeurs d'applications doivent partir du principe qu'une compromission partielle est possible et de les concevoir ainsi que leurs mécanismes de livraison et de mise à jour en tenant compte des défaillances. Et en cas de compromission, a-t-il ajouté, une divulgation rapide, des explications techniques détaillées et des corrections rapides aident les utilisateurs à comprendre l'ampleur du problème et à conserver leur confiance dans le projet. Jeff Pollard, analyste chez Forrester Research, a déclaré que les corrections « réduisent considérablement » le risque de récidive de ce mode de défaillance spécifique. Mais, a-t-il ajouté, aucun changement ne « résout » à lui seul tous les risques liés à la supply chain. Les attaquants peuvent se tourner vers d'autres points d'étranglement tels que les pipelines de construction ou les clés de signature, a-t-il souligné. « Le point essentiel à retenir est que Notepad++ a comblé la faille exploitée et augmenté le coût pour les attaquants », a-t-il déclaré.

Les petits utilitaires tels que Notepad++ échappent généralement aux contrôles liés à l'approvisionnement, à l'inventaire et à la gestion des risques liés aux tiers, a-t-il déclaré, ce qui explique pourquoi ils sont omniprésents chez les ingénieurs et constituent des cibles précieuses pour les adversaires. « La gestion des actifs et l'inventaire des logiciels constituent un problème permanent pour les entreprises, mais cet événement démontre pourquoi il est si important de connaître tous les logiciels présents dans votre environnement, quelle que soit leur taille », a-t-il déclaré. Douglas McKee, directeur principal de Rapid7 chargé des renseignements sur les vulnérabilités, a déclaré que l'incident lié à cette application souligne une évolution plus large dans la façon dont les acteurs malveillants envisagent la confiance et la persistance des logiciels. Si les mises à jour du mécanisme de distribution de Notepad++ et la sortie de la version 8.9.2 avec une sécurité renforcée grâce à un double verrouillage contribuent à combler la vulnérabilité spécifique exploitée dans cette campagne, elles ne résolvent pas à elles seules le problème systémique du risque lié à la supply chain moderne. « Ce que cet incident met en évidence, et ce que les organisations doivent intégrer, c'est que la sécurité de la chaîne d'approvisionnement ne peut se limiter au code source et aux systèmes de compilation », a-t-il déclaré. « Les attaquants ont ciblé l'infrastructure d'hébergement et les flux de livraison des mises à jour en dehors du contrôle direct du projet. Ce n'est qu'en renforçant la validation des signatures et des certificats, et en traitant l'infrastructure de mise à jour comme faisant partie de la surface d'attaque, que les défenseurs peuvent réduire de manière significative l'exposition. »

Commentaire