En fin de semaine dernière, Atlassian sonnait l’alerte suite à la découverte d’une vulnérabilité grave dans la déclinaison serveur et datacenter de sa plateforme de gestion des incidents, Jira. Cette faille touche les versions 5.3.0 à 5.3.1 et 5.4.0 à 5.5.0 de Jira Service Management Server et Data Center. L’éditeur a publié rapidement des versions corrigées du logiciel, mais il a aussi fourni une solution de contournement qui consiste à mettre à jour un seul fichier JAR dans les déploiements impactés. Les instances Atlassian Cloud ne sont pas concernées.

Un problème de rupture d’authentification

Selon la description de la vulnérabilité par Atlassian, il s’agit d’un problème d'authentification rompue. Le fournisseur qualifie la CVE-2023-2250 de critique dans sa propre échelle de gravité. « Avec un accès en écriture à un répertoire d'utilisateurs et un courrier électronique sortant activé sur une instance de gestion des services Jira, un attaquant pourrait avoir accès aux jetons de signature envoyés aux utilisateurs avec des comptes qui n'ont jamais été connectés », a expliqué l’entreprise dans son bulletin. « Il y a deux possibilités pour accéder à ces jetons : Si l'attaquant est inclus dans des problèmes ou des demandes Jira avec ces utilisateurs, ou si l'attaquant est transféré ou obtient autrement l'accès à des courriels contenant un lien ‘View Request’ (Afficher la demande) de ces utilisateurs », a encore expliqué l’éditeur. « Les comptes bot créés pour travailler avec Jira Service Management sont particulièrement sensibles à ce scénario », prévient l’entreprise. Même si la faille n'a pas d'impact sur les utilisateurs synchronisés via les répertoires d'utilisateurs (User Directories) en lecture seule ou le Single Sign-On (SSO), les personnes qui interagissent avec l'instance par courriel sont toujours affectées, même si l’authentification unique est activée.

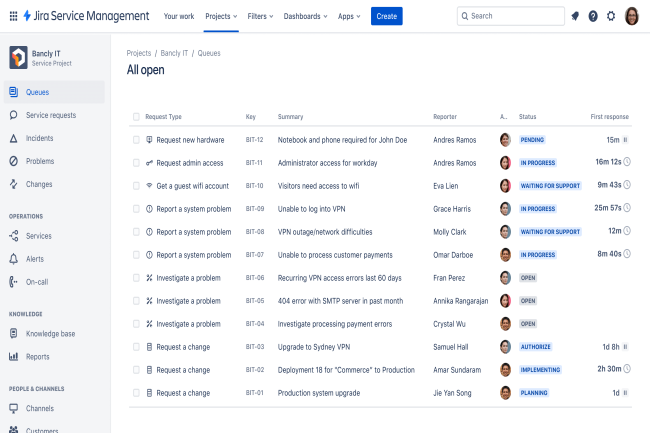

Jira Service Management peut être utilisé pour mettre en place et gérer un centre de services qui unifie les services d'assistance de différents départements, comme l’IT, les RH, les finances ou le service clientèle, ce qui permet aux équipes de mieux travailler ensemble sur des tâches communes. La plateforme est également utilisée par les entreprises pour gérer les actifs, effectuer des inventaires, suivre la propriété et le cycle de vie, et peut servir aux équipes IT pour gérer la configuration de l'infrastructure, suivre les dépendances des services, et créer des bases de connaissances pour le libre-service. Compte tenu des nombreuses fonctionnalités prises en charge par la plateforme et des tâches qu'elle peut accomplir dans un environnement d'entreprise, la probabilité qu'un grand nombre d'employés, de sous-traitants et de clients aient des comptes sur cette plateforme est élevée, tout comme la possibilité d'abus.

Atténuation de la vulnérabilité de Jira Service Management

Atlassian insiste sur le fait que les entreprises qui n'exposent pas Jira Service Management publiquement doivent tout de même effectuer une mise à jour vers une version corrigée dès que possible. Si elles ne peuvent pas mettre à jour l'ensemble du système, elles doivent télécharger le JAR corrigé de servicedesk-variable-substitution-plugin pour leur version particulière, arrêter Jira, copier le fichier dans le répertoire /plugins/installed-plugins et relancer Jira. Une fois que le JAR corrigé ou la version corrigée a été installé, les entreprises peuvent rechercher dans la base de données les utilisateurs dont la propriété com.jsm.usertokendeletetask.completed est définie sur « TRUE » depuis que la version vulnérable a été installée. Il s'agit d'utilisateurs qui auraient pu être touchés, l'étape suivante consiste donc à vérifier qu'ils ont les bonnes adresses électroniques. Les utilisateurs internes doivent avoir le bon domaine de messagerie et les utilisateurs inscrits publiquement doivent avoir un nom d'utilisateur identique à leur adresse de messagerie.

Il faut ensuite imposer une réinitialisation du mot de passe à tous les utilisateurs potentiellement concernés, ce qui implique l'envoi d'un courriel de confirmation. Il est donc impératif que leurs adresses électroniques soient correctes. L'API Jira peut être utilisée pour forcer la réinitialisation du mot de passe, y compris l'expiration de toute session active et la déconnexion de tout attaquant potentiel. « S'il est établi que l’instance Jira Service Management Server/DC a été compromise, nous conseillons d'arrêter immédiatement le serveur et de le déconnecter du réseau/de l'Internet », a indiqué l’entreprise dans une FAQ accompagnant l'avis. « Il est également possible de quitter immédiatement tous les autres systèmes qui partagent potentiellement une base d'utilisateurs ou qui ont des combinaisons de nom d'utilisateur/mot de passe communes avec le système compromis. Avant de faire quoi que ce soit d'autre, il est important de travailler avec l’équipe de sécurité locale pour identifier la portée de la violation et les options de récupération », a encore recommandé Atlassian.

Commentaire