Mieux vaut tard que jamais. Barracuda a annoncé la correction d’une vulnérabilité de type zero day dont les premières preuves d’exploitation datent du mois d’octobre 2022. La faille, CVE-2023-2868, touche les appliances Email Security Gateway (ESG) dans les versions 5.1.3.001-9.2.0.006. Elle a été identifiée le 19 mai dernier et permet une injection de commande à distance. Elle s’appuie sur une validation incomplète des entrées des fichiers .tar.

Une alerte le 19 mai, mais une exploitation datant de 8 mois

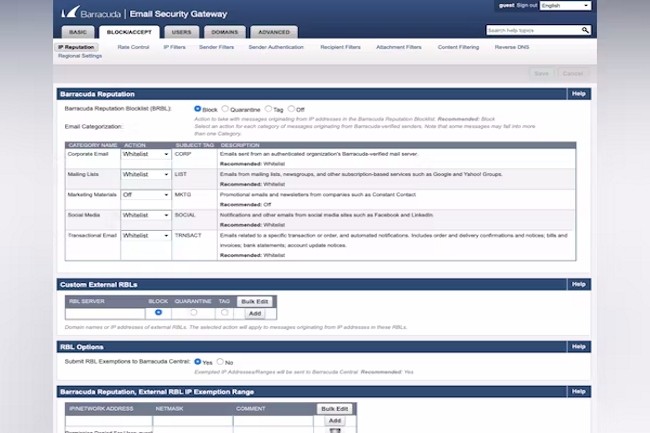

Le fournisseur a été alerté sur un trafic anormal provenant de ses appliances ESG. La vulnérabilité existait dans un module qui filtre initialement les pièces jointes des courriels entrants. Le 20 mai, un correctif de sécurité a été appliqué à l’ensemble du parc d’appliances. « Le 21 mai 2023, un script a été déployé sur tous les appareils concernés afin de contenir l'incident et de contrer les méthodes d'accès non autorisées. Une série de correctifs de sécurité est en cours de déploiement sur tous les appareils dans le cadre de notre stratégie d'endiguement », a déclaré la société.

Les premières analyses montrent que l’exploitation de la vulnérabilité a été identifiée en octobre 2022. La brèche a permis d’obtenir un accès non autorisé à un sous-ensemble d’ESG. Barracuda souligne qu’un « malware a été détecté sur ce groupe d’appliances avec un accès persistant établi par une backdoor ». Il ajoute que « des preuves d’exfiltration de données ont été observées sur ce groupe ». Les clients concernés ont été contactés.

Plusieurs malwares en campagne

Plusieurs logiciels malveillants ont été utilisés pour exploiter la vulnérabilité. Barracuda a déployé Mandiant pour enquêter sur ces malwares ainsi que sur les liens qu'ils entretiennent avec toutes les backdoor connues. Par exemple, Saltwater un module trojanisé pour le daemon SMTP de Barracuda (bsmtpd) qui contient une fonctionnalité de porte dérobée. Saltwater. Celle-ci est capable notamment de charger ou de télécharger des fichiers arbitraires et d'exécuter des commandes, ainsi que des capacités de proxy et de tunneling, a indiqué l'entreprise. « La backdoor est mise en œuvre à l'aide de crochets sur les syscalls send, recv, close et se résume à cinq composants, dont la plupart sont appelés "Channels" (canaux) dans le binaire », a déclaré l'entreprise. Les cinq canaux sont DownloadChannel, UploadChannel, ProxyChannel, ShellChannel et TunnelArgs.

Parmi les autres malwares, il y a SeaSpy. Il est persistant et peut être activé à l'aide d’un code spécifique. « Il surveille le trafic du port 25 (SMTP), et une partie de son code se superpose à celui de la version publique de la série de logiciels malveillants SeaSpy », poursuit le fournisseur. De même, les cybercriminels ont également utilisé un module Lua appelé Seaside pour le daemon SMTP Barracuda qui surveille les commandes SMTP HELO/EHLO afin de recevoir une adresse IP et un port de commande et de contrôle qu'il transmet en tant qu'arguments à un binaire externe établissant un shell inversé, a déclaré la société.

Peut-on vraiment parler de faille "zero-day" quand un alerte a été publiée il y a plus de 10 jours et qu'elle est exploitée depuis 8 mois ?

Signaler un abus