Les experts en sécurité n’auront pas mis longtemps pour éprouver la faille découverte par la NSA au sein de Windows 10. A l’occasion du Patch Tuesday, l’agence américaine a organisé une conférence téléphonique pour présenter la découverte d’une vulnérabilité critique qui touche Windows 10, mais également Server 2016 et Server 2019. Le composant incriminé est CryptoAPI (via la bibliothèque Crypt32.dll) de Windows qui valide les certificats de cryptographie à courbe elliptique.

Pour autant, la NSA s’est voulue rassurante en indiquant qu’il n’y avait pour l’instant pas de preuves sur l’exploitation de la vulnérabilité CVE-2020-0601 ou baptisée ChainOfFools (nom trouvé par Kenneth White en hommage à Aretha Franklin) et CurveBall par certains spécialistes. Depuis l’annonce, plusieurs PoC (proof of concept) d’exploits ont vu le jour.

Des PoC twittés et des PoC publiés

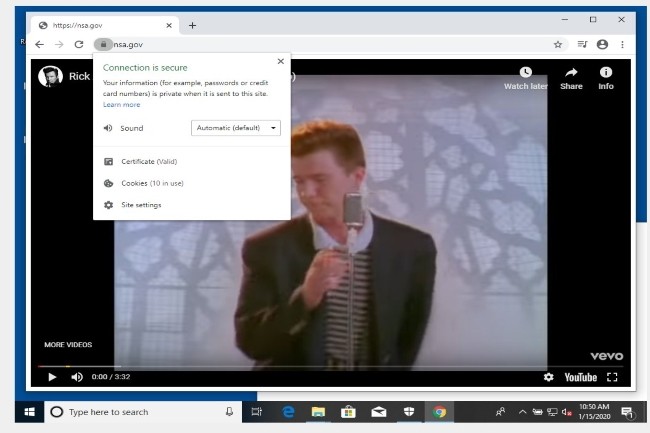

L’un des premiers chercheurs a annoncer la création réussie d’un exploit a été Saleem Rashid, qui a publié quelques captures d’écran sur son compte Twitter. Elles montrent l’utilisation de la faille pour falsifier des certificats TLS en jouant une vidéo YouTube (en l’occurrence un clip de Rick Astley) sur l’adresse NSA.gov et GitHub.com, précise notre confrère d'ArsTechnica. D’autres experts comme Daniel Shell ou Layle revendiquent sur Twitter des prototypes d’exploitation de la faille.

D’autres spécialistes ont décidé de rendre public leurs travaux. La société Kudelski Security a publié un PoC et mis en place un site de démonstration qui utilise un faux certificat reconnu par Windows comme étant de confiance. Dans un post, elle justifie cette publicité car « les script-kiddies et la plupart des cybercriminels n’ont pas les connaissances et les ressources nécessaires pour exploiter la vulnérabilité ». Un chercheur basé au Danemark connu le pseudo ollypwn, a publié sur GitHub son démonstrateur de la faille.

Face à cette montée en puissance des PoC, il est donc urgent de penser à appliquer le correctif poussé par Microsoft dans le cadre du Patch Tuesday.

Commentaire