Il n'y pas que SolarWinds dans la vie. Bien que les rapports et informations sur les causes et conséquences de cette cyberattaque très sophistiquée se succèdent, d'autres cybermenaces pèsent. Les chercheurs en sécurité de Project Zero, rattaché à Google, ont ainsi publié une enquête sur les agissements d'un cybergang étant parvenu à exploiter des vulnérabilités en série dans plusieurs environnements distincts afin de créer des chaines d'exploit particulièrement dangereuses.

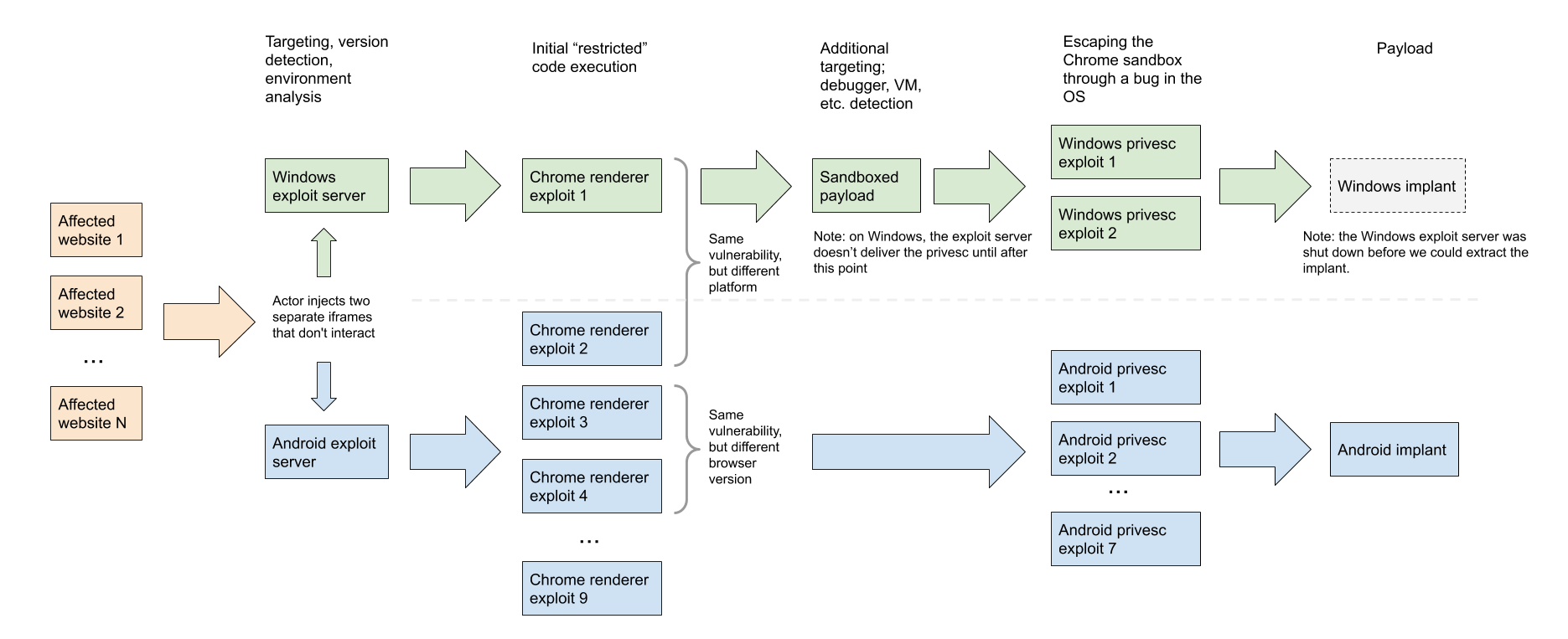

L'équipe Project Zero a ainsi découvert deux serveurs ayant servi à activer plusieurs chaines d'exploit via une attaque dite par point d'eau (watering hole), l'un visant les utilisateurs Windows, le second les utilisateurs Android. « Les serveurs Windows et Android ont tous deux utilisé des exploits Chrome pour l'exécution initiale du code à distance. Les charges pour Chrome et Windows incluaient des zero day. Pour Android, les chaînes d'exploit utilisaient des exploits connus. Sur la base de la sophistication de l'acteur, nous pensons qu'il est probable qu'ils aient eu accès à des failles Android zero day, mais nous n'en avons découvert aucun dans notre analyse », ont expliqué les chercheurs en sécurité.

Des techniques de post-exploitation sophistiquées

Les failles ayant fait l'objet de ces chaines d'attaques ne sont pas des plus récentes, et ont été fixées entre février et avril 2020. Il s'agit des CVE-2020-6428 (vuln Chrome dans TurboFan), CVE-2020-0938 (vuln Font dans Windows), CVE-2020-1020 (vuln Font dans Windows), et CVE-2020-1027 (vuln Windows CSRSS).

« Dans ces cas, l'attaquant a adopté une approche plus lente : renvoyer des dizaines de paramètres à partir de l'appareil de l'utilisateur final, avant de décider de poursuivre ou non un exploit ultérieurement et d'utiliser un sandbox (cf diagramme ci-dessous) pour s'échapper », poursuit Project Zero. « Ces chaînes d'exploitation sont conçues pour être efficaces et flexibles grâce à leur modularité. Il s'agit d'un code complexe bien conçu avec une variété de méthodes d'exploitation novatrices, du log éprouvé, des techniques de post-exploitation sophistiquées et calculées et des volumes élevés de contrôles anti-analyse et de ciblage. Nous pensons que des équipes d'experts ont conçu et développé ces chaînes d'exploit ».

Commentaire