C’est au tour de Cloudera d’avoir exposé des données par mauvaise configuration de son stockage cloud. En l’occurrence, les fichiers considérés se trouvaient sous le contrôle d’Hortonworks, ex-concurrent de Cloudera racheté par ce dernier en janvier 2019 et dont la technologie est maintenant combinée avec celle de son acquéreur. Au milieu de téraoctets de fichiers laissés publiquement ouverts, dans le cadre de la contribution de Hortonworks au projet open source Apache Hadoop, se trouvaient également une série d’identifiants systèmes et d’informations internes aux développeurs. Le problème, repéré et décrit par la firme de cybersécurité UpGuard, a été rapporté par Techcrunch.

Dans un billet, UpGuard explique avoir trouvé un compartiment (bucket) de stockage cloud configuré pour un accès public à l’adresse « dev.hortonworks.com.s3.amazonaws.com ». En l’examinant, ses experts en sécurité ont estimé qu’il pouvait s’y trouver des informations sensibles et ont signalé leur découverte à Cloudera le 27 juillet dernier. Le 8 août, ce dernier lui a répondu qu’il avait enquêté sur le problème et y avait remédié, expliquant que les buckets S3 restaient ouverts pour permettre les téléchargements, ajoutant que seuls 3 fichiers, supprimés le 30 juillet, contenaient potentiellement des informations confidentielles. Mais quelques jours plus tard, un autre mail parvenait à UpGuard dans lequel Cloudera indiquait s’être aperçu qu’une sauvegarde de son système Jenkins - utilisé pour collaborer et automatiser le cycle de vie des développements - se trouvait aussi parmi les fichiers accessibles de façon publique. Ce système stockait les noms d’utilisateurs des développeurs et leurs mots de passe chiffrés. Après vérification, UpGuard a constaté que tous les accès publics au compartiment dev.hortonworks.com avaient bien été supprimés. La firme de cybersécurité ajoute que Cloudera lui a, dans le même temps, indiqué qu’il était preneur de tout autre détail d’exposition de données qu’UpGuard aurait pu constater. « Nous apprécions toujours une réponse constructive comme celle-ci », commente ce dernier dans son billet. « Une communication ouverte réduit les risques et accélère la correction ».

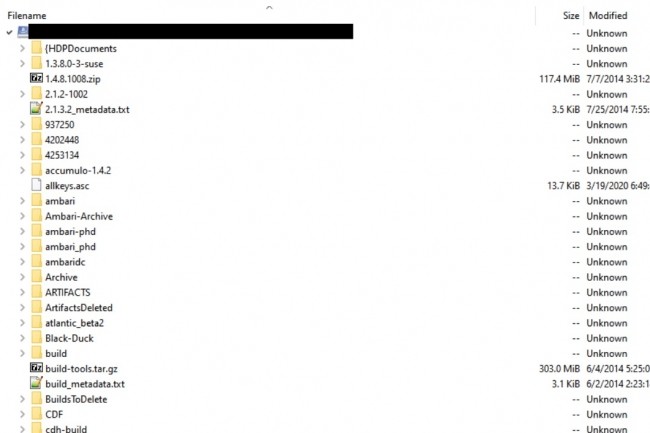

2,4 Go de texte réunissant les seuls noms des fichiers stockés

« Cet incident illustre les risques inhérents aux conteneurs de stockage cloud extrêmement volumineux », souligne UpGuard. La firme explique qu’après plusieurs heures d’enregistrement des noms des fichiers disponibles au téléchargement, elle avait récupéré 2,4 Go de texte, simplement en rassemblant les noms des fichiers, sans aucun autre contenu. Ce faisant, UpGuard met en évidence que la taille de ces conteneurs de fichiers est telle que même des processus entièrement automatisés (téléchargement et recherche de texte) semblent lents, « ce qui donne une idée du temps qu’il faudrait pour en examiner manuellement le contenu ». Pourtant, au sein de cette énorme masse de fichiers se trouvaient des identifiants qui se trouvaient au coeur du développement logiciel d’Hortonworks.

Et UpGuard de rappeler que Cloudera compte les plus grandes entreprises parmi ses clients. D’où l’importance vitale de mettre en place des pratiques de sécurité qui permettent d’éviter les fuites de données, insiste la firme de cybersécurité. La réduction des temps de réaction en cas de découverte de mauvaises configurations exposant des données est également primordiale, ajoute-t-elle en notant qu’il « a fallu onze jours à Cloudera/Hortonworks pour reconnaître la véritable gravité et l’étendue du problème ».

Commentaire