Après l’IAM, ConductorOne se lance dans le PAM (Privileged Access Management). Basée sur le cloud, cette solution entend faciliter le travail de gestion des autorisations et de mise en œuvre des politiques pour les ressources du cloud par les équipes IT et de sécurité. « Dans les solutions PAM traditionnelles, le contrôle d'accès est centré sur le compte et les comptes à privilèges offrent des niveaux élevés de permissions statiques », a déclaré Alex Bovee, cofondateur et CEO de ConductorOne. La société se retrouve en effet en compétition avec d'autres solutions comme CyberArk ou Varonis et Wallix.

« Cette approche est à l’opposé de la gestion des accès par le moindre privilège telle qu’elle est mise en œuvre par le PAM dans le cloud », a-t-il ajouté. Ce second produit de ConductorOne fait suite à une offre de gouvernance et d'administration des identités (Identity Governance and Administration) pour l'automatisation des processus de conformité dans les applications basées sur le cloud.

Un déploiement sans agent pour le moindre privilège

L'offre CPAM basée sur le cloud est délivrée sous forme de service sans agent pour tous les outils SaaS et d'infrastructure cloud connectés à ConductorOne. Elle peut servir à gérer l'accès aux comptes d'infrastructure cloud dans AWS, GCP, Azure, Snowflake, etc. « Avec cette solution, les équipes de sécurité peuvent évoluer vers un modèle de privilèges permanents nuls (Zero-standing Privilege, ZSP) afin de prévenir les violations d'identité en automatisant la gestion des autorisations pour l'infrastructure cloud et SaaS », a déclaré Alex Bovee.

Les fonctionnalités du CPAM sont également accessibles via un agent pour appliquer les contrôles d'accès au moindre privilège à des infrastructures sur site ou non natives du cloud comme Active Directory, LDAP, Postgres et Microsoft SQL Server. « Nous fournissons un agent pour gérer l'accès aux infrastructures hébergées comme Active Directory et LDAP, qui sont protégées par un pare-feu contre la connectivité Internet », a précisé le dirigeant.

Dépasser les limites de l'ancien système

Selon lui, avec les solutions PAM existantes, les comptes à privilèges peuvent disposer de niveaux de permissions statiques et croissants. « Un certain nombre de comptes à privilèges peuvent ainsi perdurer dans l'environnement d'un client, parfois sans même être surveillés », a-t-il ajouté. « Généralement, les comptes à privilèges sont vérifiés (avec des identifiants) par les utilisateurs afin que ces derniers puissent effectuer des actions privilégiées via le compte », souligne le CEO. Une fois que l'utilisateur a terminé son travail, il réintègre le compte et les identifiants sont renouvelés.

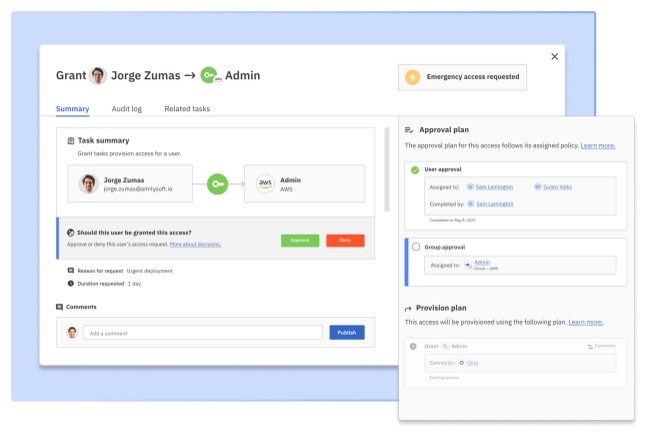

« Le problème de l'utilisation d'identités partagées qui n'appartiennent pas à l'utilisateur peut être résolu par le CPAM de ConductorOne », observe le responsable, car il permet d’augmenter les permissions juste à temps, en les accordant uniquement quand elles sont nécessaires. Les autorisations sont escaladées directement sur le compte de l'utilisateur et peuvent être authentifiées par le biais d'une signature unique (Single-Sign-On, SSO). « Une interface de ligne de commande est utilisée pour l'escalade des permissions et Slack sert à l'approbation de l'accès », a ajouté le dirigeant. Les permissions et les demandes via CPAM sont gérées par l'outil de ligne de commande CLI « C1 (Cone) de ConductorOne. Le service permet également de définir la gestion des accès « en tant que code » à l'aide du fournisseur Terraform de l'entreprise.

Commentaire