Les attaques par force brute constituent une valeur refuge pour les pirates. Faciles à réaliser - des sites comme Shodan permettent de scanner et repérer les machines vulnérables ayant un port RDP ouvert sur Internet non sécurisé - elles ont véritablement explosé depuis le début du confinement lié à la crise sanitaire du Covid-19. Il faut dire que nombreuses sont les entreprises à avoir, peut-être un peu trop rapidement et dans la précipitation, ouvert les ports RDP permettant en particulier à leurs salariés de travailler massivement à distance. Pour les cyberpirates, il s'agit clairement d'une aubaine et l'évolution du nombre d'attaques par force brute ciblant les serveurs RDP est un révélateur de ce phénomène.

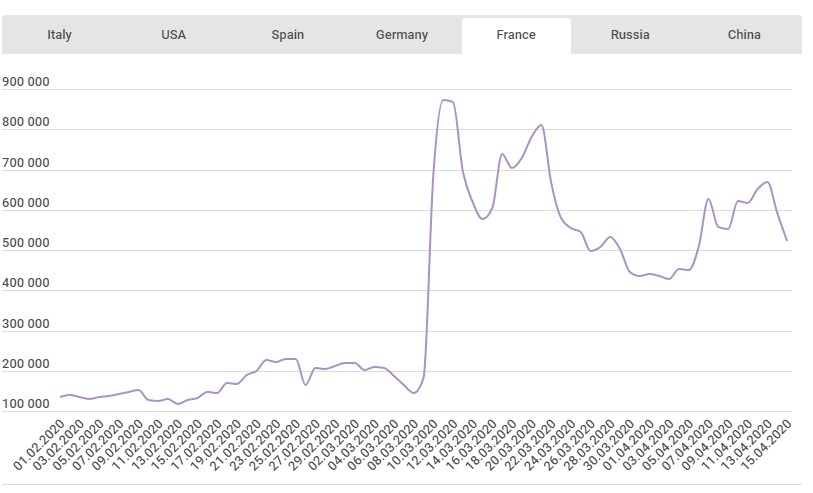

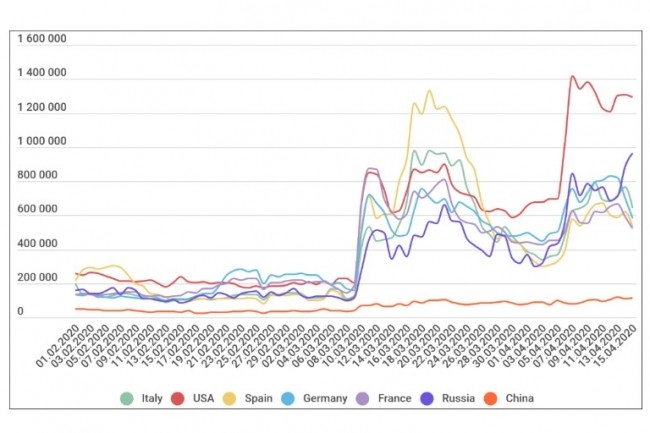

Une dernière étude de Kaspersky montre ainsi une explosion entre le 10 et 20 mars 2020 de ce nombre d'attaques s'est clairement intensifié. « Depuis début mars, le nombre d'attaques par force brut RDP a explosé sur presque toute la planète », indique la recherche. En France, près de 8,5 millions ont été enregistrées entre le 11 et le 21 mars 2020, en plein début de confinement, avec un pic le 11 juste avant son entrée en vigueur officielle, suggérant que les pirates ont sans doute anticipé le mouvement en redoublant d'efforts pour scanner les ports vulnérables ce qui est loin d'être rassurant.

Le nombre d'attaques par force brute demeure en France à un niveau anormalement élevé depuis le 11 mars 2020. (crédit : Kaspersky)

Authentification forte et VPN pour limiter les risques

« Les attaques de ce type sont des tentatives de forcer un nom d'utilisateur et un mot de passe pour RDP en essayant systématiquement toutes les options possibles jusqu'à ce que la bonne soit trouvée. La recherche peut être basée sur des combinaisons de caractères aléatoires ou un dictionnaire de mots de passe populaires ou compromis. Une attaque réussie permet au cybercriminel d'accéder à distance à l'ordinateur cible du réseau », indique Kaspersky.

Dans le cas où l'ouverture d'un port RDP est essentiel pour permettre d'accéder au SI depuis l'extérieur du périmètre de l'entreprise, quelques précautions s'imposent comme le rappelle l'éditeur. A savoir utiliser des mots de passe renforcés, rendre possible le RDP uniquement au travers de l'usage d'un VPN, utiliser une authentification au niveau réseau (NLA) et une double authentification. Si aucun usage RDP n'est effectué, ne pas oublier de fermer le port 3389 et - on s'en serait douté - recourir à un outil de sécurité (pare-feu, antivirus...) fiable.

Commentaire