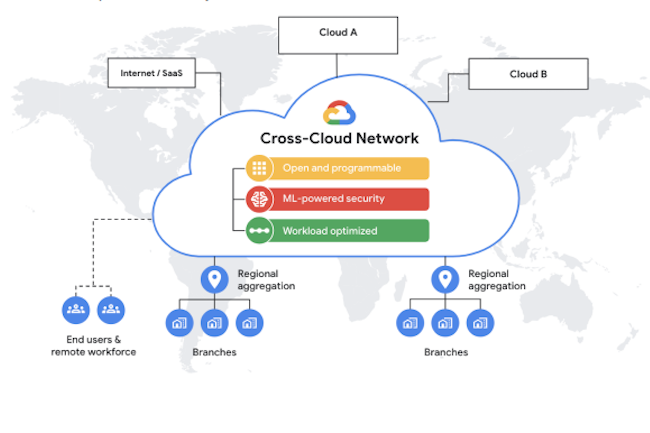

À l’occasion de son évènement Google Next, du 29 au 31 aout à San Francisco, Google Cloud a mis en avant un service qui entend permettre aux entreprises de mettre plus facilement en réseau - et en toute sécurité - plusieurs ressources basées sur le cloud. Cross-Cloud Network comprend la technologie GCP existante et comprend un écosystème de partenaires pour aider les entreprises à développer, créer et prendre en charge des applications distribuées sur l’ensemble des clouds. « Nous savons que plus de 70 % de nos entreprises vont adopter le multicloud. L’idée derrière Cross-Cloud Network est qu’aujourd’hui, de nombreuses entreprises exploitent des réseaux sur mesure avec une sécurité clé en main pour se connecter à ces clouds qui sont opérationnellement complexes à gérer et à construire, ce qui entraîne un coût total de possession beaucoup plus élevé et une flambée des coûts », a déclaré Muninder Sambi, vice-président et directeur général des réseaux chez Google Cloud. « Ils ont mis en place des centres de données privés pour connecter et sécuriser la main-d’œuvre hybride afin d’accéder aux ressources cloud et sur site et gérer plusieurs cloud CDN pour accélérer les applications Web. Tout cela peut également conduire à une posture de sécurité incohérente et faire augmenter les coûts totaux », a rapporté M. Sambi. Cross-Cloud Network est conçu pour relever ces défis et offrir un moyen cohérent d’interconnecter les applications sans compromettre la livraison ou la sécurité des programmes, a précisé le dirigeant.

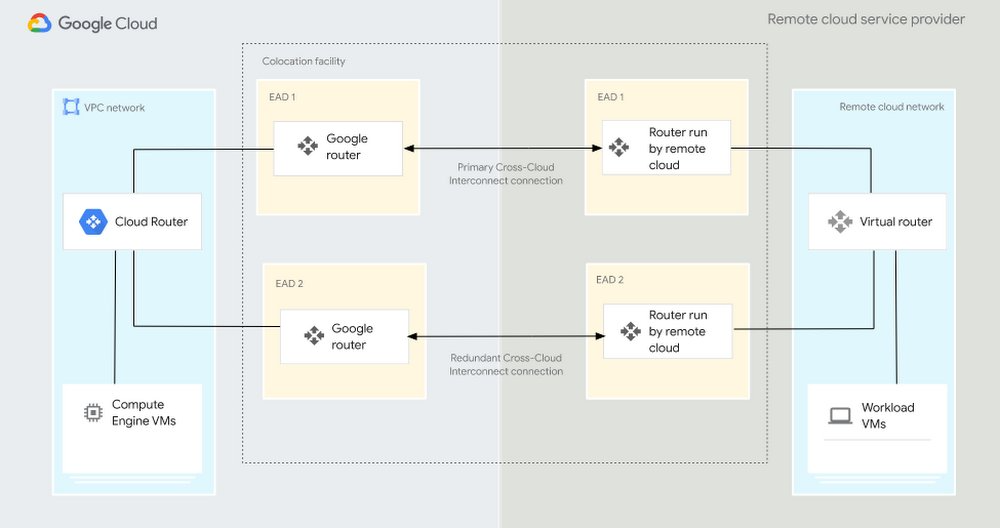

La clé du service Cross-Cloud Network est la fonctionnalité Cross Cloud Interconnect du fournisseur, introduite en mai, qui offre des liens chiffrés gérés à 10 Gbit/s ou 100 Gbit/s pour connecter le cloud privé virtuel (VPC) de Google, d’autres VPC ou des réseaux virtuels dans différents clouds. Le service prend en charge des options de sécurité telles que VPN IPsec ou MACsec et s’appuie sur une promesse SLA de 99,99 %, a complété M. Sambi. L’utilisation du réseau Cross-Cloud peut réduire la latence du réseau de 35 % et le coût total de possession de 40 % par rapport aux applications réseau sans acheminer le trafic sur le réseau de Google, a ajouté le dirigeant. Le service prend en charge Alibaba Cloud, Amazon Web Services, Microsoft Azure et Oracle Cloud Infrastructure, a ajouté Sambi.

Cross-Cloud Interconnect permet de connecter n'importe quel cloud public à Google Cloud via le réseau mondial sécurisé à large bande passante du fournisseur de Mountain View. (Crédit GCP)

Cross-Cloud Network utilise le backbone de Google qui, selon les analystes, est un point clé du service. La stratégie réseau globale de Google est solide, a déclaré Sid Nag, vice-président des services et technologies cloud chez Gartner Research. « [Google Cloud] connecte non seulement ses propres clients, mais également à d’autres fournisseurs de cloud hyperscale, alors que les organisations (90 % en 2023 selon les prévisions de Gartner) se tournent de plus en plus vers un modèle d’adoption multicloud. La fonctionnalité Cross-Cloud Interconnect de Google constitue une offre solide à cet égard », a complété l’analyste. « Google Networking est l’un des atouts forts de Google qui se démarque de la concurrence. Il s’agit d’une épine dorsale de réseau hyperscale. Google Networking s’apparente à un FAI à bien des égards. Il fournit une connectivité pour ses multiples actifs tels que YouTube et Google Cloud », a précisé M. Nag. « Le réseau Google est présent sur plus de 180 échanges Internet et sur plus de 160 installations d’interconnexion. Google a réalisé des investissements importants dans les réseaux multicloud. »

Prise en charge des VPC dans Network Connectivity Center

Le service Cross-Cloud Network inclut la prise en charge du Network Connectivity Center de Google, qui orchestre la connectivité réseau entre plusieurs ressources. Pour ce service, Google propose en avant-première un service appelé VPC Spokes, qui permettra aux clients de faire évoluer la connectivité privée virtuelle. « Les rayons VPC exportent et importent toutes les routes de sous-réseau IPv4 à partir des plages d’adresses IPv4 de sous-réseau du réseau VPC en rayon, garantissant ainsi une connectivité IPv4 complète entre toutes les charges de travail qui résident dans ces réseaux VPC », a déclaré Google. « Le trafic réseau inter-VPC reste au sein du réseau Google Cloud et ne transite pas par Internet, garantissant ainsi la confidentialité et la sécurité. » De plus, une autre fonctionnalité appelée Private Service Connect fournit une connectivité au réseau de services gérés sans quitter le réseau Google Cloud. Selon la firme de Mountain View, la fonctionnalité fonctionne en autorisant une connexion réseau depuis une interface Private Service Connect vers Google Cloud, qui attribue ensuite une adresse IP à l’interface. L’adresse IP est liée au sous-réseau consommateur spécifié par la connexion réseau. Les réseaux de consommateurs et de producteurs sont alors connectés et peuvent communiquer en utilisant des adresses IP internes, a indiqué le fournisseur. Le service prend en charge plus de 20 services gérés différents par Google et ses partenaires, notamment Databricks, JFrog et MongoDB.

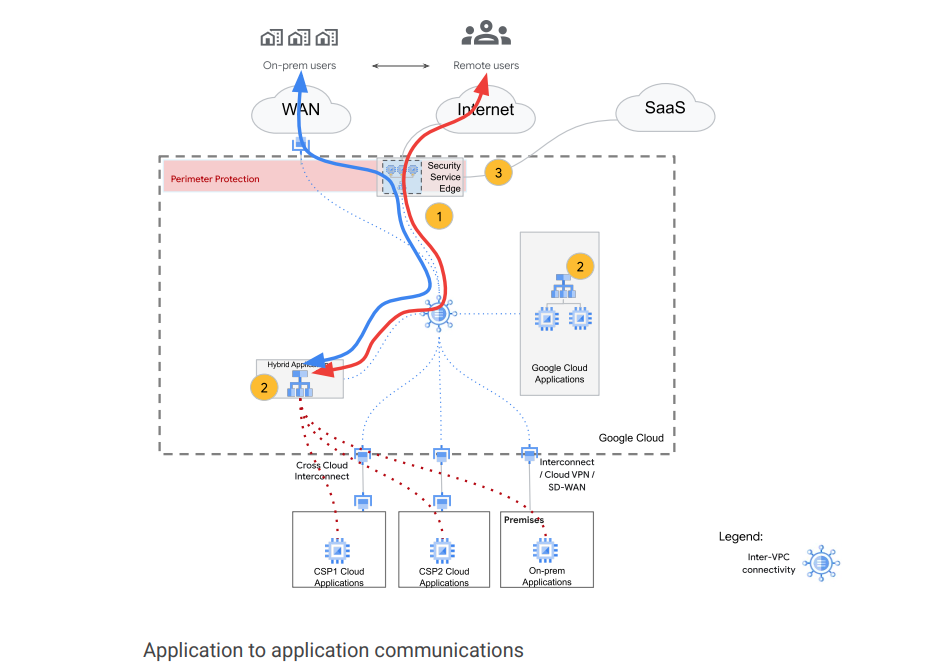

Cloud NGFW peut être utilisé pour appliquer une inspection au niveau du pare-feu au flux d'applications qui se produisent au sein de Google Cloud ainsi qu'avec d'autres cloud et datacenters sur site. (Crédit GCP)

Une autre nouveauté de Cross-Cloud Network est un équilibreur de charge d’applications qui peut répartir uniformément les charges de travail entre les clients distribués et les services backend, ce qui peut améliorer les flux de trafic et la résilience globale des applications internes, a indiqué M. Sambi. La fonction d’équilibrage de charge permet aux clients privés de n’importe quelle région Google Cloud d’accéder aux équilibreurs de charge internes résidant dans n’importe quelle autre région. Les équilibreurs de charge d’application peuvent également vérifier l’état de santé d’une application particulière et envoyer du trafic vers des services backend distribués à l’échelle mondiale, a déclaré Google. De plus, les équilibreurs de charge des applications cloud de Google prennent désormais en charge le référencement de services interprojets. « Cette fonctionnalité était disponible dans nos équilibreurs de charge d’applications régionaux et est désormais ajoutée au niveau mondial. Le référencement des services entre projets permet aux entreprises d’acheminer le trafic vers les services de différents projets cloud, ce qui permet une flexibilité de déploiement pour que les services résident dans les projets qui répondent le mieux aux besoins de l’organisation », a complété M. Sambi.

Services de sécurité réseau cross-cloud

En plus des composants réseau, Cross-Cloud Network ajoute un certain nombre de services de sécurité. « Nous avons créé des produits de sécurité basés sur le ML tels que Cloud Armor et nous sommes associés à des sociétés telles que Palo Alto Networks pour intégrer des technologies de sécurité avancées capables de fournir une efficacité élevée contre les menaces avec des contrôles de posture de sécurité », a déclaré M. Sambi. Cloud Armor Adaptive Protection de Google est le service basé sur le ML du fournisseur destiné à détecter et à protéger les réseaux contre les attaques DDoS. Le fournisseur a également présenté en avant-première Cloud NGFW, un pare-feu de nouvelle génération co-développé avec Mandiant et Palo Alto Networks. Cloud NGFW promet une protection intégrée contre les menaces via une architecture de pare-feu distribué pour garantir la simplicité, l’évolutivité et la couverture dans le cloud sans avoir besoin de réacheminer le trafic ou de réorganiser les réseaux cloud, a précisé le dirigeant de GCP. Il permet des contrôles unifiés de la posture de sécurité du réseau sur l’ensemble des périmètres et des charges de travail afin que les entreprises puissent définir des politiques à l’échelle de l’organisation ou des politiques basées sur des balises fournies par IAM qui suivent une charge de travail sur l’ensemble des couches réseau et applicatives, a souligné M. Sambi. Une réponse aux menaces basée sur une politique unique peut être appliquée dans toute une organisation pour résoudre rapidement les incidents de sécurité.

« L’une des choses avec lesquelles nos clients ont du mal à chaque fois qu’ils appliquent un pare-feu ou un dispositif de détection des menaces est le déchiffrement de Transport Layer Security » a indiqué M. Sambi. « Nous avons donc retiré cette fonction du pare-feu et l’avons distribuée dans notre plan de données, ce qui nous a permis d’obtenir des performances bien supérieures sans avoir à dégrader les performances du Cloud NGFW. » De plus, les équilibreurs de charge d’applications externes globaux ont amélioré la sécurité grâce à l’authentification côté client mTLS. Cette capacité permet au serveur de vérifier l’identité du client de la même manière que le client vérifie l’identité du serveur lors de l’authentification TLS standard.

Une autre fonctionnalité, Network Security Posture Control, permet aux clients de baliser les charges de travail, les VM ou un ensemble de charges de travail et d’appliquer des politiques de sécurité sur l’ensemble de l’infrastructure Google Cloud.

Partenariat pour un service de pointe sécurisé

Pour les clients souhaitant adopter la technologie Secure Service Edge (SSE), pour les travailleurs hybrides en particulier, le fournisseur s’associe à Palo Alto Networks pour son système Prisma Access et à Broadcom pour sa passerelle web sécurisée afin d’offrir une prise en charge SSE nativement dans Google Cloud. Les solutions SSE sont adoptées par les organisations pour fournir un accès sécurisé aux applications d’entreprise et aux applications SaaS et pour aider à protéger la main-d’œuvre dispersée. Cependant, les utilisateurs qui se connectent à SSE subissent une latence plus élevée pour les applications privées, car les solutions SSE s’appuient sur des tunnels fixes sur des liaisons Internet au mieux pour atteindre les applications privées à travers les clouds. Le service Cross Cloud Network peut diriger tout le trafic utilisateur sur site vers ces offres SSE hébergées dans Google Cloud. « Après l’inspection de sécurité, le trafic est acheminé vers les applications de Google Cloud ou via Cross-Cloud Interconnect vers d’autres cloud. Étant donné que la pile de sécurité est déployée de manière native dans Google Cloud, aucun tunnel ni réseau de superposition n’est requis, ce qui permet à la pile de fonctionner de manière optimale. Grâce à l’intégration native de ces solutions SSE dans le réseau Cross-Cloud, les entreprises bénéficieront de contrôles de sécurité et d’une réduction allant jusqu’à 35 % de la latence du réseau. »

Commentaire