En analysant la façon dont Teams gère les images, les experts de CyberArk ont trouvé un moyen de prendre le contrôle des comptes utilisateurs dans l'outil de collaboration de Microsoft. Ils ont envoyé aux utilisateurs un GIF. Cette méthode peut être employée sur la version PC et web de Teams pour accéder à plusieurs comptes, dérober des conversations et des fils de discussion. Dans un billet de blog, les chercheurs de CyberArk ont expliqué en détail comment Teams charge les images et quelle est l’authentification mise en place pour délivrer ce type de message.

Des sésames dans l’authentification

Sur ce dernier point, pour livrer l’image à un destinataire, l’authentification s’effectue par deux tokens : « authtoken » et « skypetoken ». Le premier authentifie les utilisateurs pour charger des images dans le domaine entre Teams et Skype. Il sert à générer le second qui est utilisé pour s’authentifier auprès d’un serveur qui traite les demandes d’action de l’utilisateur comme la lecture ou l’envoi de messages. Un attaquant possédant ces deux tokens (aussi appelés Fortune Cookies) pourrait alors passer des appels par le biais des API Teams et obtenir le contrôle total d’un compte : lire et envoyer des messages, créer des groupes, ajouter ou supprimer des contacts, changer des autorisations.

Problème, « auhtoken » ne peut être envoyé que vers teams.microsoft.com ou n'importe quel sous-domaine sous teams.microsoft.com. Les chercheurs ont découvert qu’ils pouvaient lancer une attaque pour prendre le contrôle des sous-domaines sur les éléments suivants : aadsync-test.teams.microsoft.com et data-dev.teams.microsoft.com. Pour y parvenir, l’attaquant doit obtenir un certificat numérique pour les sous-domaines compromis, car « auhtoken » est un module sécurisé. Mais selon les experts, il ne s’agit pas d’un problème insurmontable.

Un GIF pour tester et Microsoft atténue

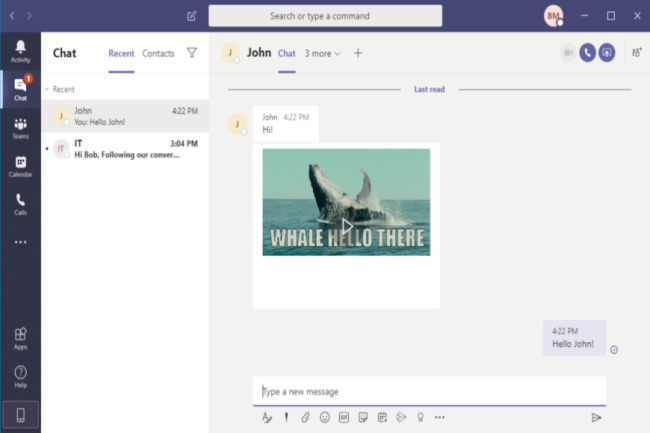

Une fois le dispositif mis en place, il ne reste plus qu’à envoyer un leurre à la victime pour obtenir un « auhtoken ». Les chercheurs de CyberArk se sont servis d’une image au format GIF pour provoquer son chargement par le navigateur et transmettre le « auhtoken » au sous-domaine compromis. L’attaquant aura ainsi créé un jeton Skype pour accéder complètement au compte. L’offensive est invisible pour l’utilisateur qui ne se rend pas compte de la prise de contrôle de son compte Teams.

Alerté, Microsoft a pris des mesures pour atténuer les risques d’une telle attaque. En premier lieu, la firme va supprimer les enregistrements DNS mal configurés susceptibles d’une prise de contrôle des sous-domaines. Il y a d’autres solutions d’atténuations mais l’éditeur n’a pas donné de détails supplémentaires.

Commentaire