Dans le terme APT, le p pour persistance prend tout son sens dans une affaire dévoilée par Mandiant. La filiale de Google Cloud a mené des travaux sur le groupe UNC3886 et ses techniques d’attaques. Ils ont notamment découvert que le groupe s’était servi d’une faille zero day dans vCenter de VMware pendant un an et demi. La CVE-2023-34048 a été corrigée en octobre 2023 par le spécialiste de la virtualisation.

Une première alerte en juin 2023

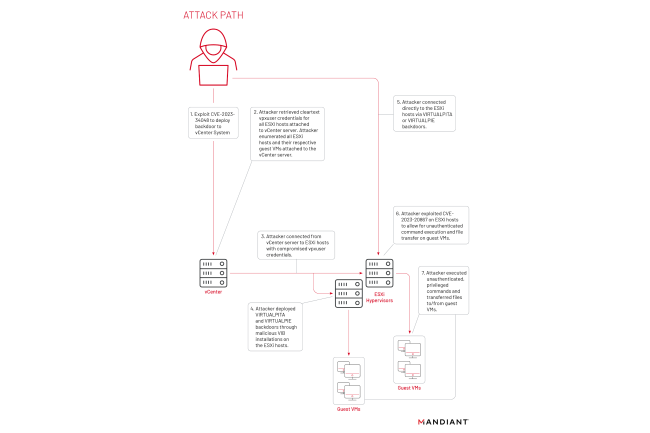

L’histoire de cette affaire débute en juin 2023 où Mandiant a documenté la manière dont le groupe chinois qu'il suit sous le nom de UNC3886 a exploité une vulnérabilité zero day de contournement d'authentification dans VMware Tools (CVE-2023-20867) pour déployer des portes dérobées à l'intérieur de machines virtuelles invitées à partir d'hôtes ESXi compromis. Le flux d'attaque décrit par Mandiant a commencé par l'accès des pirates aux serveurs vCenter, puis l'utilisation de techniques connues pour extraire les informations d'identification en clair du compte vpxuser pour tous les hôtes ESXi attachés au serveur.

C’est ainsi qu’ils ont pu accéder à ces hôtes et exploiter la faille CVE-2023-20867 pour déployer des malwares. Cependant, le mot de passe du compte vpxuser, un compte créé automatiquement sur les hôtes ESXi quand ils sont associés à un serveur vCenter, est chiffré par défaut. Sur un système vCenter entièrement corrigé, le craquage des mots de passe nécessite un accès root. Or, c’est en exploitant la vulnérabilité CVE-2023-34048, corrigée en octobre 2023, que les attaquants ont réussi à obtenir un accès root aux serveurs vCenter.

Attention aux ports réseau

Les analystes judiciaires de Mandiant ont trouvé un point commun sur les systèmes vCenter compromis où les journaux de plantage situés dans /var/log/vMonCoredumper.log montrent que le service vmdird s'arrête quelques minutes avant que les attaquants ne déploient leurs malware. Après avoir partagé cette observation avec l'équipe de sécurité des produits VMware, ainsi que des vidages du noyau de mémoire du processus vmdird bloqué, ils en ont conclu que les blocages étaient étroitement liés au comportement observé lors de l'exploitation de la faille référencée CVE-2023-34048.

Cette faille dite d’écriture hors limites ou « out-of-bounds write » dans l’implémentation du protocole DCERPC conduit à un plantage et à l'exécution de code arbitraire. Elle peut être exploitée à distance via le réseau. « VMware recommande fortement un contrôle strict de l'accès au périmètre réseau pour tous les composants et interfaces de gestion dans vSphere et les composants connexes, comme les composants de stockage et de réseau, dans le cadre d'une posture de sécurité globale efficace », a déclaré VMware dans un document FAQ associé à la vulnérabilité, en précisant que « les ports réseau spécifiques concernés par cette vulnérabilité sont 2012/tcp, 2014/tcp et 2020/tcp ».

Des signes datant de fin 2021 et début 2022

Mandiant dit avoir observé des signes de ces plantages dans les journaux des environnements compromis depuis fin 2021 et début 2022, mais que les vidages de noyau vmdird n'étaient pas présents sur ces systèmes. Un vidage de mémoire complet ou memory core dump est généré automatiquement quand un processus se bloque et la configuration par défaut de VMware consiste à conserver ces vidages de mémoire sur le système pendant une durée indéterminée. Le fait qu'ils aient été supprimés sur de nombreux systèmes suggère que les attaquants les ont volontairement supprimés pour brouiller les pistes.

Les entreprises devraient déjà avoir appliqué les correctifs pour la faille CVE-2023-34048. Cependant, la révélation que des pirates ont exploité cette faille pendant un an et demi sans être inquiété est préoccupante et devrait inciter à des investigations supplémentaires dans les environnements, en particulier pour les indicateurs de compromission et les portes dérobées UNC3886 documentés par Mandiant.

Commentaire