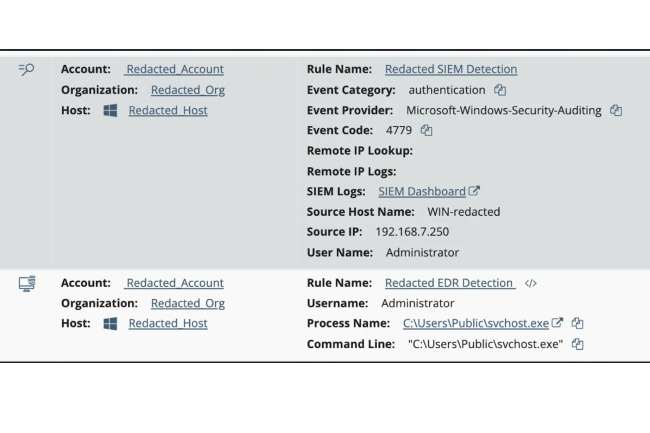

Début février, les équipes d’Huntress ont indiqué avoir contrecarré une intrusion après avoir repéré une connexion anormale au VPN SonicWall sur un environnement client. L’attaque a débuté de manière classique : des identifiants compromis ont donnée accès au réseau interne. Une fois connectés, les pirates ont mené une phase de reconnaissance avant de déployer un code sur mesure baptisé « EDR killer » pour neutraliser les solutions de sécurité installées sur les postes de travail.

Selon Huntress, cette opération exploitait un ancien pilote Windows légitime, édité par Guidance Software pour EnCase (un outil d'investigation numérique), dans le cadre d’une attaque dite Bring Your Own Vulnerable Driver (BYOVD). Le certificat du pilote a expiré en 2010 et a été révoqué depuis, mais Windows continue malgré tout à le charger, offrant aux attaquants un accès privilégié au noyau du système. « L’attaque a été stoppée avant tout déploiement de ransomware, mais elle illustre une tendance inquiétante : l’usage de pilotes légitimes pour aveugler les protections des endpoints », précisent les chercheurs.

Une mauvaise gestion des certificats révoqués

Dans le détail, l’attaque s’appuie sur une technique désormais bien documentée : détourner un composant signé disposant déjà de privilèges importants pour pouvoir mettre fin à quasiment n’importe quel processus, y compris les outils de sécurité. Cette situation s’explique par le fonctionnement du Driver Signature Enforcement de Windows. S’il impose que les pilotes ayant accès au kernel de l'OS soient signés par une autorité de certification de confiance, ce mécanisme ne vérifie pas les listes de révocation au moment du chargement. Les chercheurs soulignent qu’il s’agit d’un comportement historique, toujours exploitable en raison de fonctionnalités de compatibilité introduites il y a plusieurs années, qui autorisent une exception pour les pilotes signés avec des certificats émis avant le 29 juillet 2015.

Le pilote EnCase contient un horodatage fourni par VeriSign, que Windows considère toujours comme valide. « Lorsque le code est signé avec un horodatage, Windows valide la signature par rapport à la date de création de la signature et non la date actuelle. Comme le pilote a été daté alors que le certificat était encore valide (avant le 31 janvier 2010), la signature reste valide indéfiniment, même si le certificat a depuis expiré. » Une fois dans le noyau, le pilote expose une interface IOCTL (contrôle d’entrée et sortie) garantissant au malware d'arrêter des processus (dont ceux des EDR) avec des privilèges système complets.

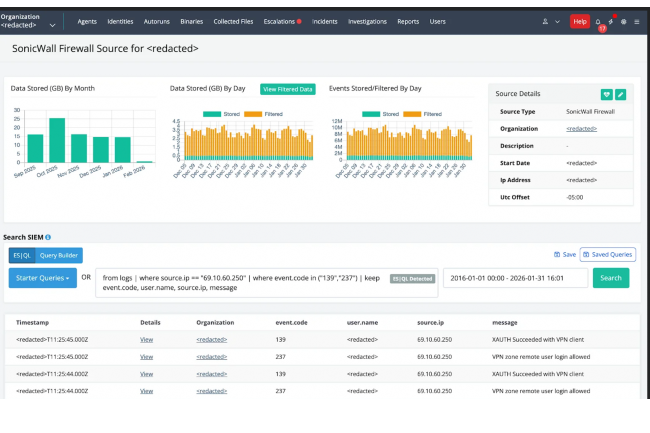

Grâce aux rapports du SIEM, Huntress a détecté rapidement la menace et fourni des recommandations de remédiation concrètes au client. (Crédit: Huntress)

Une liste de cibles bien fournie

Le code « EDR killer » analysé par Huntress combine un exécutable Windows 64 bits et une charge utile personnalisée pour les pilotes, décodée puis installée sous le nom OemHwUpd.sys en tant que service système. La signature du pilote étant toujours reconnue par Windows, son chargement ne rencontre aucun obstacle.

Une fois en place, le malware dresse une liste interne de 59 processus de sécurité connus, dont les noms sont hachés, et surveille en continu leur présence sur la machine. « La boucle de terminaison s’exécute toutes les secondes, garantissant que tout processus redémarré est immédiatement à nouveau stoppé », précisent les chercheurs. À noter que l’agent Huntress ne figurait pas parmi les cibles, alors que la quasi-totalité des principaux EDR et antivirus du marché était visée. Le dispositif assure enfin sa persistance en enregistrant le pilote comme service au sein du kernel de Windows.

Mesures de protection recommandées

Huntress recommande d’activer sur tous les OS supportés le Vulnerable Driver Blocklist de Microsoft afin d’empêcher le chargement de pilotes connus pour être vulnérables. Les spécialistes conseillent également de renforcer les contrôles d’accès sur les services distants, notamment en utilisant l’authentification multi-facteurs pour les VPN comme ceux de SonicWall, de surveiller attentivement toute installation suspecte de pilotes et, lorsque cela est possible, d’activer des fonctionnalités de sécurité basées sur la virtualisation, comme Hypervisor-protected Code Integrity (HVCI), afin de limiter les risques d’exploitation au niveau du noyau.

Commentaire