Selon des chercheurs de FireEye, des pirates exploitent activement une vulnérabilité non corrigée de Windows XP et Windows Server 2003 via Adobe Reader. Celle-ci leur permet d'exécuter du code avec des privilèges plus élevés que ceux auxquels ils peuvent normalement prétendre. La vulnérabilité se trouve dans NDProxy.sys, « un pilote fourni par le système qui sert d'interface aux pilotes miniport WAN, aux gestionnaires d'appels, et aux gestionnaires miniport d'appel pour les services Tapi (Telephony Application Programming Interface), un standard défini par Microsoft, qui assure la compatibilité entre les applications et les périphériques de télécommunication. « Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait exécuter du code arbitraire en mode kernel », a déclaré Microsoft dans un bulletin de sécurité publié mercredi. « Un attaquant pourrait alors installer des programmes, afficher, modifier ou supprimer des données ou créer de nouveaux comptes dotés de droits administratifs complets ».

Il s'agit d'une vulnérabilité par élévation-de-privilège (EoP), et non pour l'exécution de code à distance, ce qui signifie que les attaquants doivent d'abord accéder au système cible en utilisant un compte avec des privilèges réduits avant de pouvoir exploiter la faille. Selon Microsoft, cette vulnérabilité est déjà exploitée, « dans des attaques limitées et ciblées », et n'affecte pas les versions Windows au-delà de Windows XP et Windows Server 2003. L'éditeur a livré une solution de contournement temporaire qui implique la désactivation de NDProxy.sys. Mais certains services qui dépendent de TAPI, comme le service d'accès distant Remote Access Service (RAS), l'accès réseau par commutation et le réseau privé virtuel (VPN) peuvent ne plus fonctionner.

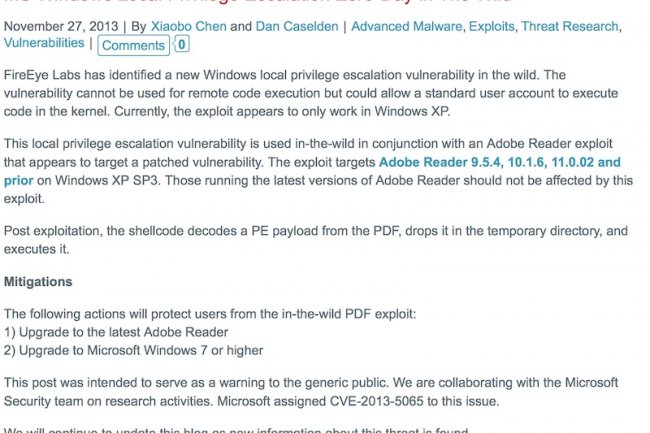

Microsoft a crédité le fournisseur de sécurité FireEye qui l'a aidé à enquêter sur cette vulnérabilité référencée CVE- 2013-5065. Cette faille EoP est exploitée en association avec une vulnérabilité présente dans d'anciennes versions d'Adobe Reader, corrigée au mois de mai dernier. « Ces attaques coordonnées permettent d'exécuter du code à distance », ont déclaré dans un blog les chercheurs en sécurité de FireEye, Xiaobo Chen et Dan Caselden. « L'exploit cible les ordinateurs exécutant Adobe Reader sous Windows XP Service Pack 3, mais les utilisateurs qui ont les dernières versions d'Adobe Reader devraient être protégés », ont-ils précisé. Selon les chercheurs, en cas de succès, l'exploit permet d'introduire un fichier exécutable dans le répertoire temporaire de Windows et de l'activer.

Des pirates exploitent une faille dans Windows XP et Server 2003

5

Réactions

Alors que le support de Windows XP se terminera en avril prochain, les découvertes de vulnérabilités dans le système d'exploitation de Microsoft se multiplient... Dernière en date celle exploitant le pilote NDProxy.sys.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

abandonnez Windows et adoptez un beau pingouin .. oui camel vive Linux j ai également un serveur Linux et pas l ombre d un soucis depuis 3 ans..

Signaler un abus@Kilimanjaro

Signaler un abus"Il serait peut être temps que les éditeurs de logiciels métiers arrêtent leurs conneries, et passent en full web avec une compatibilité Firefox par défaut. Ils s'éviteraient bien des problèmes - et nous aussi !"

C'est un point de vue extrêmement réducteur au regard du nombre de failles existant dans les pages de bon nombres de sites Web, des navigateurs (y compris Firefox).

Il ne faut d'ailleurs pas oublier qu'une techno Web implique un serveur Web, qui dispose lui même de ses propres failles.

Bref, votre assertion fait peu de cas des modes de diffusion de virus, spyware et autre exploit, dont une grande partie s'attrape sur le web, par le biais de nos navigateurs et de la manière dont les internautes les utilisent.

Avant de se rallier la sempiternelle phrase "à mort Windows, vive Linux", votre propos mérite d'être approfondi.

Sur mon Desktop j'utilise toujours XP ( et je suis content ),

Signaler un abussur mon laptop j'utilise 7 ( que j'aime pas ) , sur notre serveur j'utilise 2012 server avec une application qui n'aime pas le 2012 server ou le contraire , résultat je doit redémarrer le serveur chaque 15 jours

Mais sur mes serveurs Linux c'est la belle vie , j'ai des serveurs qui tourne depuis plus de 5 ans sans meme pas un seul redemarrage

vive Linux

http://kamel.berrayah.com/

On a bien tous compris la campagne marketing en cours, visant à pousser les entreprises vers le dernier os de Redmont, qui a, il faut bien le dire, autant de problèmes de sécurité que ses tristes prédécesseurs !

Signaler un abusLe problème de base chez microsoft, c'est qu'on ne peut pas rendre une passoire étanche avec des rustines.

Fondamentalement, le noyau Linux reste la référence en matière de sécurité, et quand on tombe sur de rares exploits, le problème est généralement réglé sous 48h.

Plus globalement : entre la dernière version de Java qui casse les pieds, les incompatibilités entre logiciels métiers, et j'en passe, celui qui prétend aujourd'hui que l'administration windows est un paradis dénué de problèmes est clairement un imbécile. C'est même de pire en pis à chaque version.

Il serait peut être temps que les éditeurs de logiciels métiers arrêtent leurs conneries, et passent en full web avec une compatibilité Firefox par défaut. Ils s'éviteraient bien des problèmes - et nous aussi !

le windows xp 8 estn super bien aussi developper le windows

Signaler un abus