Un groupe de pirates utilise une porte dérobée jusque-là non documenté pour interagir avec des attaquants à travers Slack. Même si le détournement de services légitimes pour faire passer des communications de commande et de contrôle de malwares n’est pas nouveau, c'est la première fois que des chercheurs constatent l’implication de l’outil de collaboration Slack dans ce type d’attaques. La porte dérobée a été détectée par l’entreprise de sécurité Trend Micro au cours d'une attaque ciblée, lancée depuis le site Web compromis de la Korean American National Coordinating Council. Cet éditeur publie sur son site des articles traitant de sujets politiques sur la Corée du Nord et la Corée du Sud. La technique qui consiste à infecter des sites Web ayant un intérêt particulier pour un groupe d'individus ou d'organisations est connue sous le nom d'attaque de « point d'eau » ou « watering hole attack ».

On ne sait pas très bien si les victimes ont été dirigées vers le site Web après une campagne de phishing ou si les attaquants se sont contentés d’attendre les visiteurs réguliers, mais le site a été modifié pour héberger un exploit destiné à exécuter un code à distance en tirant parti d’une vulnérabilité présente dans le moteur VBScript de Windows. Cette vulnérabilité portant la référence CVE-2018-8174 peut être exploitée via Internet Explorer. Cependant, la faille a été corrigée par Microsoft en mai 2018. Si bien que, si l’entreprise avait mis à jour son système d'exploitation, elle aurait évité cette attaque. En cas de succès, l’attaque déclenche une chaîne d'infection qui se déroule en plusieurs étapes dont la première consiste à télécharger et à exécuter un fichier DLL malveillant via PowerShell. Cette première charge utile analyse la présence de certains programmes antivirus avant de déclencher le téléchargement et l’installation d’un nouveau programme de porte dérobée surnommé SLUB par les chercheurs de Trend Micro (une compression de Slack et GitHub, que les attaquants utilisent comme référentiel).

Un malware sophistiqué

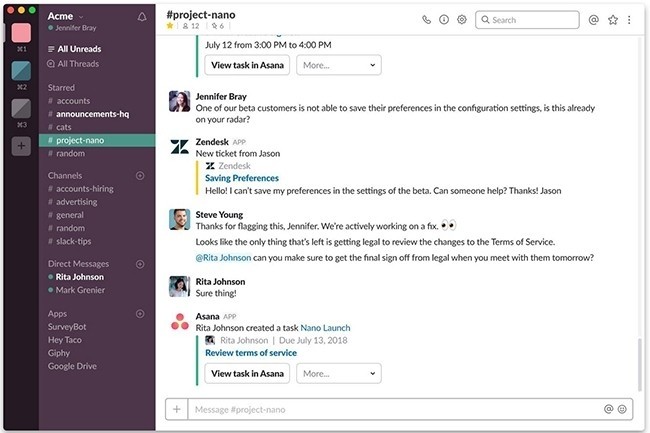

« D’après notre enquête, nous pensons de manière assez certaine que cette attaque faisait partie d'une campagne d'attaques ciblées », ont déclaré les chercheurs de Trend Micro dans leur rapport. « Jusqu'à présent, nous n'avons pas pu identifier d’attaques connexes et nous n'avons pas repéré cette porte dérobée ailleurs. Nous avons également recherché des échantillons similaires, mais jusqu’à présent nous n'en avons trouvé aucun, ce qui signifie clairement que les attaquants ont soit développé le malware, soit que le logiciel malveillant leur a été fourni par un développeur privé qui ne l'a pas divulgué publiquement ». La porte dérobée a été utilisée pour recueillir des informations sur les personnes et leur activité sur Twitter, Skype, KakaoTalk et des services télématiques de type Bulletin Board Systems (BBS). Mais il semble que le malware est aussi capable de lister et de finaliser des processus, d’exécuter des commandes et des fichiers malveillants, de prendre des captures d'écran, de lister et d’exfiltrer des fichiers, de lire et d’ajouter des clés de registre système et de recueillir des informations sur les disques et les volumes de stockage, codés ou non. L'aspect le plus intéressant du malware reste l’usage de services populaires pour communiquer avec les attaquants. La porte dérobée se connecte à un dépôt GitHub pour télécharger des commandes et se connecte ensuite à un espace de travail privé Slack configuré par les attaquants pour afficher le résultat de ces commandes, ainsi que le nom de l'ordinateur à partir duquel le résultat a été collecté. Enfin, le malware télécharge tous les fichiers volés vers le service de stockage dans le cloud file.io.

C’est sans doute parce qu'ils voulaient échapper à la détection d’un trafic potentiellement suspect au niveau du réseau et même des points d'extrémité que les attaquants ont utilisé des services légitimes pour transmettre leurs communications de commande et de contrôle. C’est le cas en particulier de Slack et de GitHub. Ces deux services couramment utilisés par les entreprises et d'autres organisations, sont probablement inscrits sur liste blanche des pare-feu et des passerelles de sécurité Web. De plus, ces services ont le HTTPS activé par défaut, ce qui signifie que toutes les données qui leur sont retournées sont cryptées.

Des communications chiffrèes

Selon les chercheurs de Trend Micro, parce qu’elles ne disposent pas de solutions permettant pour décrypter le trafic au niveau du réseau, les entreprises ne voient pas le contenu des communications HTTPS. « Le protocole fait ce qu’il a à faire. C'est une bonne chose quand il s’agit de protéger les transactions bancaires, mais ça peut poser des problèmes dans l’entreprise », ont précisé les chercheurs dans un e-mail. Slack a été informé et a désactivé l'espace de travail mis en place par les attaquants au motif qu’il n’est pas conforme aux conditions de service de l'entreprise. Cependant, ce ne sera probablement pas la dernière fois que des pirates tenteront d'abuser du service de Slack. Les API livrées par le fournisseur peuvent être utilisées facilement pour intégrer des applications externes, et parmi ces applications, il peut aussi y avoir des programmes malveillants.

Commentaire