Les utilisateurs de Citrix sont encore dans le collimateur : une autre faille de lecture ou « out-of-bounds read », rappelant le fameux « Citrix Bleed », a fait surface et des signes indiquent déjà une exploitation active. Comme le décrit un récent avis de l’éditeur, la vulnérabilité, référencée CVE-2025-5777 et baptisée « Citrix Bleed 2 » par les chercheurs, résulte d’un problème de validation d'entrée insuffisante sur les dispositifs NetScaler ADC et Gateway qui conduit à une lecture hors cadre de la mémoire. Selon une étude de la société de cybersécurité ReliaQuest, la faille pourrait déjà permettre aux attaquants de détourner les sessions des utilisateurs et de contourner l'authentification MFA.

« Même si aucune exploitation publique de la vulnérabilité CVE-2025-5777 n'a été signalée, ReliaQuest estime assez probable l’exploitation active de cette vulnérabilité par les attaquants pour obtenir un accès initial à des environnements ciblés », ont déclaré les chercheurs dans un blog. Ils invitent les clients de Citrix à appliquer immédiatement des correctifs aux systèmes affectés et à suivre les étapes supplémentaires nécessaires décrites par le fournisseur pour se protéger contre une exploitation en cours.

Le vol de jetons de session ciblé

La vulnérabilité, qualifiée de critique avec un score CVSS 9.3 sur 10, est liée à une validation d'entrée insuffisante, ce qui donne la capacité aux attaquants d'effectuer un dépassement en lecture de mémoire sur les périphériques NetScaler configurés en tant que passerelle ou serveurs virtuels d'authentification, d'autorisation et de traçabilité (Authentication, Authorization, and Accounting, AAA). La faille reflète celle de déni de service (DoS) originale Citrix Bleed en ce qu'elle permet une fuite de mémoire, comme c'était le cas auparavant avec les simples requêtes HTTP.

Contrairement aux tactiques traditionnelles de vol de cookies de session, qui incluent les attaques de type cross-site scripting (XSS) et man-in-the-middle (MITM), Citrix Bleed 2 cible les jetons de session, souvent utilisés pour les API et l'authentification persistante. Ces tokens peuvent être volés et réutilisés pour contourner l'authentification MFA et maintenir l'accès, même après que les utilisateurs légitimes se sont déconnectés. Le célèbre chercheur britannique en cybersécurité et analyste des menaces Kevin Beaumont a comparé cette faille au « retour de Kanye West sur Twitter », le même chaos mais en plus bruyant. Citrix a publié le 17 juin des correctifs pour les versions 14.1, 13.1 et les versions FIPS/NDcPP équivalentes. Les versions 12.1 et 13.0 sont en fin de vie et une mise à jour est obligatoire.

Des indices d'exploitation de la faille

Les chercheurs de ReliaQuest ont déclaré que, dans plusieurs incidents, les attaquants ont été vus en train de détourner des sessions Web Citrix actives et de contourner l'authentification multifactorielle (MFA) sans avoir besoin des informations d'identification de l'utilisateur. La recherche a également mis en évidence « la réutilisation de sessions sur plusieurs IP, y compris des combinaisons d'IP attendues et suspectes ». Dans les environnements compromis, les attaquants ont procédé à une reconnaissance post-authentification, en émettant des requêtes LDAP (Lightweight Directory Access Protocol) et en exécutant des outils comme ADExplorer64.exe pour cartographier les structures Active Directory.

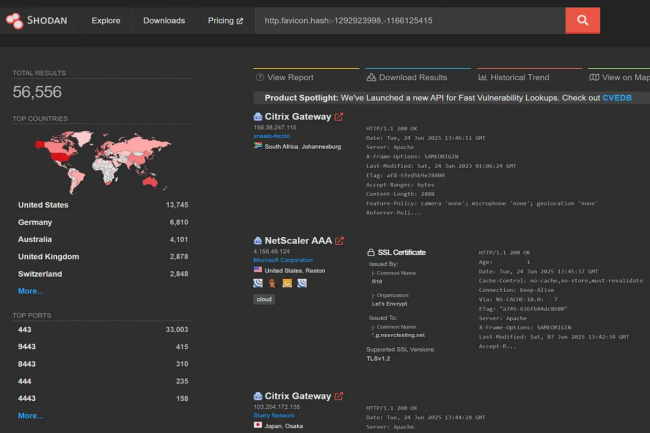

« De multiples instances de l'outil « ADExplorer64.exe » ont été observées dans l'environnement, interrogeant les groupes et les autorisations au niveau du domaine et se connectant à plusieurs contrôleurs de domaine », ont ajouté les experts. De plus, de nombreuses sessions malveillantes provenaient de services VPN grand public et d'adresses IP de centres de données, ce qui a permis de masquer davantage l'identité des attaquants tout en maintenant la persistance à l'intérieur des réseaux. Outre l'application des correctifs, il est également conseillé aux entreprises d'auditer l'exposition externe à NetScaler à l’aide d’outils comme Shodan et de mettre en place des ACL ou des restrictions d'accès au réseau jusqu'à ce que les correctifs soient entièrement appliqués. Une fois les patchs appliqués avec succès, Citrix conseille aux administrateurs de mettre fin à toutes les sessions ICA et PCoIP actives pour une ajouter une couche de protection supplémentaire.

Commentaire