L’année début fort pour la sécurité de Windows. En effet, Microsoft a désactivé la fonctionnalité App Installer qui, comme son nom l’indique, déploie des applications Windows 10. Elle le fait directement depuis un page web en cliquant sur un lien au format URI (uniform ressource identifier) ms-appinstaller. Le problème est que depuis quelques mois cette fonction a été largement utilisée par des cybercriminels pour diffuser des ransomwares ou d’autres malwares.

« Les attaquants ont probablement choisi le vecteur du gestionnaire de protocole ms-appinstaller car il offre la possibilité de contourner les mécanismes conçus pour protéger les utilisateurs contre les malwares, comme Defender SmartScreen et les alertes intégrées au navigateur qui se déclenchent en cas de téléchargements de formats de fichiers exécutables », a déclaré Microsoft dans un avis publié la semaine dernière. Le gestionnaire de protocole a été désactivé le 28 décembre avec la publication de la version 1.21.3421.0 d'App Installer. Une décision prise après la mis en garde contre la vulnérabilité Windows AppX Installer Spoofing Vulnerability, référencée CVE-2021-43890, lors du dernier Patch Tuesday.

Fonctionnement d'App Installer

C’est pour faciliter l'installation des apps Universal Windows Platform (UWP), anciennement connues sous le nom d'apps Windows Store que Microsoft a introduit la fonctionnalité App Installer dans Windows 10 en 2016. Ces applications peuvent être déployées sur tous les appareils Windows et sont distribuées dans un format de paquet appelé MSIX sous forme de fichiers .msxi ou .msixbundle. Introduit en 2019, le format MSIX a remplacé l'ancien format d'emballage AppX pour les applications du Microsoft Store. Cependant, les paquets MSIX ne doivent pas nécessairement être déployés à partir du Microsoft Store, ils peuvent également être installés hors ligne et peuvent aussi être déployés à partir de n'importe quel site web grâce au schéma URI et au gestionnaire de protocole ms-appinstaller.

La firme de Redmond encourage les entreprises à utiliser les paquets MSIX pour déployer leurs applications, car ils offrent une meilleure fiabilité et un taux élevé de succès de l'installation, et qu’ils optimisent l’usage de la bande passante et de l'espace disque. « MSIX offre aux entreprises d’être en phase avec les dernières évolutions et de s'assurer que leurs applications sont toujours à jour. Grâce à ce format, les informaticiens et les développeurs peuvent fournir une solution centrée sur l'utilisateur tout en réduisant le coût de possession de l'application en limitant la nécessité d’un reconditionnement », a encore déclaré l'entreprise.

Quand l’application est déployée directement à partir d'un site web, la page contiendra un lien de la forme ms-appinstaller:?source=http://link-to.domain/app-name.msix. En cliquant sur ce lien, le navigateur transmet la demande au gestionnaire de protocole ms-appinstaller de Windows, qui lance App Installer. Cette fonctionnalité est comparable à celle d'autres applications qui enregistrent des gestionnaires de protocole personnalisés dans Windows, par exemple quand on clique sur le bouton d'une page web pour participer à une conférence téléphonique et que le navigateur ouvre automatiquement les applications de bureau Zoom ou Microsoft Teams.

Plusieurs groupes de cybercriminels à la manoeuvre

Cela fait un certain temps que les attaquants ont commencé à abuser du schéma URI ms-appinstaller en redirigeant les utilisateurs vers des pages web frauduleuses censées proposer des logiciels populaires, mais livrant à la place des malwares emballés dans le format MSIX. Selon Microsoft, la technique a été adoptée par de nombreux groupes de pirates, avec un pic d'attaques en novembre et décembre 2023. Début décembre, un groupe de courtiers d'accès, suivi par l’éditeur sous le nom de Storm-0569, a lancé une campagne d'optimisation des moteurs de recherche pour distribuer BATLOADER avec cette technique. Le groupe a empoisonné les résultats de recherche avec des liens vers de fausses pages web imitant des sites officiels d'applications légitimes comme Zoom, Tableau, TeamViewer et AnyDesk. « Les utilisateurs qui cherchent une application légitime sur Bing ou Google peuvent se voir présenter une page d'atterrissage usurpant les pages du fournisseur du logiciel original et comprenant des liens vers des programmes d'installation malveillants via le protocole ms-appinstaller », a expliqué Microsoft. « L'usurpation de l'identité d'un logiciel légitime populaire est une tactique courante d'ingénierie sociale », a ajouté le fournisseur. Si les utilisateurs cliquent sur les liens malveillants, la fenêtre d’App Installer s'affiche, avec un bouton d'installation. Si l'utilisateur clique sur ce bouton, le paquet MSIX malveillant est installé avec des scripts PowerShell et batch supplémentaires qui déploient BATLOADER. Ce chargeur de logiciels malveillants est ensuite utilisé pour déployer d'autres implants comme Cobalt Strike Beacon, l'outil d'exfiltration de données Rclone et le ransomware Black Basta.

Un autre courtier d'accès repéré sous le nom de Storm-1113 et spécialisé dans la distribution de logiciels malveillants via des annonces de recherche a également utilisé cette technique à la mi-novembre 2023 pour déployer un chargeur de logiciels malveillants appelé EugenLoader qui usurpait des téléchargements Zoom. Étant donné que ce groupe propose le déploiement de malware en tant que service, EugenLoader a été utilisé pour déployer divers implants, notamment Gozi, Redline stealer, IcedID, Smoke Loader, NetSupport Manager (aussi connu sous le nom de NetSupport RAT), Sectop RAT et Lumma stealer. « Le groupe Sangria Tempest a aussi utilisé des publicités Google pour inciter les utilisateurs à télécharger des paquets d'applications MSIX malveillants - peut-être en s'appuyant sur l'infrastructure de Storm-1113 – et, dans ce cas, à la livraison de POWERTRASH, un script PowerShell hautement obscurci », ont déclaré les chercheurs de Microsoft.

Une désactivation nécessaire, mais pas suffisante

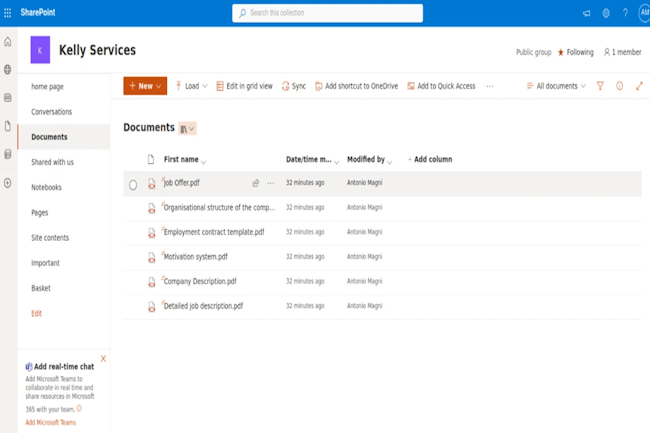

Un autre groupe repéré par Microsoft sous le nom de Storm-1674 a utilisé l'infrastructure et les services de Storm-1113 pour abuser du gestionnaire de protocole malveillant ms-appinstaller et déployer SectopRAT ou DarkGate. Cependant, le groupe a distribué des liens vers les pages d'accueil falsifiées via des messages sur Teams. Les pages usurpaient l'identité de services comme OneDrive et SharePoint et invitaient les utilisateurs à télécharger Adobe Acrobat Reader ou d'autres outils pour accéder aux fichiers censés y être répertoriés. Tous les fichiers MSIX frauduleux fournis par l'intermédiaire de ces sites web sont signés numériquement afin d'éviter les alertes de sécurité.

En désactivant par défaut le gestionnaire de protocole ms-appinstaller, Microsoft oblige ces fichiers à être téléchargés sur le disque avant d'être exécutés, ce qui signifie que les produits de type EDR ont une chance de les analyser et de les signaler. Même si la désactivation n’empêche pas l'installation de fichiers MSIX directement à partir de sites web, ces fichiers peuvent toujours être téléchargés et installés hors ligne, ce qui ne devrait pas avoir d'incidence sur les entreprises qui utilisent ce format d'emballage d'application. Les utilisateurs qui ont besoin de cette fonctionnalité peuvent la réactiver en faisant basculer la stratégie de groupe EnableMSAppInstallerProtocol en mode « Disabled ».

Commentaire