Ivanti enchaine les correctifs de sécurité. Après avoir corrigé deux failles zero day dans son outil de surveillance de terminaux Endpoint Manager Mobile (EPMM) en juillet dernier puis une vingtaine d'autres dans son EDM Avalanche (gestion des terminaux mobiles), et encore une autre le mois dernier affectant son EPM (Endpoint Manager) le fournisseur a encore lancé une alerte. « Dans le cadre de notre enquête sur les vulnérabilités signalées le 10 janvier dans les passerelles Connect Secure, Policy Secure et ZTA, nous avons découvert d'autres vulnérabilités », a prévenu la société.

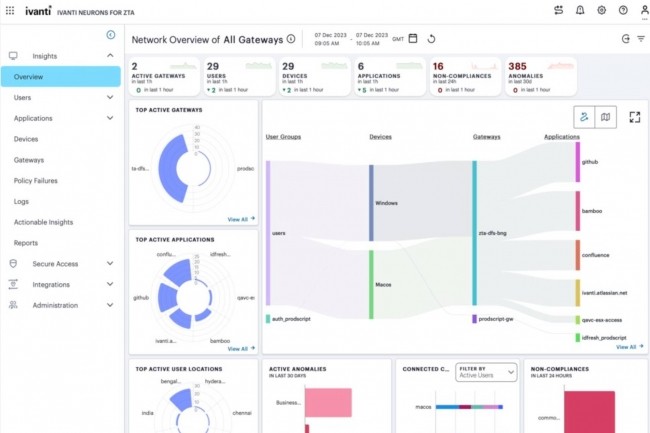

Ces deux failles ont été référencées en tant que CVE-2024-21888 et CVE-2024-21893 et l'éditeur a fait savoir que si pour la première il n'y avait pas de preuve de clients touchés, ce n'est pas le cas pour la seconde : « Nous n'avons connaissance que d'un petit nombre de clients qui ont été affectés par CVE-2024-21893 à l'heure actuelle », explique Ivanti. Cette dernière faille est de type de falsification de requête côté serveur dans le composant SAML de Connect Secure (9.x, 22.x) et de Policy Secure (9.x, 22.x) et de Neurons pour ZTA donnant la capacité à un attaquant d'accéder à certaines ressources restreintes sans authentification. Concernant la première (CVE-2024-21888) l'éditeur a expliqué que c'est une vulnérabilité d'élévation de privilèges dans le composant web de Connect Secure (9.x, 22.x) et de Policy Secure (9.x, 22.x) donnant à un utilisateur la possibilité d'élever ses privilèges au niveau administrateur.

Des correctifs pour deux autres failles zero day aussi publiés

« Dès que nous avons appris l'existence de ces vulnérabilités, nous avons immédiatement mobilisé nos ressources et le correctif est maintenant disponible via le portail de téléchargement standard pour Connect Secure (versions 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 et 22.5R1.1) et ZTA version 22.6R1.3 », assure Ivanti. « Les autres versions prises en charge seront corrigées selon un calendrier échelonné, et une nouvelle mesure d'atténuation peut être téléchargée. Si les clients ont appliqué le correctif, ils n'ont pas besoin d'appliquer l'atténuation ». La société a également publié des correctifs pour deux autres zero day divulgués début janvier - un contournement d'authentification (CVE-2023-46805) et une injection de commande (CVE-2024-21887) - servant dans des attaques généralisées pour déployer des logiciels malveillants sur des passerelles ICS, IPS et ZTA vulnérables depuis le 11 janvier.

A noter que la CISA américaine est montée au créneau sur les failles touchant le VPN d'Ivanti. Chose assez rare, le régulateur a appelé les agences fédérales à débrancher l'ensemble des outils d'Ivanti sur les réseaux pour appliquer les patchs.

Commentaire