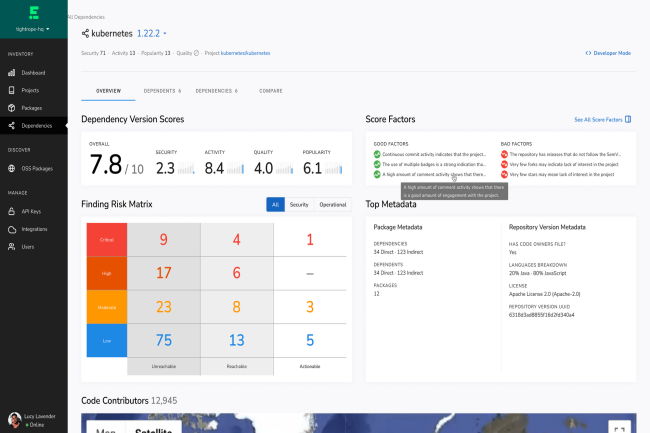

Endor Labs est sorti du mode furtif en lançant sa plateforme de gestion du cycle de vie des dépendances Dependency Lifecycle Management Platform, laquelle promet d’assurer la sécurité de bout en bout des logiciels open source (OSS). La solution traite trois aspects essentiels : aider les ingénieurs à sélectionner de meilleures dépendances, pousser les entreprises à optimiser leur ingénierie et les soutenir dans la réduction du bruit des vulnérabilités. La plateforme scanne le code source et retourne aux développeurs et aux équipes de sécurité un état de ce qui est potentiellement bon et mauvais dans les bibliothèques afin qu’ils prennent de meilleures décisions sur les dépendances ou les bibliothèques à utiliser, où les utiliser et qui devrait les utiliser. « Ils peuvent ainsi sélectionner la meilleure dépendance pour le travail en fonction de la sécurité et du risque opérationnel. Ça équivaut un peu à un score de solvabilité pour les consommateurs », a déclaré Varun Badhwar, cofondateur et CEO d'Endor Labs.

À mesure qu'une entreprise progresse dans son processus de développement logiciel et utilise une bibliothèque particulière, si elle est confrontée à une vulnérabilité de type Log4j par exemple, le système d'Endor Labs analyse automatiquement où se trouve la vulnérabilité dans le code et évalue si son usage présente un risque pour l’entreprise. « De plus, la plateforme indique à l’entreprise si cette vulnérabilité peut être corrigée, quelle partie du code doit être corrigée et elle fournit une recommandation complète de remédiation en un clic », a encore déclaré M. Badhwar.

Supprimer le code inutilisé

La plateforme de gestion du cycle de vie des dépendances supprime également les dépendances qui ne sont plus nécessaires et de supprimer le code inutilisé. « Au fil des ans, les gens ajoutent beaucoup de code, mais il n'y a jamais d'initiative pour supprimer le code inutilisé, si bien que l'application est exposée à un risque qui persiste dans l’environnement », a ajouté le CEO. La plateforme cherche par ailleurs à réduire le bruit des vulnérabilités. Seuls 20 % des failles signalées par les scanners sont importantes pour une entreprise et par l'utilisation qu'elle fait du code, les 80 % restants étant du bruit. Pour savoir si une vulnérabilité particulière est importante ou pas, les ingénieurs doivent examiner le code manuellement. Endor Labs affirme que sa plateforme peut effectuer cette tâche de manière automatisée et réduire le bruit des vulnérabilités de 80%.

Intégration avec des dépôts de code source tiers

Proposée en mode SaaS, la plateforme de gestion du cycle de vie des dépendances d’Endor Labs fonctionne sur le cloud et se connecte aux référentiels de code source du client. Si les dépôts de code source d'une entreprise se trouvent sur GitHub Cloud ou GitLab Cloud, ils sont intégrés à Endor Labs via une application. Si le code source est stocké sur site, Endor Labs fournit à l’entreprise un outil d'analyse du code qui s'exécute dans son environnement local et qui, chaque fois qu'un développeur essaie d'introduire un nouveau code, analyse le code et lui donne un feedback. Proposée sous forme d'abonnement, la plateforme s'adresse aux entreprises qui comptent entre 30 et 30 000 développeurs.

Une visibilité de bout en bout pour les CSO

« La plateforme vise à offrir aux responsables de la sécurité une visibilité de bout en bout pour les aider à comprendre et à cataloguer tout ce que les développeurs utilisent sur lnternet », a déclaré M. Badhwar. Les CSO (Chief Security Officer) pourront également évaluer leurs risques plus tôt et déterminer ceux qui sont acceptables pour l'entreprise. Au jour le jour, quand les entreprises ont des centaines et des milliers de ces paquets et bibliothèques, la plateforme peut aider au maintien de la sécurité, mais d'une manière très ciblée et exploitable, tout en s’assurant d’un partenariat solide avec l'équipe de développement. « Grâce à cette visibilité, les CSO peuvent voir comment travailler en partenariat avec l'équipe d'ingénierie et l'aider non seulement à trouver des problèmes, mais aussi à y remédier et à les corriger rapidement », a déclaré le cofondateur et CEO d'Endor Labs.

Log4j a remis la sécurité OSS en question

Depuis des incidents comme celui de la faille Log4j, l’usage des logiciels open source a été scruté de près par la communauté de la sécurité. « Plus de 80 % du code des applications modernes est du code que les développeurs n'écrivent pas, mais qu’ils empruntent sur Internet, ce qui en fait un vecteur d'attaque massif », a déclaré Varun Badhwar. Actuellement, les outils d'analyse de la composition des logiciels (Software Composition Analysis, SCA) sont la seule réponse de l'industrie à la sécurité des logiciels open source. Ces outils offrent la conformité aux licences et l'analyse des vulnérabilités. « Le problème est qu'à l'échelle et à l'ampleur de l'adoption des logiciels open source aujourd'hui, ces outils noient les ingénieurs et la sécurité dans les faux positifs. De plus, ils ne s'intéressent qu'à un seul vecteur de risque, à savoir la vulnérabilité connue d'un paquet OSS ou d'une dépendance », a expliqué M. Badhwar.

Même les gouvernements s'intéressent à la sécurité des logiciels open source. À la suite de l'affaire Log4j, les États-Unis ont présenté le mois dernier le projet de loi sur la sécurisation des logiciels libres (Securing Open Source Software Act). Le projet vise à garantir que l’administration anticipe et atténue les failles de sécurité dans les logiciels open source afin de protéger les données les plus sensibles des Américains. Il demande à l'Agence pour la cybersécurité et la sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) d'élaborer un framework de risque pour évaluer l’usage du code open source par le gouvernement fédéral. La loi demandera à la CISA d'identifier des moyens d'atténuer les risques liés aux logiciels open source, une mission pour laquelle elle devra embaucher des développeurs open source afin de résoudre les problèmes de sécurité. Le projet propose aussi de créer des bureaux de programme pour les logiciels open source qui seront financés par l'Office of Management and Budget.

Commentaire