Des millions de terminaux Android sont toujours exposés à une ancienne faille pourtant patchée par Google. Des chercheurs en sécurité ont en effet trouvé une nouvelle manière de l’exploiter. La société NorthBit, basée à Herzliya en Israël, a publié un document sur Metaphor, un surnom attribué à l'exploit qu'ils ont découvert dans Stagefright, la bibliothèque mediaserver d’Android. L'attaque est efficace contre les appareils fonctionnant sous Android 2.2 à 5.1, indique les spécialistes de NorthBit.

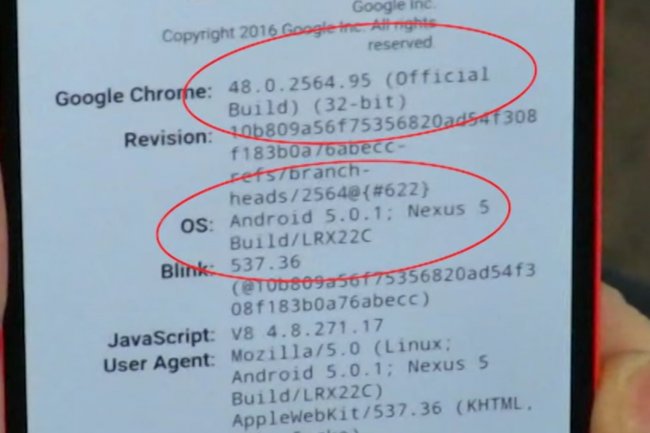

Dans cette vidéo, la société NorthBit met en scène l'exploitation de la faille Stagefright avec leur exploit baptisé Metaphor.

La société indique que c’est sur le Nexus 5 de Google que son attaque fonctionne le mieux et, avec quelques modifications, sur le HTC One, le LG G3 et le Samsung S5. L'attaque repose sur la vulnérabilité CVE-2015-3864 (exécution de code à distance) qui a été corrigée à deux reprises par Google.

Le retour d'une vulnérabilité bien connue

La société de sécurité Zimperium a trouvé la faille Stagefright d'origine au début de l’année 2015. Elle concernait des millions d'appareils Android. Zuk Avraham, CTO et fondateur de Zimperium, a déclaré par e-mail que son entreprise a différé la publication d'un second exploit développé pour Stagefright en raison du risque qu'il pose et du grand nombre de dispositifs qui pourraient encore être affectés.

Mais le document de recherche de NorthBit « fournit assez de détails pour que les groupes de pirates professionnels puissent compléter et utiliser cet exploit », a-t-il dit. Sur les versions 5.0 et 5.1 d’Android, l’exploit réussit même à tromper l’ASLR (Address Space Layout de randomisation), la défense mise en place par Google pour sécuriser son OS.

275 millions de dispositifs vulnérables ?

NorthBit estime à environ 235 millions le nombre d'appareils animés par Android versions 5.0 et 5.1, et environ 40 millions dispositifs ceux avec une version 2.x d'Android sans ASLR. « En regardant ces chiffres, il est difficile de comprendre combien de dispositifs sont potentiellement vulnérables », a écrit NorthBit. Google va probablement émettre rapidement un patch, a écrit Chris Eng, vice-président de la recherche chez Veracode. Mais la distribution des patchs Stagefright a été inégale. « Patcher les vulnérabilités des applications est particulièrement difficile pour la communauté Android avec un très grand nombre fabricants et d’opérateurs chargés de la responsabilité de délivrer des correctifs aux dispositifs», a déclaré M.Eng.

Commentaire