Une vingtaine d’attaquants ou de groupes de pirates continuent à défigurer les sites WordPress qui n'ont pas encore appliqué le patch destiné à corriger une vulnérabilité critique dans l'API REST, laquelle permet d'injecter du code dans les sites construits avec le très populaire système de gestion de contenu. La vulnérabilité, localisée dans l'API REST de la plate-forme, permet à des attaquants non authentifiés de modifier le contenu d’un article ou d’une page des sites construits avec WordPress. La mise à jour 4.7.2 de WordPress livrée le 26 janvier comble la faille, mais l'équipe de développeurs de WordPress a attendu une semaine avant de rendre la vulnérabilité publique, afin de laisser aux nombreux d'utilisateurs le temps de déployer la mise à jour.

Cependant, après ce délai, de nombreux webmasters n'avaient toujours pas appliqué le correctif et la nouvelle a été suivie par une importante campagne d'attaques. Lundi dernier, l’entreprise de sécurité Internet Sucuri avait estimé à environ 67 000 le nombre de pages détruites au cours de quatre campagnes distinctes. Mais depuis, ce nombre est passé à plus de 1,5 million et Feedjit, l’éditeur du plug-in de sécurité Wordfence pour WordPress, a comptabilisé jusqu’à 20 signatures d'attaque différentes. Le nombre de sites Web uniques affectés est estimé à environ 40 000, un site pouvant avoir plusieurs pages défigurées. « Cette vulnérabilité a provoqué une sorte de frénésie parmi les attaquants, en concurrence les uns avec les autres pour défigurer le plus de sites WordPress vulnérables », a déclaré jeudi dans un blog Mark Maunder, le CEO de Feedjit. « Au cours des dernières 48 heures, sur les sites que nous surveillons, nous avons dénombré plus de 800 000 attaques exploitant la vulnérabilité ».

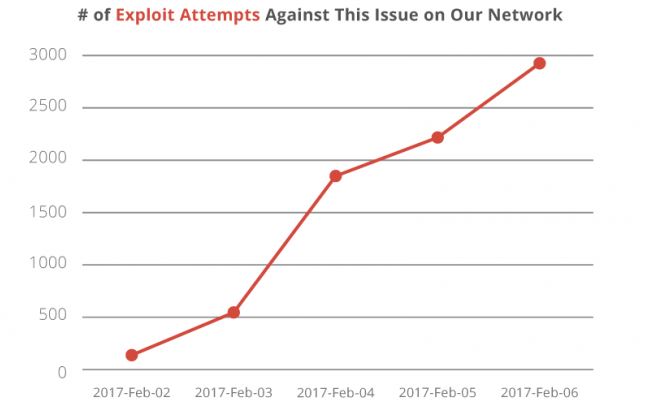

Sur son site, Sucuri montre la progression du nombre d'attaques contre son pare-feu entre le 2 et le 6 février 2017.

Contournement des règles de blocage des FAI

Élément intéressant : les attaquants ont réussi à contourner les règles de blocage mises en place dès le début par les fournisseurs de pare-feu d'applications web et les hébergeurs web pour protéger leurs clients contre l’exploitation de la faille. Ces fournisseurs de service ne peuvent pas obliger les webmasters à mettre à jour leurs installations WordPress, mais ils peuvent ajouter des filtres sur leurs serveurs web pour empêcher ces attaques d'atteindre les sites de leurs clients. En fait, avant de lancer le correctif officiel, l'équipe de sécurité de WordPress avait contacté plusieurs entreprises de sécurité et hébergeurs pour leur demander de déployer des solutions de protection pour les sites Wordpress.

Google a également envoyé des alertes de sécurité sur la vulnérabilité aux webmasters ayant enregistré leurs sites WordPress dans le service Google Search Console. Le géant de la recherche leur recommandait d'installer la mise à jour 4.7.2 de WordPress, mais l’alerte a perturbé les utilisateurs qui avaient déjà appliqué le correctif. Cependant, compte tenu de ce qui s’est déjà passé avec d'autres failles critiques ayant affecté le logiciel et d’autres CMS, malgré tous ces efforts, il y a fort à parier que certaines installations WordPress ne seront pas mises à jour de sitôt et qu’elles resteront vulnérables pendant longtemps. Conséquence probable : dans peu de temps, les attaquants cesseront de défigurer les pages et commenceront à injecter du code malveillant, pour cibler cette fois les visiteurs de ces sites.

Bonjour où peut-on trouver les dates de parution de vos articles ?

Signaler un abus