Passée dans le flux des 120 failles corrigées par Microsoft en août dernier à l'occasion de son patch tuesday, la CVE-2020-1472 (aka Zerologon) affectant le protocole Netlogon Remote Protocol a été identifiée comme critique et nécessite une vigilance absolue de la part des entreprises. Son score de 10 - le maximum sur l'échelle du Common Vulnerability Scoring System - s'avère malheureusement amplement mérité. « Cette attaque a un impact énorme », a indiqué Secura dans un livre blanc publié en fin de semaine dernière. Et le CERT-FR de préciser de son côté : « Cette vulnérabilité concerne les différentes versions de Microsoft Windows Server où le rôle Active Directory Domain Services est installé et où le serveur joue le rôle de contrôleur de domaine. Cette vulnérabilité peut aisément être exploitée par un acteur mal intentionné ayant un accès aux ports TCP ouverts par le service Netlogon ».

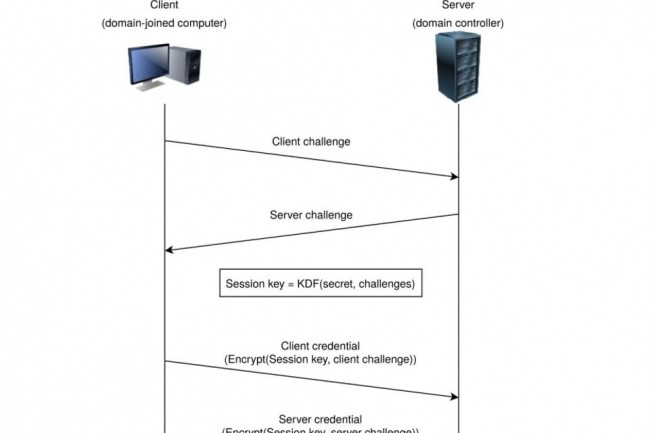

Ce n'est pas la première fois que le protocole Netlogon est l'objet de vulnérabilités. Tom Tervoort, spécialiste en sécurité de Secura, en avait déjà découvert une, moins grave cependant, qui permettait de prendre le contrôle des postes de travail mais uniquement via un vecteur d'attaque de type man-in-the-middle pour que cela fonctionne. La CVE-2020-1472 est toutefois beaucoup plus grave : « en forgeant un jeton d'authentification pour une fonctionnalité Netlogon spécifique, un attaquant peut appeler une fonction pour définir le mot de passe de l'ordinateur du contrôleur de domaine sur une valeur connue. Après cela, l'attaquant peut utiliser ce nouveau mot de passe pour prendre le contrôle du contrôleur de domaine et voler les informations d'identification d'un administrateur de domaine », prévient Secura.

Un outil de test en Python utilisant la bibliothèque Impacket

Afin de permettre aux entreprises de savoir si elles sont vulnérables à Zerologon, des codes d'exploitation ont été publiés, disponibles sur Github. Cet outil de test, basé sur un script Python utilisant la bibliothèque Impacket, est conçu pour exécuter le contournement d'authentification Netlogon. « Le script se terminera immédiatement lors de l'exécution réussie du contournement et n'effectuera aucune opération Netlogon. Lorsqu'un contrôleur de domaine est corrigé, le script de détection abandonne après l'envoi de 2000 paires d'appels RPC et conclut que la cible n'est pas vulnérable avec une chance de faux négatifs de 0,04% », précise Secura.

Commentaire