Les chercheurs ont découvert 11 vulnérabilités qualifiées de sérieuses dans VxWorks. Ce système d'exploitation en temps réel (RTOS) est extrêmement répandu, puisqu’il alimente plus de 2 milliards de dispositifs dans le monde, y compris les pare-feu et routeurs de réseaux d'entreprise, les contrôleurs industriels et les équipements médicaux. De nombreuses failles pourraient permettre à des attaquants de prendre le contrôle de périphériques à distance en envoyant simplement des paquets réseau, ce qui rend ces vulnérabilités particulièrement dangereuses. Pour bien marquer leur impact massif potentiel, les chercheurs de la société de sécurité Armis, à l’origine de la découverte, les ont surnommées URGENT/11. Les failles sont situées dans la pile TCP/IP du système d'exploitation, un composant central qui gère les communications réseau, et six d'entre elles peuvent permettre l'exécution de code à distance (Remote Code Execution ou RCE).

« URGENT/11 est une alerte très sérieuse, car ces vulnérabilités permettent aux attaquants de prendre le contrôle de dispositifs sans intervention de l'utilisateur, et même de contourner les dispositifs de sécurité périmétrique comme les pare-feux et les solutions NAT », ont déclaré les chercheurs d'Armis dans leur rapport. Ces caractéristiques dévastatrices rendent ces vulnérabilités « wormable », autrement dit, elles peuvent être utilisées pour propager des malwares dans et à l’intérieur des réseaux. Ce type d’attaque à fort potentiel ressemble à celui de la vulnérabilité EternalBlue. Il a été utilisé pour répandre le malware WannaCry ».

Les failles les plus graves constatées dans VxWorks

Wind River, l’éditeur qui a développé et assure le support du système d'exploitation VxWorks, a publié des correctifs pour ses partenaires et clients. Cependant, compte tenu de la complexité des écosystèmes et des chaînes d'approvisionnement des dispositifs intégrés, mais aussi des défis posés en général par le déploiement de correctifs sur des dispositifs spécialisés, il est probable que nombre d'entre eux resteront vulnérables pendant longtemps. Selon Armis, les dispositifs vulnérables comprennent les systèmes SCADA industriels, les contrôleurs d'ascenseurs et les contrôleurs industriels, les moniteurs de patients et les appareils d'IRM, les pare-feux, les routeurs, les modems satellite, les téléphones VOIP, les imprimantes et plus encore. Avant 2006, quand Wind River a fait l'acquisition de la pile TCP/IP vulnérable appelée IPnet, la pile était également sous licence et distribuée à d'autres fournisseurs de RTOS, si bien qu'il y a de fortes chances que les dispositifs utilisant d'autres systèmes d'exploitation en temps réel soient également vulnérables. L'analyse d'Armis a révélé que les vulnérabilités existaient sur IPnet depuis plus de 13 ans et qu’elles impactaient la plupart des versions de VxWorks depuis la version 6.5, à l'exception de la dernière version et celles destinées à la certification comme VxWorks 653 et VxWorks Cert Edition.

Les chercheurs affirment qu'il s'agit des failles les plus graves constatées dans VxWorks à ce jour, mais cela pourrait aussi s'expliquer par le fait que VxWorks n'a pas bénéficié de la même attention de la part de la communauté des chercheurs en sécurité que les systèmes d'exploitation à usage général. En 32 ans d'existence, le RTOS n'a fait l’objet que de 13 Common Vulnerabilities and Exposures ou CVE. « Dans la plupart des systèmes d'exploitation, les vulnérabilités critiques pouvant affecter les piles réseau ont été éliminées, mais il a fallu des années d’analyse minutieuse pour élucider et atténuer ces failles », ont déclaré les chercheurs d'Armis.

Fonctionnement des failles URGENT/11

Toutes les vulnérabilités n’affectent pas toutes les versions de VxWorks, mais la plupart des versions sont affectées par au moins l’une d'entre elles. Les failles d'exécution de code à distance peuvent être exploitées en envoyant simplement des paquets TCP malveillants à un dispositif vulnérable, sans modification des configurations par défaut. Les périphériques directement accessibles depuis Internet, comme les pare-feux et les routeurs, sont évidemment plus exposés et, une fois compromis, ils peuvent être utilisés comme porte d’accès aux réseaux internes pour attaquer d'autres périphériques VxWorks vulnérables. Dans la plupart des cas, une fois qu'ils gagnent l’accès à ce type de périphérique, les attaquants peuvent facilement diffuser des paquets malveillants sur l'ensemble du réseau.

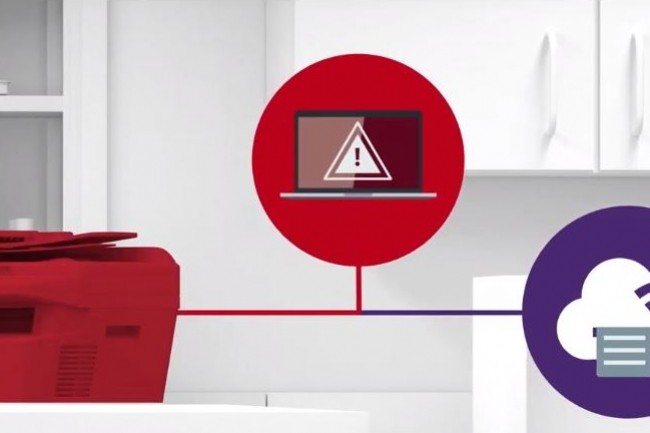

Les chercheurs d'Armis ont déclaré que même sans accès réseau interne, les attaquants peuvent toujours cibler et compromettre les périphériques VxWorks derrière les pare-feux NAT en utilisant plusieurs techniques. Par exemple, de nombreuses imprimantes et autres systèmes se connectent à des serveurs ou à des services cloud en passant par Internet. Une attaque de type man-in-the-middle permet aux pirates d'intercepter ces requêtes quand elles sortent du réseau de la victime et de renvoyer des paquets malveillants. Cette attaque peut être menée de différentes manières, y compris en piratant ou en accédant aux routeurs des FAI, en compromettant les serveurs distants auxquels se connectent les périphériques, ou en détournant les routes du Border Gateway Protocol (BGP).

Plus de 200 millions de dispositifs critiques exposés

Même si les six failles d’exécution de code à distance sont jugées critiques, les failles de déni de service ne devraient pas être moins prioritaires, compte tenu du type et du nombre de dispositifs concernés. Les temps d'arrêt imprévus d'appareils et d'équipements critiques peuvent avoir de graves conséquences. Ainsi, les attaquants pourraient utiliser ces failles pour mettre à l’arrêt les dispositifs de surveillance des patients dans un hôpital, stopper la production dans une usine de fabrication ou pire encore.

Alors que VxWorks fait tourner plus de 2 milliards d'appareils, Wind River a déclaré dans un communiqué envoyé par courriel que ces vulnérabilités n'affectaient qu' « un nombre limité d’appareils », essentiellement « des périphériques d'entreprise en bordure de réseaux connectés à Internet, comme les modems, les routeurs et les imprimantes, ainsi que certains appareils industriels et médicaux ». Cependant, les chercheurs d’Armis estiment que plus de 200 millions de dispositifs « critiques » sont vulnérables à cause de ces failles.

Wind River et Armis ont travaillé en étroite collaboration, notamment pour ce qui est de la divulgation des failles, et l’éditeur a livré des correctifs pour les versions de VxWorks affectées qu’il continue de supporter. Certains fabricants de matériel comme le fabricant de pare-feux SonicWall et le fournisseur d'imprimantes Xerox ont également publié des mises à jour pour les produits affectés par ces failles. Mais, étant donné la variété des périphériques concernés et le temps depuis lequel ces failles existent dans IPnet et VxWorks, de nombreux périphériques vulnérables ne bénéficiant plus de support sont probablement encore en service et pourraient ne jamais recevoir de correctifs. Notamment, le cycle de vie des moniteurs de surveillance des patients, des IRM et des contrôleurs industriels est beaucoup plus long que celui des imprimantes ou des pare-feux d'entreprise. Ces appareils sont également plus difficiles à mettre à jour, soit parce que le processus nécessite une intervention manuelle, soit parce que ces appareils exécutent des opérations critiques et que leurs propriétaires ne peuvent pas se permettre de les mettre hors service pour effectuer des mises à jour de firmware sans anticipation.

Isoler et réparer

Wind River recommande aux entreprises équipées de périphériques tournant avec le RTOS de VxWorks de déployer les correctifs immédiatement. Mais pour cela, elles doivent d'abord identifier les périphériques VxWorks présents sur leurs réseaux et combien d'entre eux sont vulnérables. VxWorks conseille d’isoler les périphériques vulnérables identifiés à l'aide des contrôles réseau et de surveiller leur comportement pour détecter d'éventuels signes d’intrusion, le temps de réaliser un inventaire complet et de préparer le déploiement des correctifs.

La bonne nouvelle, c’est que les attaques URGENT/11 peuvent être détectées au niveau du pare-feu. Pour l'instant, Armis n’a pas l’intention de publier de code de preuve de concept, et l’entreprise de sécurité mettra à disposition des signatures pour les systèmes de détection des intrusions. Les chercheurs d’Armis prévoient néanmoins de faire la démonstration de trois scénarios d'attaque réels contre un pare-feu SonicWall, une imprimante Xerox et un moniteur patient lors de la prochaine conférence Black Hat USA qui aura lieu du 7 au 9 août à Las Vegas.

Je me demande bien comment ils font pour découvrir des vulns, j'apprends le hacking en autodidacte a chaque fois j'entends "des chercheurs en sécurité on découvrir une faille" je me demande quel technique utilise-t-ils? Ils utilisent l'attaque par buffer overflow ? Comment ? Ça restera un mystère pour moi😔

Signaler un abus