Les attaques par déni de service sont relativement fréquentes, mais elles gagnent de plus en plus en intensité. C’est le cas d’une offensive contre-carrée par Google Cloud contre un de ses clients qui a subi le 1er juin dernier une attaque DDoS sur HTTPS. Elle a été particulièrement violente en culminant à 46 millions de requêtes pas seconde. Pour la firme, il s’agit d’un record.

En 2021, Cloudflare avait déjoué une attaque DDoS alors record qui a culminé à 17,2 millions de requêtes par seconde, avant d'arrêter une attaque légèrement plus petite (15 millions de rps) en avril 2022. En juin 2022, la même entreprise a détecté et atténué une attaque de 26 millions de requêtes par seconde qui provenait d'un petit mais puissant botnet de 5 067 appareils. Outre un volume de trafic considérablement élevé, Google a cité plusieurs autres caractéristiques notables de l'attaque. Il a identifié 5 256 IP sources de 132 pays contribuant à l'attaque, les quatre premiers pays contribuant à environ 31 % du trafic total. Emil Kiner, senio product manager chez Google Cloud a expliqué à nos confrères de CSO que ces pays sont le Brésil, l'Inde, la Russie et l'Indonésie. La répartition géographique et les types de services non sécurisés exploités correspondent à la famille d'attaques Mēris, connue pour ses campagnes DDoS record qui abusent des proxys non sécurisés pour obscurcir la véritable origine des attaques.

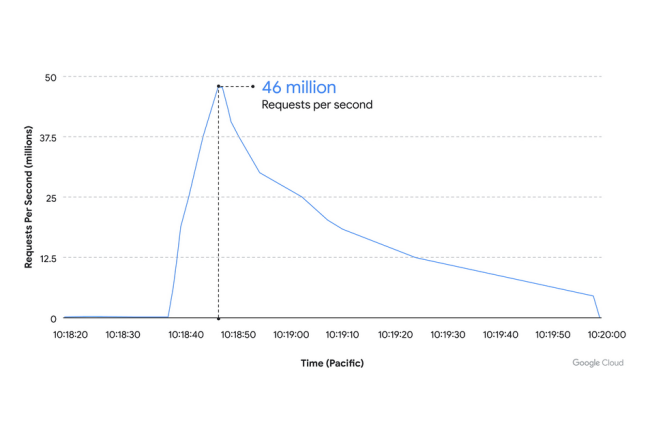

Une montée en puissance en deux minutes

Google Cloud a donné des détails dans un blog sur l’attaque contre son client. La campagne a commencé vers 9h45 (heure Pacifique) le 1er juin 2022 avec une première vague de 10 000 requêtes par seconde ciblant l’équilibreur de charge HTTPS du client. « Huit minutes plus tard, l'attaque est passée à 100 000 requêtes par seconde », indique la firme américaine. Le service anti-DDoS Cloud Armor a alors généré une alerte contenant la signature de l'attaque en évaluant le trafic et une recommandation de règle pour bloquer la signature malveillante. L'équipe de sécurité réseau du client a déployé cette règle dans sa politique de sécurité, et elle a commencé à bloquer le trafic d'attaque. « Ils ont choisi l'action 'throttle' plutôt qu'une action 'deny' pour réduire le risque d'impact sur le trafic légitime tout en limitant sévèrement la capacité d'attaque en laissant tomber la plupart du volume d'attaque à la périphérie du réseau de Google ».

« Dans les deux minutes qui ont suivi, l'attaque a commencé à monter en puissance, passant de 100 000 rps à un pic de 46 millions de rps. Comme Cloud Armor bloquait déjà le trafic d'attaque, la charge de travail cible a continué à fonctionner normalement », poursuit la firme. Elle ajoute que l’offensive a ensuite diminué en intensité pour finalement se terminer 69 minutes plus tard à 10h54. Pour Google, cette attaque illustre deux tendances : la taille des campagnes de DDoS continue de croître de manière exponentielle et les méthodes d’attaques continuent d’évoluer en exploitant des nouveaux services vulnérables à partir desquels lancer des attaques. C’est le cas notamment de nœuds Tor. « 22 % (1 169) des adresses IP sources correspondaient à des nœuds de sortie Tor, bien que le volume de requêtes provenant de ces nœuds ne représentait que 3 % du trafic de l'attaque », indique le fournisseur de cloud. Et de conclure, « même à 3 % du pic (plus de 1,3 millions de rps), notre analyse montre que les nœuds de sortie Tor peuvent envoyer une quantité importante de trafic indésirable aux applications et services web ».

Commentaire