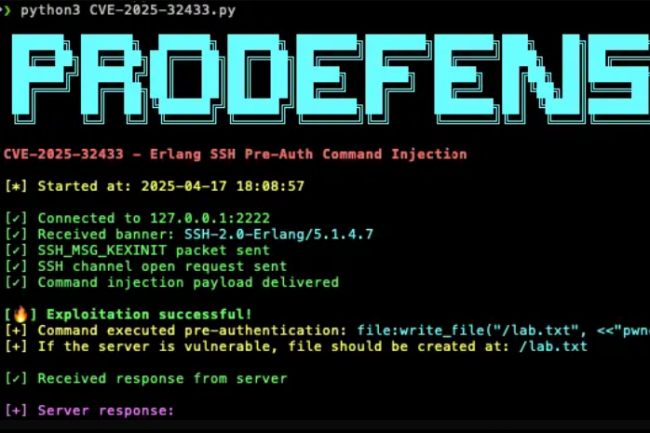

Le 16 avril, des chercheurs de l'université Ruhr de Bochum en Allemagne, Fabian Bäumer, Marcus Brinkmann, Marcel Maehren et Jörg Schwenk, ont révélé une vulnérabilité critique dans le protocole SSH Erlang/OTP. Référencée en tant que CVE-2025-32433, cette faille qui ouvre la voie à de l'exécution de code distant s'est vue attribuer un score CVSS maximal de 10. Le 17 avril, la société spécialisée en pen testing Horizon3.ai a indiqué avoir reproduit cette faille et réussi à élaborer facilement un PoC d'exploit, sans le rendre public. Jusque là rien de bien surprenant si ce n'est que dans la foulée, Matt Keeley, ingénieur en sécurité principal chez Platform Security a démontré qu'il est possible avec l'IA de créer des exploits fonctionnels de failles critiques avant même la divulgation publique de prototypes d'attaques.

Matt Keeley indique avoir utilisé quelques extraits de code Python publié dans un GIF animé d'Horizon3.ai et qu'il s'est servi de GPT-4 pour analyser la vulnérabilité, l'aider à localiser les différentes versions de code, créer un outil pour différencier le code vulnérable de celui corrigé, identifier la cause exacte de la vulnérabilité, générer un code d'exploitation, et déboguer et corriger le code jusqu'à ce qu'il fonctionne. "GPT-4 n'a pas seulement compris la description de la CVE, mais il a aussi trouvé quel commit avait introduit le correctif, l'a comparé à l'ancien code, trouvé la différence, localisé la vulnérabilité et il a même écrit une preuve de concept", a expliqué Matt Keeley dans son billet de blog."Quand cela ne fonctionnait pas il l'a débogué et l'a aussi corrigé."

Vers une explosion des exploits dopés à l'IA

"Cela soulève de sérieuses questions quant à la rapidité avec laquelle l'IA peut contribuer à la recherche de vulnérabilités, voire automatiser des pans entiers de cette recherche", a prévenu M. Keeley. "Il y a quelques années, ce processus aurait nécessité des connaissances spécialisées en Erlang et des heures de débogage manuel. Aujourd'hui, il suffit d'un après-midi avec les bons prompts." Suite à cette recherche, plusieurs experts en sécurité ont appelé à la vigilance concernant l'utilisation de l'IA à des fins malveillantes et la rapidité avec laquelle les pirates peuvent grâce à elle développer plus rapidement encore leurs exploits. Un jour seulement après la divulgation de cette faille, plusieurs chercheurs ont créé des exploits fonctionnels, Platform Security ayant par ailleurs publié sur GitHub son PoC d'exploit fonctionnel créé avec l'IA.

Les versions d'Erlang/OTP concernées par la faille CVE-2025-32433 (OTP-27.3.2 et antérieures, OTP-26.2.5.10 et antérieures, OTP-25.3.2.19 et antérieures) ont été corrigées dans des versions plus récentes. Les entreprises utilisant des serveurs SSH Erlang/OTP doivent mettre à jour dès que possible vers les versions OTP-27.3.3, OTP-26.2.5.11, ou OTP-25.3.2.20.

Commentaire