Pour Eugène Kaspersky, le temps est venu de révéler quelques informations sur son dernier projet en date, un OS ultra-sécurisé à destination de l'industrie. "Quelques rumeurs à propos de ce projet ont déjà filtré sur Internet et je suppose qu'il est temps de lever un minimum le voile sur notre projet secret et de vous en faire savoir un peu plus sur ce qui se passe réellement", a déclaré le patron de la firme dans un billet de blog. Dans un monde où les attaques contre les infrastructures des pays se font de plus en plus fréquentes, le système d'exploitation aura pour mission de protéger les systèmes industriels complexes devenus la cible d'une grande variété d'attaques d'envergure élaborées telles que Stuxnet, Duqu, Flame ou encore Gauss. Les gouvernements craignent également que les systèmes qui maintiennent en fonctionnement des infrastructures essentielles puissent être compromis.

Des systèmes critiques à la merci des terroristes

Le secrétaire américain à la Défense, Leon Panetta, a d'ailleurs déclaré la semaine dernière lors d'une réunion des dirigeants d'entreprises pour la sécurité nationale (BENS) à New York que des pays agresseurs ou des groupes extrémistes pourraient utiliser des outils informatiques pour faire dérailler des trains de voyageurs et même éventuellement des convois chargés de produits chimiques mortels. "Ils pourraient tout aussi bien contaminer l'approvisionnement en eau dans les grandes villes ou couper le réseau électrique dans de grandes parties du pays", a-t-il ajouté. Jusqu'à présent, la principale priorité lors de la conception de systèmes d'exploitation industriels était son bon fonctionnement en toute circonstance et non son intégrité. "Très souvent, cela conduit à un système de contrôle industriel (ICS) souvent pas mis à jour pour s'assurer qu'il reste en marche" déclare Kaspersky. "Les fabricants de logiciels spécialisés ne se sont pas non plus intéressés à l'analyse constante du code source pour colmater les brèches et ne répondent généralement qu'après un exploit trouvé et exposé sur l'Internet", a-t-il ajouté.

Une alternative pleinement réalisable

La plupart des systèmes de contrôle automatisés n'ont pas été créés avec la sécurité comme ligne de mire. C'est la raison pour laquelle la plupart des protocoles utilisés pour l'échange de l'information utilisée dans les systèmes Scada (Supervisory Control and Data Acquisition) et API (automates programmables industriels) ne nécessitent pas d'identification ou d'autorisation particulière pour tous les utilisateurs. "La vulnérabilité des logiciels de contrôle, des contrôleurs programmés et des réseaux de communication industriels amène les exploitants de systèmes industriels et d'infrastructures à une incapacité de recevoir les informations sur le fonctionnement global du système" affirme Kaspersky. Bien qu'idéalement tous les logiciels ICS auraient besoin d'être réécrits en intégrant toutes les technologies de sécurité disponibles et en tenant compte des nouvelles réalités en termes de cyberattaques, l'effort coûteux ne serait malgré tout, selon Kaspersky, pas en mesure de garantir le fonctionnement stable du système. L'alternative proposée, décrite comme "pleinement réalisable", serait donc bel et bien un système d'exploitation sécurisé sur lequel les logiciels ICS pourraient être installés et qui pourrait être intégré dans une infrastructure déjà existante. Ce dernier permettrait de contrôler les systèmes et de garantir la réception de rapports de données fiables sur le fonctionnement des systèmes. Actuellement, la plupart des serveurs Scada sont en effet gérés par les serveurs sous Linux ou Windows.

Tout écrire à partir de zéro pour garantir la sécurité du noyau

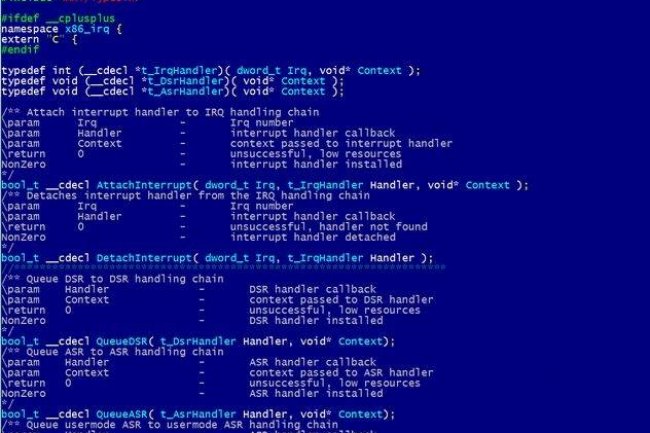

Kaspersky Lab, qui prévoit de concevoir le système d'exploitation en collaboration avec des fournisseurs et des utilisateurs de systèmes de contrôle industriel, a pour objectif de partir de zéro en proposant un code entièrement nouveau. "Pour être entièrement sécurisé, le noyau doit être entièrement vérifié pour ne permettre aucune vulnérabilité ou double usage du code. Le noyau doit également contenir un minimum de code très strict, ce qui signifie que la quantité maximale possible du code, y compris les pilotes, doit être contrôlée par le noyau et être exécutée avec des droits d'accès de bas niveau", selon le Lab de Kaspersky. "Nous ne pouvons révéler de plus amples détails sur le projet à cause de la confidentialité d'une telle coopération. Nous ne voulons pas parler de certaines choses de peur que les concurrents ne sautent sur nos idées et s'inspirent de notre savoir-faire", précisait la firme sur son blog.

Kaspersky met au point un OS sécurisé pour le contrôle industriel

0

Réaction

La firme de sécurité Kaspersky Lab met fin à la rumeur et confirme le développement d'un OS sécurisé pour les systèmes d'information utilisés dans l'industrie.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire