Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

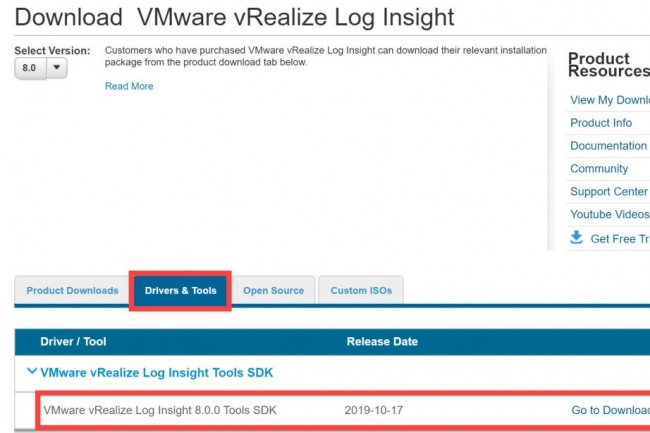

Les quatre vulnérabilités trouvées par les chercheurs dans vRealize Log Insight étaient relativement peu menaçantes en soi, mais utilisées ensemble, elles peuvent conduire à une compromission importante.

Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire