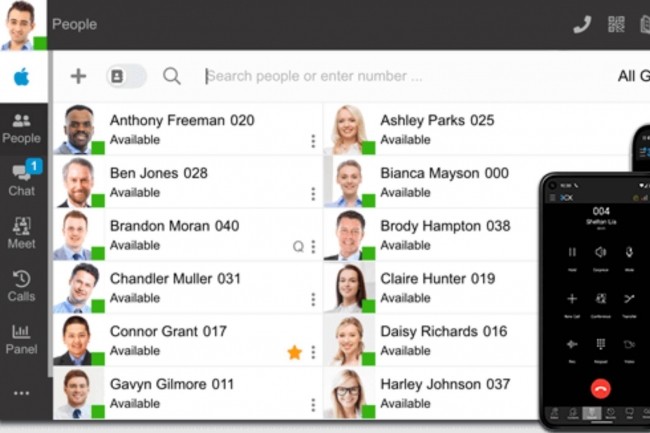

Plusieurs versions légitimes des applications de VoIP 3CX DesktopApp Electron ont été compromises et sont activement exploitées. Les versions 18.12.407 et 18.12.416 3CX DesktopApp Electron pour Windows sont concernées ainsi que les 18.11.1213, 18.12.402, 18.12.407 et 18.12.416 pour macOS. « Le problème semble être l'une des bibliothèques groupées que nous avons compilées dans l'application Windows Electron via Github », a expliqué 3CX dans une alerte de sécurité. Les entreprises concernées doivent dès que possible désinstaller les versions concernées de 3CX DesktopApp et effectuer des scans/audit de sécurité approfondis. L'éditeur a indiqué qu'il cherchait à publier une version mise à jour de son client Windows dès que possible et qu'en attendant son client web (PWA) pouvait être utilisé comme alternative. Un billet de blog de la filiale française du groupe précise par ailleurs que les clients de l'offre 3CX hébergé/Startup ne sont pas touchés, ces derniers ayant bénéficié automatiquement des dernières mises à jour correctives.

Cette compromission de type supply chain - à l'instar de celle qui a frappée SolarWinds - ouvre la voie à un attaquant pour du déploiement à distance de logiciels malveillants via l'application infectée. 3CX développe des solutions VoIP IPBX présentes chez plus de 600 000 entreprises dans le monde et utilisées par plus de 12 millions de personnes chez Air France, BMW, Coca-Cola, Ikea, Mercedes-Benz, McDonald's, Toyota ou encore les services de santé (NHS) britannique. « L'activité malveillante comprend le déploiement de charges utiles de deuxième niveau et, dans un petit nombre de cas, la capacité à prendre le contrôle à distance du clavier de l'utilisateur », a prévenu CrowdStrike qui fait partie des nombreus éditeurs à avoir repéré ce vecteur d'attaque. « L'activité post-exploitation la plus courante observée à ce jour est la création d'un shell de commande dynamique », a indiqué de son côté Sophos.

Des soupçons sur la Corée du Nord

CrowdStrike soupçonne un groupe soutenu par l'État nord-coréen et connu sous le nom de Labyrinth Collima d'être à l'origine de cette attaque, mais les chercheurs de Sophos sont plus réservés concernant cette attribution. L'activité de Labyrinth Collima est connue pour être liée notamment à d'autres cybergangs comme Lazarus Group.

Cette attaque supply chain surnommée « SmoothOperator » par SentinelOne, commence lorsque le programme d'installation MSI est téléchargé depuis le site Web de 3CX ou qu'une mise à jour est poussée vers une application de bureau déjà installée. Lorsque le MSI ou la mise à jour est installé, il extrait selon notre confrère Bleeping Computer les fichiers DLL malveillants ffmpeg.dll et d3dcompiler_47.dll, qui sont utilisés pour réaliser l'étape suivante de l'attaque. Sophos indique que l'exécutable 3CXDesktopApp.exe n'est pas malveillant, mais que la DLL malveillante ffmpeg.dll sera chargée de manière latérale et utilisée pour extraire et décrypter une charge utile chiffrée à partir de d3dcompiler_47.dll. Ce shellcode décrypté de d3dcompiler_47.dll sera exécuté pour télécharger des fichiers d'icônes hébergés sur GitHub qui contiennent des chaînes encodées Base64 ajoutées à la fin de l'image.

SentinelOne précise que le logiciel malveillant utilise ces chaînes Base64 pour télécharger une charge utile finale sur les terminaux compromis pour lister des informations systèmes et aspirer des données et des informations d'identification stockées dans les profils d'utilisateurs de Chrome, Edge, Brave et Firefox. « À l'heure actuelle, nous ne pouvons pas confirmer que le programme d'installation pour Mac est également porteur d'un trojan. Notre enquête en cours porte sur d'autres applications comme l'extension Chrome qui pourrait également être utilisée pour organiser des attaques », a déclaré SentinelOne. Pour l'aider dans ses investigations, 3CX a annoncé travailler avec les équipes cybersécurité de Mandiant (Google).

3CX est encore dans la tourmante ...

Signaler un abusCe jour (2024-06-10), leur site internet et leur infrastructure ne répondent plus ... résultat chez nous client : plus aucun poste ne peut se connecter au serveur, ni passer ou revevoir des appels.

L'infrastructure 3CX ne fait plus le lien des requêtes de connexion des postes téléphonique VoIP et applications VoIP depuis environ 17h50.

Soit bientôt une heure d'interruption de service au moment de ce commentaire.