En matière de cyberpiratage, les groupes chinois ont un coup d'avance. Le fournisseur de solutions de sécurité Checkpoint a en effet exposé dans un récent rapport qu'un exploit zero-day qui aurait été développé par la NSA et les hackers d'Equation a été cloné et utilisé par des pirates du gouvernement chinois sur les systèmes Windows plusieurs années avant sa divulgation. « Par souci de concision, nous avons surnommé l’exploit d’APT31 « Jian ». Au cours de cette enquête, nos chercheurs ont réussi à démêler l'histoire cachée derrière « Jian », qui se traduit par une épée droite à double tranchant utilisée en Chine. L'exploit « Jian » était auparavant attribué à APT31, et nous avons maintenant découvert ses véritables origines », a annoncé CheckPoint.

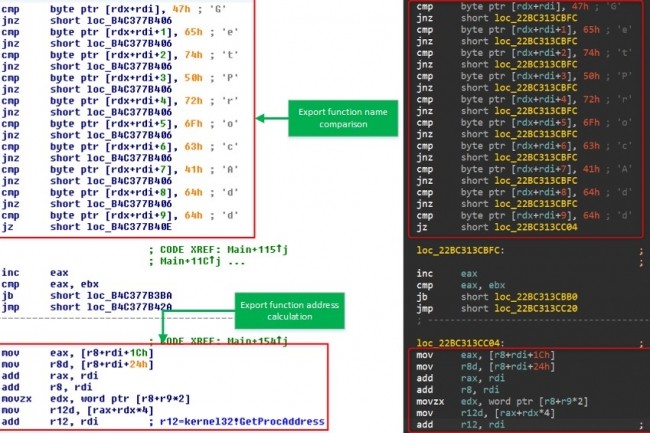

L'équipe de chercheurs de CheckPoint est ainsi parvenue à montrer que l'exploit de la faille CVE-2017-0005 relative à Windows LPE (Local-Privilege-Escalation) attribuée à un cybergang chinois APT31, a été répliquée sur la base d'un précédent exploit de faille par Equation Group. L'exploit utilise par ailleurs un packer multi-étapes, qui semble identique à celui que l'on retrouve dans la dernière vulnérabilité CVE 2019-0803 corrigée en avril 2019 par Microsoft.

Pas de preuve de lien entre ShadowBrokers et la Chine

En 2013, le groupe de hackers Equation dépendant de la NSA avait ainsi développé un jeu d'exploits incluant EpMe permettant de l'escalade de privilèges via une faille Windows pour de la prise de contrôle système. L'existence de ce jeu d'exploits avait été ensuite révélé en 2017 par le groupe de hackers Shadow Brokers. Entre temps (2014-2015), le cybergang chinois APT31, alias Zirconium, a développé Jian, clone de EpMe.

« Bien que nous ne montrions aucune preuve concluante de l'existence d'un lien entre la Chine et les ShadowBrokers, nous montrons des preuves concluantes que ce groupe chinois avait en sa possession un outil qui a été fabriqué par Equation Group, et pas seulement qu'il avait cet outil, mais ils l'ont également réutilisé et utilisé, probablement pour attaquer de nombreuses cibles, y compris des cibles américaines », a fait savoir Yaniv Balmas, responsable de la cyber-recherche chez Check Point.

Commentaire