«L'Air Force Life Cycle Management Center (AFLCMC) cherche des projets sur les questions relatives aux opérations de renseignements (IO) et spécialisés dans les opérations de guerre dans le cyberespace (CWO). Ces projets seront pris en charge par l'AFLCMC/HNJG Program Office », indique l'appel d'offres public lancé le 22 août par l'armée de l'air américaine. «L'objectif de l'AFLCMC/HNJG est de développer des capacités d'attaques dans le cyberespace pour appuyer les opérations de cyberguerre menées par l'US Air Force ».

Les technologies et les projets recherchés sont destinés à « perturber, dégrader, détruire, entamer les capacités de l'adversaire et l'empêcher de tirer avantage du cyberespace », plus des technologies susceptibles de « réduire ses capacités d'attaque en cas de conflit ». Ces technologies concernent la cartographie des réseaux data et voix, l'accès à l'information de l'adversaire, de ses réseaux, de ses systèmes, la manipulation des données ou la capacité à mener des attaques par déni de service contre ses ressources dans le cyberespace, ses systèmes d'exploitation et ses périphériques réseaux actuels et futurs. La soumission des projets n'est que la première étape d'un processus qui peut déboucher sur des contrats pouvant atteindre la somme de 10 millions de dollars pour la réalisation de prototypes.

Un appel d'offres inhabituel

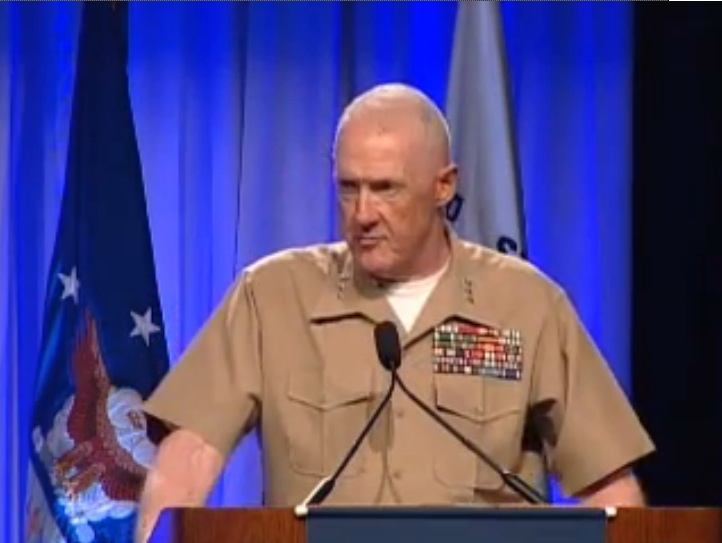

Ce genre d'appel d'offres public dans le domaine des cyberattaques est un peu inhabituel, d'autant que, ces dernières années, le gouvernement américain s'est surtout limité à évoquer le développement de capacités de cyberdéfense. Mais, ces derniers mois, le débat sur l'usage d'armes dans le cyberespace a souvent occupé le devant de la scène. Il y a deux semaines, le lieutenant-général de l'US Marine Corps, Richard Mills, a ouvertement admis avoir mené « avec succès » des cyberattaques en Afghanistan en 2010. « Je peux vous dire que, dans mes fonctions de commandement en Afghanistan pendant l'année 2010, j'ai pu mener des cyberattaques contre mon adversaire et celles-ci ont eu un impact très positif », a déclaré Richard Mills dans un discours prononcé le 15 août à Baltimore pendant la conférence TechNet Land Forces East. « J'ai pu m'introduire dans ses réseaux, infecter son serveur de commandement et de contrôle, et me défendre contre ses tentatives d'incursions presque constantes à l'intérieur de nos réseaux, et qui visaient à affecter nos activités », a déclaré le lieutenant-général.

Le lieutenant-général Richard Mills à Baltimore le 15 aout dernier.

Ce dernier a également révélé que l'US Marine Corps était en train de créer une unité spécialisée, comportant des analystes du renseignement, des collecteurs d'informations, capable de planifier des cyberoperations offensives. Cette unité est destinée à être déployée « au moment opportun, à l'endroit approprié. Son rôle sera de fournir au commandant qui se trouve sur le front un accès complet au cyberespace ». Le mois dernier, le directeur général de la National Security Agency (NSA), Keith B. Alexander, qui dirige également l'US Cyber Command, a fait une apparition exceptionnelle et remarquée à la conférence Defcon au cours de laquelle il a encouragé les pirates à rejoindre la NSA et d'autres agences gouvernementales. Au mois de juin, le New York Times a rapporté, sur la base de sources anonymes proches du dossier dans l'administration Obama, que les États-Unis et Israël avaient développé le malware Stuxnet dans le cadre d'une opération secrète pour retarder les opérations menées par de l'Iran dans sa course au nucléaire.

L'US Air Force veut améliorer ses capacités en cyberattaque

0

Réaction

L'US Air Force recherche ouvertement des technologies lui permettant d'améliorer sa capacité à mener des cyberattaques et à collecter des informations dans des opérations de cyberguerre.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire