Ce n’était qu’une question de jours pour voir la faille React2Shell exploitée par des groupes de cybercriminels. Des chercheurs de Greynoise ont observé « des tentatives d’exploitation opportunistes et largement automatisées » visant à tirer profit de la vulnérabilité de désérialisation non sécurisée de React Server Components (RSC). Le rapport ajoute que les premières attaques se concentrent sur ce problème, « mais nous avons déjà détecté une intégration progressive de cette CVE à Mirai et à d'autres kits d'exploitation de botnets ». Les premières tentatives d’accès se servent d’un code de PoC divulgué publiquement. Les charges utiles de la première étape effectuent des tests de preuve d'exécution (par exemple, des calculs PowerShell) pour des attaques distantes (RCE) à moindre coût, et utilisent des modules de téléchargement et d'exécution PowerShell préprogrammés. Une seconde étape s’appuie ensuite sur une charge utile qui utilise la réflexion pour du contournement AMSI standard, en définissant sur "true" la classe "System.Management.Automation.AmsiUtils.amsiInitFailed".

L'équipe de recherche en sécurité de JFrog a également signalé la découverte d'un PoC fonctionnel pour exécuter du code distant. Ce n'est pas la seule : d'autres ont également signalé la présence de fausses preuves de concept contenant du code malveillant sur GitHub. « Les équipes de sécurité doivent vérifier les sources avant de tester ces prototypes », prévient JFrog. Amitai Cohen, responsable du renseignement sur les vecteurs d'attaque chez Wiz, a également déclaré avoir constaté la publication de code de test et des tentatives d'exploitation actives. « Nos équipes de sécurité ont détecté ces tentatives dans les environnements clients, notamment des déploiements de malware de cryptojacking et des tentatives de vol d'identifiants cloud sur des machines compromises », a-t-il indiqué dans un courriel. Le rapport de Greynoise fait suite à celui du chercheur néo-zélandais Lachlan Davidson, qui a découvert la faille et constaté qu’un prototype a commencé à circuler environ 30 heures après leur révélation par l'équipe de maintenance de React. Par ailleurs, Amazon a indiqué que ses équipes de veille sur les menaces ont observé des tentatives d'exploitation actives de la part de plusieurs groupes de cybercriminels liés à la Chine, notamment Earth Lamia et Jackpot Panda.

Un score de gravité de 10

Maintenue par Meta, React est une bibliothèque open source permettant de créer des interfaces d'application. Plusieurs frameworks s'appuient sur cette technologie, Next.js étant très populaire auprès des développeurs. L'exploitation de la vulnérabilité de RCS peut donc se propager à ces frameworks. La vulnérabilité critique de React Server Components (RCS) présente un score CVSS maximal de 10. Elle affecte les versions 19.x de React et les versions 15.x et 16.x de Next.js lors de l'utilisation d'App Router. Si elle est exploitée, la faille, référencée CVE-2025-55182 pour React RCS et CVE-2025-66478 pour le framework Next.js, ouvre aussi la voie à des attaques RCE.

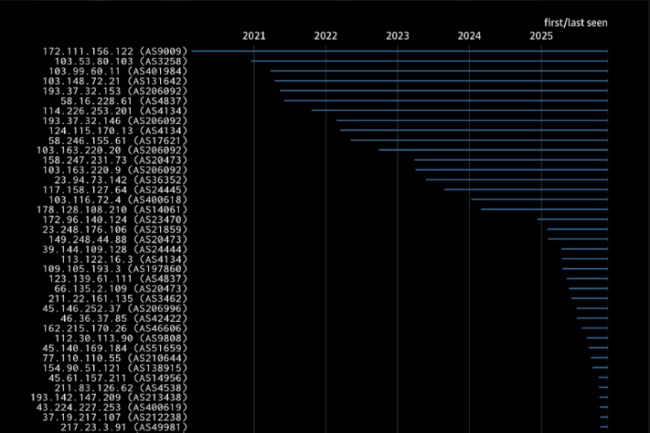

Le problème réside précisément dans le protocole Flight de RCS, utilisé pour les communications avec les clients tels que les navigateurs. Selon Greynoise, RCS constitue une cible de grande valeur car il se situe en amont de la logique applicative qui s'exécute souvent avec des privilèges de production. « Grâce à des services comme BuiltWith/Wappalyzer, les services exposés sont faciles à trouver et à exploiter à grande échelle », a averti Greynoise. De son côté, Lachlan Davidson relativise en soulignant que les protections initiales proposées par certains fournisseurs de sécurité applicative se concentrent sur l’exécution et ne se limitent pas aux règles du WAF. Cela signifie que de nombreux clients possédant des versions théoriquement vulnérables restent protégés, a-t-il écrit. Cela n’empêche pas les cybercriminels de tenter leur chance avec insistance. Amazon a détecté dans son honeypot un groupe non identifié et associé à l’adresse IP 183[.]6.80.214 qui a passé une heure à mener des attaques. Celles-ci comprenaient 116 requêtes au total dirigées vers une cible sur une période de 52 minutes, des tentatives d'insertion de plusieurs charges utiles d'exploitation, des tentatives d'exécution de commandes Linux, des essais d'écriture de fichiers dans /tmp/pwned.txt et de lecture de /etcpasswd. « Ce comportement démontre que les acteurs malveillants ne se contentent pas d'exécuter des analyses automatisées », a déclaré Amazon, « mais qu'ils déboguent et perfectionnent activement leurs techniques d'exploitation sur des cibles réelles. »

Commentaire