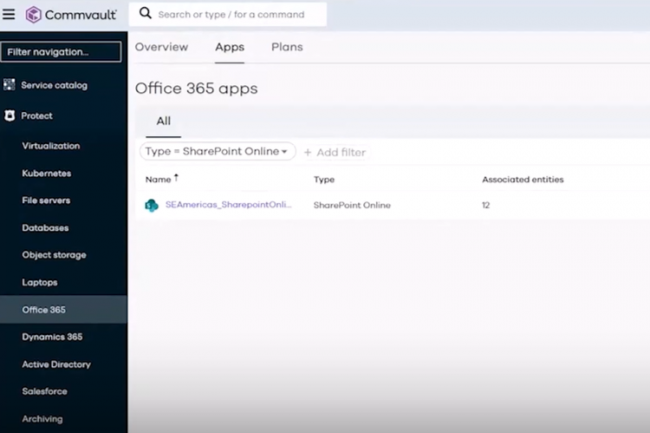

Régulièrement, la CISA lance des avertissement sur des failles exploitées. Selon un avis de l'agence de cybersécurité américaine, des acteurs malveillants pourraient avoir accédé à des secrets de clients à partir de la solution de sauvegarde Metallic Microsoft 365 de Commvault hébergée dans Azure. L'accès non autorisé à ces secrets a été réalisé grâce à un exploit zero day. En février, Microsoft a averti Commvault de l'existence d'une grave faille non spécifiée (répertoriée en tant que CVE-2025-3928) affectant sa solution Web Server. Par ailleurs, un acteur bénéficiant d'un soutien étatique l'exploitait activement pour accéder aux environnements Azure. Thomas Richards, directeur de la pratique de sécurité des infrastructures chez Black Duck, a déclaré que les flux SaaS sont intrinsèquement vulnérables. « Si les solutions SaaS déchargent les entreprises des tâches administratives liées à l'hébergement et à l'infrastructure, le revers de la médaille est que les sociétés n'ont aucun moyen de sécuriser ou de contrôler ces environnements », a-t-il déclaré. « Lorsque Commvault a été compromis, les victimes n'étaient même pas conscientes de l'existence d'une faille. »

Une CVE-2023-3928 sévère

Dans son avis, la CISA indique qu'elle soupçonne l'exploitation de CVE-2025-3928 de faire partie d'une campagne plus large visant les applications SaaS avec des paramètres par défaut et des autorisations de haut niveau. Commentant la note de la CISA, James Maude, Field CTO chez BeyondTrust, a déclaré : « Cela met en évidence les risques liés au fait de permettre à des tiers d'accéder de manière privilégiée à votre environnement, leur violation devenant votre violation [...] Alors que de nombreuses entreprises disposent de contrôles solides pour émettre et gérer l'accès aux comptes humains utilisés par les entrepreneurs et les tiers, l'histoire est souvent très différente lorsqu'il s'agit d'identités non humaines et de secrets qui permettent des interactions machine-machine. » D'après l'enquête de Commvault, les acteurs étatiques ont obtenu, par le biais d'un abus zero-day de CVE-2025-3928, un sous-ensemble d'identifiants d'applications que certains clients de Commvault utilisaient pour authentifier leurs environnements M365.

La faille de haute sévérité (CVSS 8.7/10) affectant Commvault Web Server donnait aux pirates la capacité de créer et d'exécuter des webshells dans des environnements compromis. Le 28 avril 2025, la CISA a ajouté les trois vulnérabilités à son catalogue des vulnérabilités exploitées connues (KEV), donnant aux agences du FCEB [federal vivilian executive branch] jusqu'au 19 mai 2025 pour corriger leurs systèmes dans le cadre de la directive visant à remédier aux vulnérabilités dangereuses dans les agences civiles. L'entreprise a corrigé la faille rapidement après avoir été signalée par Microsoft en février. Les correctifs ont été déployés dans les versions 11.36.46, 11.32.89, 11.28.141 et 11.20.217 de Commvault.

La CISA demande l'application des correctifs

La CISA a recommandé aux entreprises d'appliquer immédiatement les correctifs ainsi que d'autres mesures d'atténuation, notamment la surveillance et l'examen des journaux d'audit de Microsoft Entra (ex Azure AD), de l'ouverture de session Entra et des journaux d'audit unifiés, la mise en œuvre d'une politique d'accès conditionnel pour limiter l'authentification au sein des applications à locataire unique, et la rotation des secrets d'application et des informations d'identification sur les applications Commvault Metallic. Omri Weinberg, CEO de DoControl, associe cet incident à une tendance plus large. « Les attaquants passent d'attaques basées sur les points d'extrémité et le réseau à l'exploitation d'environnements SaaS sur-autorisés et d'applications cloud mal configurées », a déclaré le dirigeant. Il ajoute,« les équipes de sécurité doivent traiter les SaaS avec la même rigueur que l'infrastructure traditionnelle, en commençant par une solide gouvernance des accès, une surveillance continue des intégrations d'applications tierces et une limitation du rayon d'action grâce à un accès à moindre privilège. »

L'enquête interne n'a pas révélé d'accès non autorisé aux données de sauvegarde des clients que Commvault stocke et protège, a déclaré l'entreprise dans un communiqué début mai, ajoutant qu'elle ne s'attendait à aucun impact matériel sur les opérations commerciales de Commvault ou sur sa capacité à fournir des produits et des services.

Commentaire