La segmentation du réseau est une pratique exemplaire en matière de sécurité depuis des décennies, mais pour de nombreuses raisons, tous les déploiements n'ont pas pleinement adopté l'approche de la microsegmentation. Avec des attaques par rançongiciels de plus en plus sophistiquées et des cyberassureurs qui accordent une attention accrue à l'architecture réseau, la microsegmentation passe du statut d'option intéressante à celui d'impératif commercial. Une dernière étude d'Akamai s'est penchée sur la manière dont les entreprises abordent son adoption, les défis liés à sa mise en œuvre et les avantages concrets qu'elles en tirent. Les résultats font ressortir un écart important entre la sensibilisation et la mise en œuvre, mais montrent également des incitations financières et opérationnelles claires pour les équipes réseau disposées à effectuer la transition.

Les principales conclusions de cette étude pour laquelle 1 200 responsables de la sécurité et IT à travers le monde ont été interrogés sont les suivantes :

- 35 % des entreprises ont mis en œuvre la microsegmentation dans leur environnement réseau, alors que 90 % ont adopté une forme de segmentation ;

- Les entreprises dont le chiffre d'affaires dépasse 1 Md$ ont vu le temps de confinement des ransomwares réduit de 33 % après avoir mis en œuvre la microsegmentation ;

- 60 % des entreprises ont bénéficié de primes d'assurance moins élevées grâce à la maturité de leur segmentation ;

- 75 % des assureurs évaluent désormais la posture de segmentation lors de la souscription ;

- Les principaux obstacles à l’adoption demeurent la complexité du réseau (44 %), les lacunes en matière de visibilité (39 %) et la résistance opérationnelle (32 %) ;

- La moitié des entreprises qui n'ont pas encore adopté la microsegmentation prévoient de le faire dans les deux ans, tandis que 68 % des utilisateurs actuels envisagent d'augmenter leurs investissements.

« Je pense que la plus grande surprise dans ces données est l'efficacité de la microsegmentation lorsqu'elle est utilisée comme outil pour contenir les violations », a fait savoir à Network World Garrett Weber, field directeur technique pour la sécurité d'entreprise chez Akamai. « Nous considérons souvent la segmentation comme une solution à configurer une fois pour toutes, mais la microsegmentation, qui place les points de contrôle au niveau des charges de travail elles-mêmes, offre aux entreprises la possibilité de contenir rapidement les violations. »

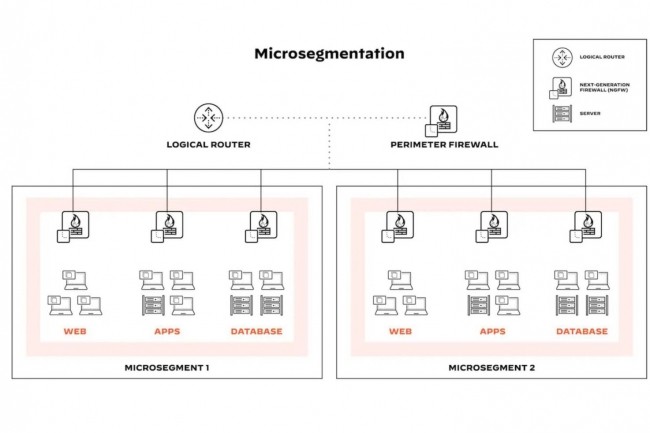

Pourquoi la segmentation traditionnelle ne suffit pas

La microsegmentation applique des politiques de sécurité au niveau de chaque charge de travail ou application plutôt qu'au niveau du périmètre réseau ou entre de grandes zones réseau. M. Weber a mis au défi les administrateurs réseau qui estiment que leur segmentation nord-sud actuelle est adéquate. « Je les mettrais au défi d'essayer réellement d'évaluer et de comprendre la capacité des attaquants à se déplacer latéralement au sein des segments qu'ils ont créés », a-t-il déclaré. « Ils trouveront sans aucun doute un chemin à partir d'un serveur web, d'un terminal IoT ou d'un système vulnérable qui permettra à un attaquant de se déplacer latéralement et d'accéder à des informations sensibles au sein de l'environnement. » Les données corroborent cette évaluation. Les entreprises qui ont mis en œuvre la microsegmentation ont signalé de multiples avantages au-delà de la limitation des ransomwares. Il s'agit notamment de la protection des actifs critiques (74 %), d'une réponse plus rapide aux incidents (56 %) et d'une protection contre les menaces internes (57 %).

Mythes et idées reçues sur la microsegmentation

Le rapport détaille plusieurs raisons pour lesquelles les entreprises n'ont pas correctement déployé la microsegmentation. La complexité du réseau arrive en tête des obstacles à la mise en œuvre (44 %), mais M. Weber remet en question la légitimité de cet obstacle. « De nombreuses entreprises estiment que leur réseau est trop complexe pour la microsegmentation, mais lorsque nous examinons leur infrastructure et la manière dont les applications sont développées et déployées, nous constatons généralement que les solutions de microsegmentation sont mieux adaptées aux réseaux complexes que les approches de segmentation traditionnelles », explique M. Weber. « On pense souvent à tort que les solutions de microsegmentation dépendent d'une plateforme de virtualisation ou ne peuvent pas prendre en charge divers déploiements cloud ou Kubernetes, mais les solutions de microsegmentation modernes sont conçues pour simplifier la segmentation du réseau dans des environnements complexes. » Une autre idée fausse courante est que la mise en œuvre de telles solutions aura un impact sur les performances des applications et pourrait entraîner des pannes en raison d'une mauvaise création de politiques. « Les solutions de microsegmentation modernes sont conçues pour minimiser les impacts sur les performances et fournir les workflows et les expériences utilisateur appropriés pour mettre en œuvre en toute sécurité des politiques de sécurité à grande échelle », explique M. Weber.

Des bénéfices pour les usages métiers

L'assurance cyber est apparue comme un facteur inattendu favorisant l'adoption de la microsegmentation. Le rapport indique que 85 % des sociétés qui l’utilisent trouvent les rapports d'audit plus faciles à réaliser. Parmi celles-ci, 33 % ont déclaré avoir réduit les coûts liés à l'attestation et à l'assurance. Plus important encore, 74 % estiment qu'une segmentation plus forte augmente les chances d'obtenir l'approbation d'une demande d'indemnisation. Pour les équipes réseau ayant du mal à justifier l'investissement auprès de la direction, l'angle de l'assurance peut offrir des avantages financiers concrets : 60 % des répondants ont déclaré avoir bénéficié de réductions de primes grâce à l'amélioration de leur posture de segmentation. Au-delà des économies réalisées sur les assurances et d'une réponse plus rapide aux ransomwares, M. Weber recommande aux administrateurs réseau de suivre plusieurs indicateurs de performance opérationnelle afin de démontrer la valeur ajoutée continue. La réduction de la surface d'attaque des applications ou des environnements critiques peut fournir une mesure claire de la posture de sécurité. Les équipes doivent également surveiller les ports et les services couramment utilisés à des fins malveillantes, tels que SSH et Remote Desktop. L'objectif est de suivre la part de ce trafic qui est analysée et contrôlée par la politique. Pour les entreprises qui intègrent la microsegmentation dans leurs playbooks SOC, le temps nécessaire à l'identification et au confinement des violations peut offrir une mesure directe de l'amélioration de la réponse aux incidents.

L'IA comme facilitateur d’adoption

En 2025, aucune conversation technologique ne peut être complète sans mentionner l'IA. Pour sa part, Akamai investit dans ce domaine afin d'améliorer l'expérience utilisateur grâce à la microsegmentation. M. Weber a souligné trois domaines spécifiques dans lesquels elle améliore l'expérience en la matière. Premièrement, l'IA peut identifier et étiqueter automatiquement les charges de travail. Pour ce faire, elle analyse les modèles de trafic, les processus en cours d'exécution et d'autres points de données. Cela élimine le travail de classification manuelle. Deuxièmement, l'IA aide à recommander des politiques de sécurité plus rapidement et avec plus de précision que la plupart des administrateurs réseau et des propriétaires d'applications ne peuvent le faire manuellement. Cette capacité aide les organisations à mettre en œuvre des politiques à grande échelle. Troisièmement, le traitement du langage naturel par les assistants IA aide les utilisateurs à exploiter et à comprendre la quantité importante de données collectées par les solutions de microsegmentation. Cela fonctionne quel que soit leur niveau d'expérience avec la plateforme.

Des étapes de mise en œuvre

Selon l'enquête, 50 % des entreprises n’ayant pas encore adopté la microsegmentation prévoient de la mettre en œuvre d’ici deux ans. Pour celles qui souhaitent l’implémenter efficacement, le rapport présente quatre étapes clés :

- S’appuyer sur une visibilité approfondie et continue en cartographiant les charges de travail, les applications et les modèles de trafic en temps réel afin de mettre en évidence les dépendances et les risques avant de concevoir des politiques ;

- Concevoir des politiques au niveau de la charge de travail en appliquant des contrôles précis qui limitent les mouvements latéraux et appliquent les principes du zero trust dans les environnements hybrides et cloud ;

- Simplifier le déploiement grâce à une architecture évolutive en adoptant des solutions intégrant la segmentation dans l'infrastructure existante sans nécessiter une refonte complète du réseau ;

- Renforcer la gouvernance et l'automatisation en alignant la segmentation sur les opérations de sécurité et les objectifs de conformité, en utilisant l'automatisation pour soutenir l'application et accélérer la maturité.

Commentaire