Un chercheur en sécurité belge travaillant chez IronPeak prétend avoir trouvé une méthode pour pirater la puce de sécurité T2 des récents Mac Intel en combinant des exploits développés pour pirater les anciens téléphones. Apple n'a pas fait de commentaire. D’après le chercheur, la puce T2 étant basée sur l'ancien processeur Apple de la série A10, il est possible d'utiliser deux outils de jailbreak (Checkm8 et Blackbird) pour modifier son comportement, ou même installer un malware sur la puce. Ce n'est pas un hack facile : non seulement l’attaquant doit avoir un accès local au Mac, mais il doit aussi se connecter au terminal cible à l'aide d'un câble USB-C de « débogage » non standard et exécuter une version d'un logiciel de « jailbreaking » au démarrage de la machine. Il est également important de noter que tous les Macs ne sont pas exposés à cette prétendue attaque. Les Mas tournant sur le silicium d’Apple ne seraient pas concernés, et ceux qui exécutent des itérations plus récentes de la puce ne sont pas impactés. Enfin, si vous utilisez FileVault pour chiffrer votre Mac, les attaquants n'auront pas accès aux données qu'il contient, même s'ils peuvent essayer d'installer des logiciels malveillants.

Explications sur le hack

D’après le message du chercheur en sécurité, le hack peut fonctionner parce que :

- Il utilise une interface de débogage qu'Apple a maintenu sur la puce T2, ce qui permet d'utiliser le mode DFU (Device Firmware Update) sans authentification ;

- Il est possible d'utiliser ces outils pour « créer un câble USB-C qui peut automatiquement exploiter le périphérique macOS au démarrage » ;

- L'attaque permet aux pirates d'obtenir un accès root à la puce T2 pour modifier et prendre le contrôle de ce qui tourne sur le Mac, y compris l'accès à des données cryptées ;

La nature de l’attaque est expliquée dans un article plus détaillé ici.

Le chercheur affirme qu'un hacker disposant de cet exploit et pouvant accéder physiquement au Mac peut s'introduire dans le système, accéder à des fichiers, modifier macOS et même charger des Kernel Extensions (kexts). Toujours selon le chercheur, qui justifie cette révélation publique par le fait qu'Apple n'a pas réagi après qu’il a informé le constructeur sur la faille, la vulnérabilité ne peut pas être exploitée à distance. Ce qui rend ces affirmations un peu plus convaincantes, c'est que les développeurs d'un outil de récupération de données, dont la disponibilité sera bientôt annoncée, affirment avoir trouvé un moyen de scanner et d'extraire parfois des données d'appareils protégés par la puce de chiffrement T2.

Fonctions de la puce T2

La puce T2 est activée au démarrage du Mac, pendant que le logo Apple apparaît. Elle agit comme racine de confiance et valide l'ensemble du processus de démarrage, en vérifiant les composants de sécurité et en contrôlant la légitimité. La puce T2 est une sorte de gardien qui maximise la sécurité matérielle et logicielle. C'est pourquoi, la mise en évidence d'une telle vulnérabilité peut poser problème. La puce utilise l'Enclave de sécurité d'Apple pour gérer les clés de cryptage de l’ordinateur Mac, l'identification biométrique et les processus du démarrage sécurisé. Elle intègre également plusieurs contrôleurs comme le contrôleur de gestion du système, le processeur de signal d'image, le contrôleur audio et le contrôleur SSD. Apple a publié en 2018 un livre blanc décrivant le fonctionnement de la puce T2. « Le mode de fonctionnement de la puce de sécurité T2 d'Apple repose sur l’action concertée de la puce, du matériel, des logiciels et des services disponibles uniquement chez Apple. Ces capacités se combinent pour fournir des caractéristiques de confidentialité et de sécurité inégalées, jamais présentes auparavant sur Mac », a déclaré Apple.

Qui est concerné ?

Il ne semble pas utile de provoquer une panique générale. Étant donné la complexité de la vulnérabilité, il est peu probable qu'elle expose à un risque la grande majorité des utilisateurs Mac, d'autant plus qu'elle nécessite un accès physique à la machine. Elle pourrait cependant inquiéter les utilisateurs qui manipulent des informations hautement confidentielles et pensent qu’ils sont des cibles potentielles pour les cybercriminels ou les acteurs gouvernementaux.

Que faire ?

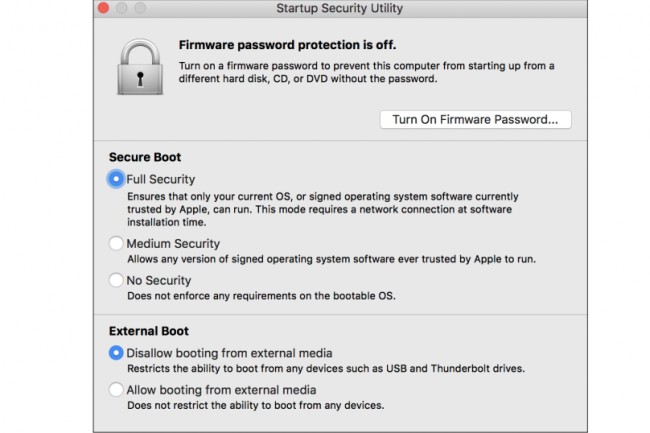

Actuellement, le meilleur conseil à donner à tout utilisateur Mac est d'éviter de laisser son Mac sans surveillance et d'éviter d'utiliser un câble USB-C avec son ordinateur, à moins d'être sûr de connaître sa provenance et s’il a circulé ici ou là. Il peut être utile de réinitialiser la puce de gestion du système (SMC) de son Mac (system management chip). Il serait également judicieux d'activer le chiffrement FileVault sur la machine.

Quelles mesures peut prendre Apple ?

Le chercheur affirme qu'il est peu probable qu'Apple puisse protéger sa puce T2 contre cette vulnérabilité en appliquant un correctif logiciel. Pour l’instant, le constructeur n'a ni confirmé ni démenti cette affirmation, et n'a rien dit à propos de la vulnérabilité.

Commentaire