Menée depuis 17 ans, l'étude d'IBM Security menée par le cabinet Ponemon Institute s'intéresse aux coûts des violations de données et analyse plus globalement les tendances et évolutions sur les cyberattaques frappant les entreprises. Cette année, 3 600 interviews ont été menés auprès de 550 organisations touchées par des incidents touchant les données entre mars 2021 et mars 2022. Parmi les premiers enseignements tirés, le rapport montre que 83 % des organisations interrogées ont subi plus d'une compromission tandis que 60 % ont entrainé des hausses de prix répercutées à leurs clients. « Atteignant un niveau record, le coût moyen d'une violation de données est de 4,35 M$ en 2022 », indique l'étude. « Ce chiffre représente une augmentation de 2,6 % par rapport à l'année dernière, lorsque le coût moyen d'une violation était 4,24 M$. Le coût moyen a grimpé de 12,7 % depuis 2020 où ce coût avait été de 3,86 M$ ».

Au-delà du coût moyen global, le rapport révèle de grandes disparités en fonction des pays. Alors qu'aux Etats-Unis par exemple il est de 9,44 M$ en 2022 (versus 9,05 M$ en 2021), en Turquie il n'est « que » de 1,11 M$ cette année (contre 1,91 M$ un an plus tôt). En France, le coût moyen d'une violation de données ressort à 4,34 M$ en 2022 à comparer à 4,57 M$ en 2021. Derrière les Etats-Unis, les 4 autres pays dont le coût moyen par incidents est le plus important, on trouve le Moyen-Orient (7,46 M$), le Canada (5,64 M$), la Grande-Bretagne ( 5,05 M$) et l'Allemagne (4,85 M$).

Vol et compromission d'identifiants toujours au top

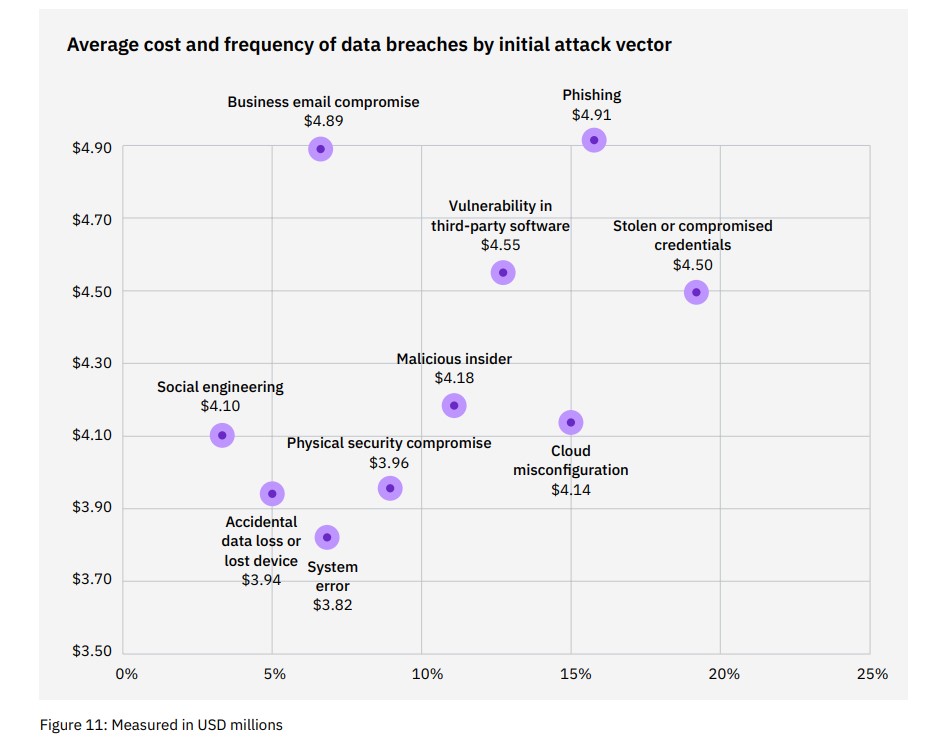

« Volées ou compromises les informations d'identification étaient le principal vecteur d'attaque dans 19 % des violations en l'étude de 2022 comme en 2021, ayant causé 20 % des infractions », indique IBM Security. Les autres vecteurs sont : le phishing (16 %), la mauvaise configuration cloud (15 %), des failles dans des systèmes de tierce partie (13 %). Arrivent ensuite de l'intrusion interne (11%), de la compromission de sécurité physique (9 %) et d'e-mail (7%) à égalité avec de l'erreur système. Puis enfin de la perte accidentelle de données ou de terminaux (5 %) et du social engineering (4 %).

Les vecteurs d'attaques les plus répandus ne sont pas forcément ceux dont les coûts pour l'entreprise sont les plus élevés. (crédit : Ponemon Institute / IBM Security)

Il est intéressant de s'apercevoir que le montant moyen des violations de données n'est pas directement lié à la fréquence des types d'attaques les plus répandues : ainsi le phishing arrive en 2e place des vecteurs d'attaque mais il est celui dont le coût moyen est le plus élevé (4,91 M$). De même, le social engineering pointe à la 10e place des vecteurs d'attaque les plus répandus mais à la 6e en termes de coût (4,1 M$) devant la compromission de sécurité physique (3,96 M$), la perte accidentelle de données ou de terminaux (3,94 M$) et les erreurs système (3,82 M$).

Le temps pour identifier et contenir une brèche en baisse

Autre indicateur soulevé : 79 % des organisations ayant des infrastructures critiques n'ont pas déployé une architecture zero trust et 45 % des brèches enregistrées concernaient le cloud. « Les violations qui se sont produites dans un environnement de cloud hybride coûtent une moyenne de 3,8 M$, contre 4,24 M$ pour les failles dans les clouds privés et 5,02 M$ pour les failles dans les clouds publics », peut-on lire dans le rapport.

Alors qu'il augmentait depuis 2018, le temps pour identifier et contenir un incident a diminué cette année, atteignant 277 jours (dont 207 jours d'identification et 70 jours de contention) à comparer à 287 jours en 2021, 280 jours en 2020 et 279 jours en 2019. Pour la deuxième année consécutive, l'étude de Ponemon Institute et d'IBM Security s'est intéressée au temps moyen pour identifier et contenir une attaque ransomware ou qualifiée de destructrice. « Une attaque de ransomware met 237 jours à être identifiée et 89 jours pour être contenue, pour un temps total de 326 jours. Une attaque de sabotage met 233 jours à identifier et 91 jours à contenir, pour un temps de 324 jours. Par rapport au cycle de vie moyen global de 277 jours, les entreprises ont mis 49 jours de plus pour identifier et contiennent une attaque de ransomware, soit une différence de 16,3 % », note l'étude.

Un niveau de défense en progression

Face à l'accroissement des risques cyber, les entreprises sont nombreuses à prendre les devants pour éviter le pire - ou du moins - le contenir. Ainsi, la majorité des organismes interrogés indiquent avoir mis en place des programmes de réponses à incidents et des tests réguliers. Près des trois quarts des organisations de l'étude (73 %) déclarent en avoir mis un et parmi elles, 63% déclarent le tester régulièrement. La prudence est décidément bien la mère de toutes les vertus.

Commentaire