Dans la plupart des attaques, les sauvegardes constituent au même titre que l’AD (active directory) une cible de choix pour les cybercriminels. Preuve en est la récente découverte par des chercheurs de WithSecure d’une campagne menée contre les serveurs Backup Replication de Veeam. A l’origine de cette offensive, le groupe FIN7 ou Carbon Spider qui opère depuis au moins 2013 et est associé à la famille de malware Carbanak.

Le groupe est connu pour avoir dès ses débuts lancé des attaques contre des entreprises du secteur du retail, de l’hôtellerie et de la restauration, dans le but de voler des informations bancaires. Cependant FIN7 s’est également développé dans les ransomwares en étant associé à des gangs Darkside et BlackMatter, et plus récemment à BlackCat/ALPHV.

Un modus operandi rattaché à FIN7

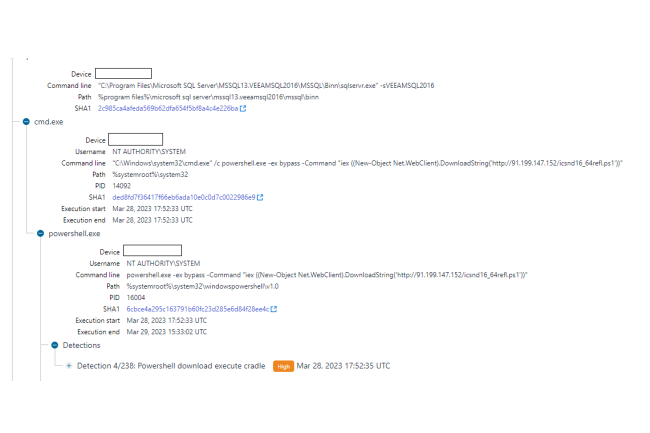

Les experts ont mené une analyse forensique de deux serveurs Veeam compromis. Les résultats montrent que le processus SQL Server "sqlservr.exe" lié à l'instance Veeam Backup a été utilisé pour exécuter un script shell batch, qui à son tour a téléchargé et exécuté un script PowerShell directement en mémoire. Ce dernier était POWERTRASH, un chargeur de malware caché qui a été attribué à FIN7 dans le passé.

Ce chargeur est conçu pour décompresser les charges utiles intégrées et les exécuter sur le système à l'aide d'une technique connue sous le nom d’injection PE réflexive. FIN7 s’en est déjà servi pour déployer le trojan Carbanak, la balise Cobalt Strike ou une porte dérobée appelée DICELOADER ou Lizar. Cette dernière a également été observée dans les récentes attaques contre les serveurs Veeam, établissant ainsi un autre lien avec FIN7.

Des scripts personnalisés

Cette backdoor est capable de déployer des scripts bash et PowerShell personnalisés supplémentaires. Par exemple, certains scripts collectaient des informations sur le système local, telles que les processus en cours, les connexions réseau ouvertes, les ports d'écoute et la configuration IP. Un autre script se sert de Windows Instrumentation Interface pour collecter à distance des informations sur d'autres systèmes du réseau. Un autre script encore, connu pour faire partie de l'arsenal de FIN7, a été utilisé pour résoudre les adresses IP collectées en hôtes locaux qui identifiaient les ordinateurs du réseau.

Dans la panoplie de scripts se trouve celui appelé gup18.ps1, encore jamais été observé auparavant, qui a été utilisé pour mettre en place un mécanisme de persistance afin que la backdoor DICELOADER démarre au redémarrage du système. L'exécution de la porte dérobée s'effectue par le biais d'un sideloading de DLL contre un fichier exécutable appelé gup.exe qui fait partie d'une application légitime appelée Notepad++. Les attaquants ont également été vus en train d'exécuter des commandes spécifiques à Veeam. Ils ont par exemple activé des commandes SQL pour voler des informations de la base de données de sauvegarde de Veeam et un script personnalisé pour récupérer les mots de passe du serveur.

Une présomption d’usage de la faille CVE-2023-27532

Bien que les chercheurs de WithSecure ne soient pas sûrs de la manière dont les serveurs ont été compromis, ils soupçonnent les attaquants d'avoir exploité une vulnérabilité répertoriée sous le nom de CVE-2023-27532, corrigée par Veeam le 7 mars. Avec cette faille, un utilisateur non authentifié peut se connecter au serveur sur le port TCP 9401, extraire des informations d'identification stockées dans la base de données de configuration du serveur et potentiellement accéder au système hôte du serveur. « Un PoC de l’exploit a été rendu public quelques jours avant la campagne, le 23 mars 2023 », ont déclaré les analystes. « Le POC contient une fonctionnalité d'exécution de commande à distance. Celle-ci, qui se fait par le biais de commandes shell SQL, produit la même chaîne d'exécution que celle observée dans cette campagne. »

Les experts indiquent dans leur rapport, « nous conseillons aux entreprises concernées de suivre les recommandations et les lignes directrices pour patcher et configurer leurs serveurs de sauvegarde de manière appropriée, comme indiqué dans KB4424 : CVE-2023-27532 ». Ils ajoutent que « les informations contenues dans le dépôts des IOC sur GitHub peuvent également aider les entreprises à rechercher des signes de compromission ».

Commentaire