Alors que des génériques dans le langage Go de Google sont attendus cet été, en attendant les cyberpirates sont de plus en nombreux à l'utiliser. C'est en tout cas ce qui ressort d'un rapport publié par Intezer indiquant que ce langage est d'ailleurs aussi bien exploité par des acteurs malveillants indépendants que bénéficiant d'un appui de niveau étatique. Les cybermenaces conçues sur Go sont variées, on y trouve aussi bien des cryptominers, des trojans d'accès distant (RAT), des botnets, des voleurs d'identifiants que les incontournables rançongiciels. Déjà en 2019, selon une étude menée par Palo Alto Networks, entre le 1er trimestre 2017 et le 1er trimestre 2019, le nombre de samples de malwares écrits en Go avait été multiplié par 20.

« Le nombre de malwares conçus sur Go va continuer de s'accroitre », prévient Intezer. « On a vu des acteurs malveillants viser de multiples systèmes d'exploitation dont le code source est le même que Go. Les antivirus traditionnels ont eu du mal à détecter les logiciels malveillants Go. Une méthode de détection basée sur de la réutilisation de code s'est montrée efficace, spécifiquement pour les familles de malwares visant les nouvelles plateformes. On peut s'attendre à ce que les attaques contre les environnements clouds augmentent à mesure que des actifs précieux y seront placés ».

Vers une montée en puissance des malwares sous Go ciblant des systèmes Linux

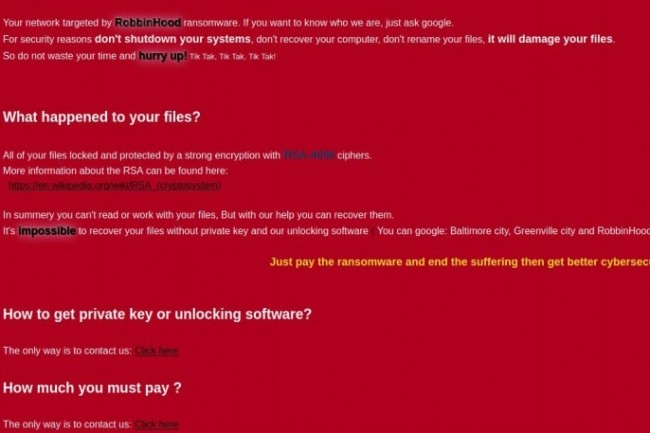

Parmi les ransomwares écrits en Go ayant fait parler d'eux, on trouve par exemple Nephilim et Ekans, qui avaient respectivement infecté Whirlpool et Honda, ou encore RobinHood. Si jusqu'en 2019, la très large majorité de malwares écrits en Go affectaient essentiellement des systèmes Windows (92%), loin devant ceux sous Linux (4,5%) et macOS (3,5%), la part de ceux visant Linux devrait augmenter dans les années à venir. « Alors que le nombre de malwares écrits en Go est relativement faible comparés à d'autres langages, leur progression d'une année sur l'autre est significative », indique Intezer. « Une grande part des malwares Linux actuels écrits en Go sont utilisés pour des bots à la fois pour des opérations DDoS et pour l'installation de cryptominers. Cette tendance va continuer et il est possible que des ransomwares basés sur Go ciblant des systèmes Linux vont émerger dans le but de voler et chiffrer des données de valeur ».

« Au cours de 2020, au moins trois nouveaux acteurs malveillants soutenus par des Etats ont été identifiés comme utilisant des malwares écrits en Go. C'est le cas pour APT28 avec Zebrocy, APT29 avec WellMess et WellMail, ainsi que Holy Water/ Storm Cloud APT avec GodlikeA12. Parmi les trojans d'accès distant, on retrouve également Glupteba et NiuB, et dans la famille des voleurs d'ID CryptoStealer.Go notamment. Pour compléter la liste des rançongiciels basés sur Go, on citera également Betasup, Sorena aka HackForLife, Vash et GoGoogle.

Commentaire